Các kẻ độc hại đang sử dụng các chiến thuật lừa đảo bằng giọng nói (hiển thị) để lừa nạn nhân cài đặt phần mềm độc hại Android trên thiết bị của họ, nghiên cứu mới từ ThreatFnai tiết lộ.

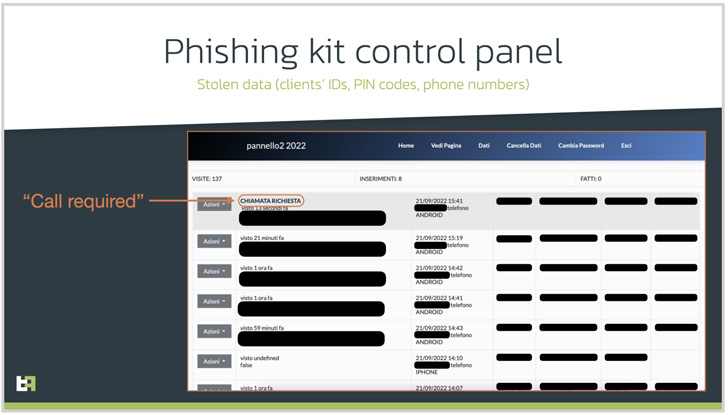

Công ty bảo mật di động Hà Lan cho biết họ đã xác định được một mạng lưới các trang web lừa đảo nhắm vào người dùng ngân hàng trực tuyến của Ý được thiết kế để nắm giữ các chi tiết liên hệ của họ.

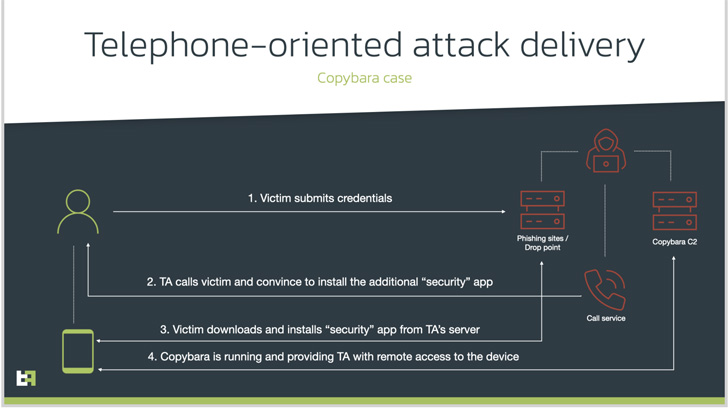

Phân phối tấn công theo định hướng qua điện thoại (TOAD), như cách gọi của kỹ thuật xã hội, liên quan đến việc gọi điện cho các nạn nhân bằng cách sử dụng thông tin đã thu thập trước đó từ các trang web lừa đảo.

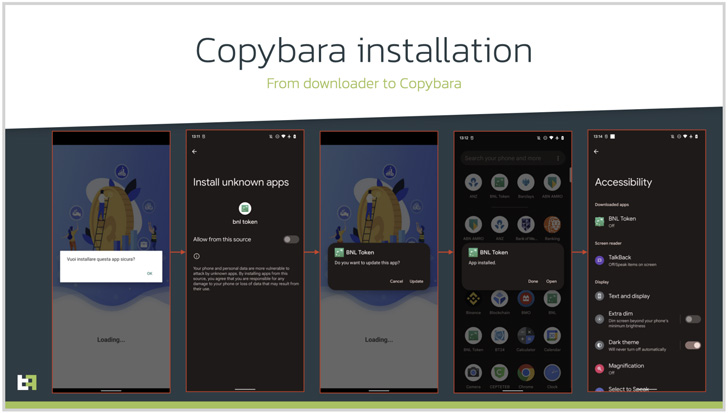

Mặt khác, người gọi, người có ý định trở thành đại lý hỗ trợ cho ngân hàng, hướng dẫn cá nhân cài đặt một ứng dụng bảo mật và cấp cho nó các quyền sâu rộng, trong thực tế, đó là phần mềm độc hại nhằm mục đích truy cập từ xa hoặc tiến hành tài chính. gian lận.

Trong trường hợp này, nó dẫn đến việc triển khai phần mềm độc hại Android có tên Copybara, một trojan di động được phát hiện lần đầu tiên vào tháng 11 năm 2021 và chủ yếu được sử dụng để thực hiện gian lận trên thiết bị thông qua các cuộc tấn công lớp phủ nhắm mục tiêu người dùng Ý. Copybara cũng bị nhầm lẫn với một họ phần mềm độc hại khác được gọi là BRATA.

ThreatFnai đánh giá các chiến dịch dựa trên TOAD đã bắt đầu cùng thời gian, cho thấy rằng hoạt động này đã diễn ra trong gần một năm.

Giống như bất kỳ phần mềm độc hại dựa trên Android nào khác, khả năng RAT của Copybara được hỗ trợ bằng cách lạm dụng API dịch vụ trợ năng của hệ điều hành để thu thập thông tin nhạy cảm và thậm chí gỡ cài đặt ứng dụng trình tải xuống để giảm dấu vết pháp lý của nó.

Hơn nữa, cơ sở hạ tầng được sử dụng bởi kẻ đe dọa đã được phát hiện để cung cấp phần mềm độc hại thứ hai có tên SMS Spy cho phép kẻ thù truy cập vào tất cả các tin nhắn SMS đến và chặn mật khẩu một lần (OTP) do ngân hàng gửi.

Làn sóng mới của các cuộc tấn công gian lận kết hợp đưa ra một khía cạnh mới cho những kẻ lừa đảo để thực hiện các chiến dịch thuyết phục phần mềm độc hại Android vốn dựa vào các phương pháp truyền thống như ống nhỏ giọt trên Cửa hàng Google Play, quảng cáo lừa đảo và đánh bóng.

“Các cuộc tấn công như vậy đòi hỏi nhiều tài nguyên hơn trên [threat actors'] bên cạnh và phức tạp hơn để thực hiện và duy trì “, nhóm Thông báo về mối đe dọa trên thiết bị di động (MTI) của ThreatFnai nói với The Hacker News.

“Chúng tôi cũng muốn chỉ ra rằng các cuộc tấn công có chủ đích từ góc độ lừa đảo thành công đáng tiếc là thành công hơn, ít nhất là trong chiến dịch cụ thể này.”

Đây không phải là lần đầu tiên chiến thuật TOAD được sử dụng để điều phối các chiến dịch phần mềm độc hại ngân hàng. Tháng trước, MalwareHunterTeam đã trình bày chi tiết về một cuộc tấn công tương tự nhằm vào người dùng của ngân hàng Axis Bank của Ấn Độ trong nỗ lực cài đặt một kẻ đánh cắp thông tin mạo danh một ứng dụng phần thưởng thẻ tín dụng.

Nhóm MTI cho biết: “Bất kỳ cuộc gọi đáng ngờ nào cũng nên được kiểm tra bằng cách gọi cho tổ chức tài chính của bạn”, đồng thời cho biết thêm “các tổ chức tài chính nên cung cấp cho khách hàng của họ kiến thức về các chiến dịch đang diễn ra và nâng cao các ứng dụng của khách hàng với các cơ chế phát hiện hoạt động đáng ngờ”.