Ngày 16 tháng 5 năm 2023Ravie Lakshmanan Bảo mật điểm cuối / Mối đe dọa mạng

Việc triển khai Golang của Cobalt Strike được gọi là Geacon có khả năng thu hút sự chú ý của các tác nhân đe dọa đang tìm cách nhắm mục tiêu vào các hệ thống macOS của Apple.

Những phát hiện đến từ SentinelOne, đã quan sát thấy sự gia tăng số lượng tải trọng Geacon xuất hiện trên VirusTotal trong những tháng gần đây.

Các nhà nghiên cứu bảo mật Phil Stokes và Dinesh Devadoss cho biết trong một báo cáo: “Mặc dù một số trong số này có khả năng là hoạt động của đội đỏ, nhưng một số khác mang đặc điểm của các cuộc tấn công độc hại thực sự”.

Cobalt Strike là một công cụ mô phỏng đối thủ và đội đỏ nổi tiếng được phát triển bởi Fortra. Do có vô số khả năng sau khai thác, các phiên bản phần mềm bị bẻ khóa bất hợp pháp đã bị các tác nhân đe dọa lạm dụng trong nhiều năm.

Mặc dù hoạt động hậu khai thác liên quan đến Cobalt Strike chủ yếu nhắm vào Windows, nhưng các cuộc tấn công như vậy nhằm vào macOS là điều hiếm thấy.

Vào tháng 5 năm 2022, công ty chuỗi cung ứng phần mềm Sonatype đã tiết lộ chi tiết về gói Python lừa đảo có tên “pymafka” được thiết kế để thả Cobalt Strike Beacon vào các máy chủ Windows, macOS và Linux bị xâm nhập.

Tuy nhiên, điều đó có thể thay đổi với sự xuất hiện của các đồ tạo tác Geacon trong tự nhiên. Geacon là một biến thể cờ vây của Cobalt Strike đã có trên GitHub từ tháng 2 năm 2020.

Phân tích sâu hơn về hai mẫu VirusTotal mới được tải lên vào tháng 4 năm 2023 đã truy tìm nguồn gốc của chúng từ hai biến thể Geacon (geacon_plus và geacon_pro) được phát triển vào cuối tháng 10 bởi hai nhà phát triển ẩn danh của trung quốc là z3ratu1 và H4de5.

Dự án geacon_pro không còn có thể truy cập được trên GitHub, nhưng ảnh chụp nhanh Lưu trữ Internet được chụp vào ngày 6 tháng 3 năm 2023 cho thấy khả năng vượt qua các công cụ chống vi-rút như Microsoft Defender, Kaspersky và Qihoo 360 360 Core Crystal.

H4de5, nhà phát triển đằng sau geacon_pro, tuyên bố rằng công cụ này chủ yếu được thiết kế để hỗ trợ CobaltStrike phiên bản 4.1 trở lên, trong khi geacon_plus hỗ trợ CobaltStrike phiên bản 4.0. Phiên bản hiện tại của phần mềm là 4.8.

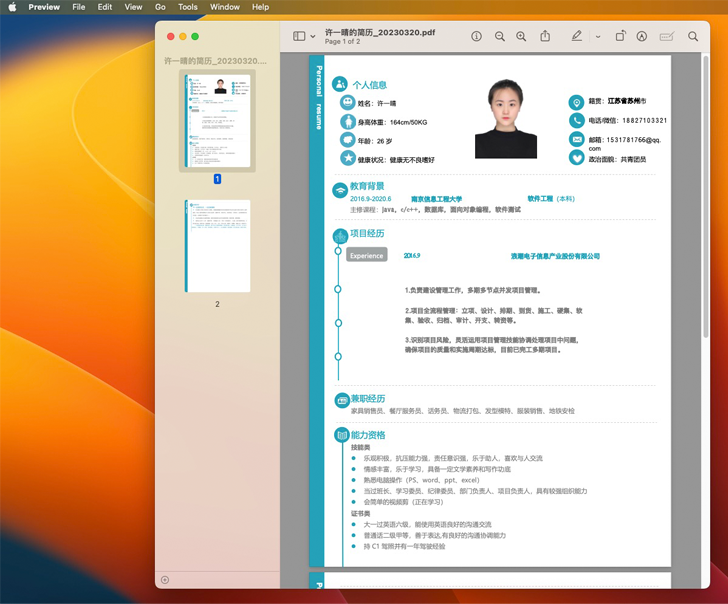

Resume_20230320.app của Xu Yiqing, một trong những tạo phẩm được SentinelOne phát hiện, sử dụng AppleScript chỉ chạy để tiếp cận với máy chủ từ xa và tải xuống tải trọng Geacon. Nó tương thích với cả kiến trúc silicon của Apple và Intel.

Các nhà nghiên cứu cho biết: “Tải trọng Geacon chưa được ký được lấy từ một địa chỉ IP ở Trung Quốc. “Trước khi nó bắt đầu hoạt động báo hiệu, người dùng được cung cấp một tài liệu mồi nhử dài hai trang được nhúng trong tệp nhị phân Geacon. Một tệp PDF được mở hiển thị sơ yếu lý lịch của một cá nhân có tên ‘Xu Yiqing'.”

Mã nhị phân Geacon, được biên dịch từ mã nguồn geacon_plus, chứa vô số chức năng cho phép nó tải xuống các tải trọng ở giai đoạn tiếp theo và lọc dữ liệu, đồng thời hỗ trợ truyền thông mạng.

Mẫu thứ hai, theo công ty an ninh mạng, được nhúng trong một ứng dụng bị nhiễm trojan giả dạng ứng dụng hỗ trợ từ xa SecureLink (SecureLink.app) và chủ yếu nhắm mục tiêu vào các thiết bị Intel.

Các barebones, ứng dụng chưa được ký tên yêu cầu người dùng cho phép truy cập danh bạ, ảnh, lời nhắc, cũng như máy ảnh và micrô của thiết bị. Thành phần chính của nó là tải trọng Geacon được xây dựng từ dự án geacon_pro kết nối với máy chủ chỉ huy và kiểm soát (C2) đã biết ở Nhật Bản.

Sự phát triển diễn ra khi hệ sinh thái macOS đang là mục tiêu của nhiều tác nhân đe dọa, bao gồm cả các nhóm do nhà nước tài trợ, để triển khai các cửa hậu và kẻ đánh cắp thông tin.

“Sự gia tăng trong các mẫu Geacon trong vài tháng qua cho thấy rằng các nhóm bảo mật nên chú ý đến công cụ này và đảm bảo rằng họ có các biện pháp bảo vệ.”