Các lỗi bảo mật đã được xác định trong các mẫu Xiaomi Redmi Note 9T và Redmi Note 11, có thể bị lợi dụng để vô hiệu hóa cơ chế thanh toán di động và thậm chí giả mạo các giao dịch thông qua một ứng dụng Android giả mạo được cài đặt trên thiết bị.

Check Point cho biết họ đã tìm thấy lỗ hổng trong các thiết bị được cung cấp bởi chipset MediaTek trong quá trình phân tích bảo mật về Môi trường thực thi tin cậy “Kinibi” của nhà sản xuất thiết bị cầm tay Trung Quốc (TEE).

TEE đề cập đến một vùng bảo mật bên trong bộ xử lý chính được sử dụng để xử lý và lưu trữ thông tin nhạy cảm như khóa mật mã để đảm bảo tính bảo mật và tính toàn vẹn.

Cụ thể, công ty an ninh mạng của Israel đã phát hiện ra rằng một ứng dụng đáng tin cậy trên thiết bị Xiaomi có thể bị hạ cấp do thiếu quyền kiểm soát phiên bản, cho phép kẻ tấn công thay thế phiên bản mới hơn, an toàn hơn của ứng dụng bằng một biến thể cũ hơn, dễ bị tấn công.

“Do đó, kẻ tấn công có thể bỏ qua các bản sửa lỗi bảo mật do Xiaomi hoặc MediaTek thực hiện trong các ứng dụng đáng tin cậy bằng cách hạ cấp chúng xuống các phiên bản chưa được vá”, nhà nghiên cứu Slava Makkaveev của Check Point cho biết trong một báo cáo được chia sẻ với The Hacker News.

Ngoài ra, một số lỗ hổng đã được xác định trong “thhadmin”, một ứng dụng đáng tin cậy chịu trách nhiệm quản lý bảo mật, có thể bị một ứng dụng độc hại lạm dụng để làm rò rỉ các khóa được lưu trữ hoặc thực thi mã tùy ý trong ngữ cảnh của ứng dụng.

“Chúng tôi đã phát hiện ra một loạt lỗ hổng có thể cho phép giả mạo các gói thanh toán hoặc vô hiệu hóa hệ thống thanh toán trực tiếp từ một ứng dụng Android không có đặc quyền”, Makkaveev cho biết trong một tuyên bố được chia sẻ với The Hacker News.

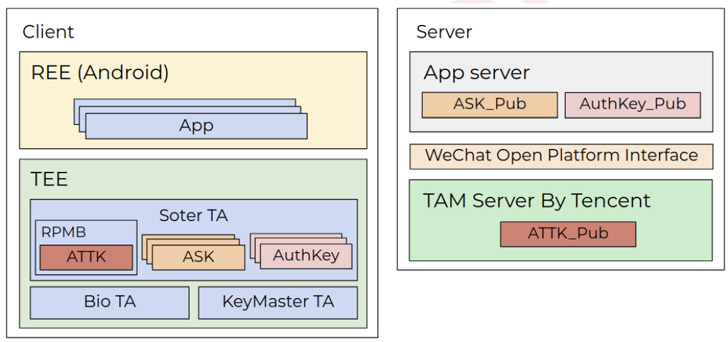

Các điểm yếu nhắm vào một ứng dụng đáng tin cậy do Xiaomi phát triển để triển khai các hoạt động mật mã liên quan đến dịch vụ có tên Tencent Soter, là “tiêu chuẩn sinh trắc học” có chức năng như một khung thanh toán di động được nhúng để cho phép giao dịch trên các ứng dụng của bên thứ ba sử dụng WeChat và Alipay .

Nhưng lỗ hổng bảo mật tràn đống trong ứng dụng đáng tin cậy hơn có nghĩa là nó có thể bị lợi dụng để gây ra từ chối dịch vụ bởi một ứng dụng Android không có quyền giao tiếp trực tiếp với TEE.

Đó không phải là tất cả. Bằng cách xâu chuỗi cuộc tấn công hạ cấp nói trên để thay thế ứng dụng đáng tin cậy hơn thành một phiên bản cũ hơn có chứa lỗ hổng đọc tùy ý, Check Point nhận thấy có thể trích xuất các khóa riêng được sử dụng để ký các gói thanh toán.

“Lỗ hổng […] hoàn toàn thỏa hiệp nền tảng Tencent soter, cho phép người dùng trái phép ký các gói thanh toán giả mạo, “công ty lưu ý.

Xiaomi, theo tiết lộ có trách nhiệm, đã tung ra các bản vá để giải quyết CVE-2020-14125 vào ngày 6 tháng 6 năm 2022. “Vấn đề hạ cấp, đã được Xiaomi xác nhận là thuộc về nhà cung cấp bên thứ ba, đang được khắc phục”, Check Point thêm.

.