Ngày 05 tháng 5 năm 2023Ravie Lakshmanan

Các khách hàng ngân hàng doanh nghiệp của Ý là mục tiêu của một chiến dịch gian lận tài chính đang diễn ra, chiến dịch này đã tận dụng một bộ công cụ tiêm web mới có tên là drIBAN kể từ ít nhất là năm 2019.

Federico Valentini và Alessandro Strino, các nhà nghiên cứu của Cleafy cho biết: “Mục tiêu chính của các hoạt động gian lận drIBAN là lây nhiễm các máy trạm Windows trong môi trường doanh nghiệp nhằm thay đổi các giao dịch chuyển khoản ngân hàng hợp pháp do nạn nhân thực hiện bằng cách thay đổi người thụ hưởng và chuyển tiền vào tài khoản ngân hàng bất hợp pháp”.

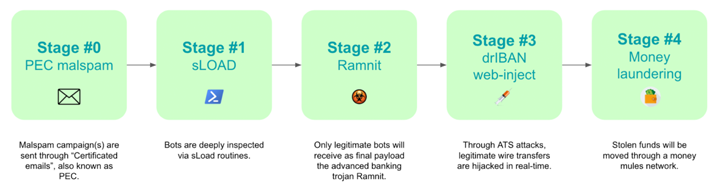

Các tài khoản ngân hàng, theo công ty an ninh mạng của Ý, được kiểm soát bởi chính những kẻ đe dọa hoặc các chi nhánh của chúng, những người sau đó được giao nhiệm vụ rửa tiền bị đánh cắp.

Việc sử dụng tiêm chích web là một chiến thuật đã được thử nghiệm theo thời gian giúp phần mềm độc hại có thể tiêm các tập lệnh tùy chỉnh ở phía máy khách bằng phương pháp tấn công người dùng trong trình duyệt (MitB) và chặn lưu lượng truy cập đến và từ máy chủ.

Các giao dịch gian lận thường được thực hiện bằng một kỹ thuật gọi là Hệ thống chuyển khoản tự động (ATS) có khả năng vượt qua các hệ thống chống gian lận do ngân hàng thiết lập và bắt đầu chuyển khoản ngân hàng trái phép từ máy tính của nạn nhân.

Trong những năm qua, các nhà điều hành đằng sau drIBAN đã trở nên hiểu biết hơn trong việc tránh bị phát hiện và phát triển các chiến lược lừa đảo xã hội hiệu quả, ngoài việc thiết lập chỗ đứng trong thời gian dài trong mạng lưới ngân hàng doanh nghiệp.

Cleafy cho biết năm 2021 là năm mà hoạt động “trojan ngân hàng” cổ điển phát triển thành một mối đe dọa dai dẳng nâng cao. Hơn nữa, có dấu hiệu cho thấy cụm hoạt động trùng lặp với chiến dịch năm 2018 được thực hiện bởi một tác nhân được Proofpoint theo dõi là TA554 nhắm mục tiêu người dùng ở Canada, Ý và Vương quốc Anh

Chuỗi tấn công bắt đầu bằng một email được chứng nhận (hoặc email PEC) nhằm cố gắng ru ngủ nạn nhân vào cảm giác an toàn giả tạo. Những email lừa đảo này mang một tệp thực thi hoạt động như một trình tải xuống phần mềm độc hại có tên là sLoad (còn gọi là trình tải Starslord).

Trình tải PowerShell, sLoad là một công cụ trinh sát thu thập và lọc thông tin từ máy chủ bị xâm nhập, với mục đích đánh giá mục tiêu và loại bỏ một trọng tải quan trọng hơn như Ramnit nếu mục tiêu được coi là có lãi.

“Giai đoạn làm giàu” này có thể tiếp tục trong vài ngày hoặc vài tuần, tùy thuộc vào số lượng máy bị nhiễm”, Cleafy lưu ý. “Dữ liệu bổ sung sẽ được lọc ra để làm cho mạng botnet ngày càng vững chắc và nhất quán hơn.”

sLoad cũng tận dụng các kỹ thuật sinh sống ngoài đất liền (LotL) bằng cách lạm dụng các công cụ hợp pháp của Windows như PowerShell và BITSAdmin như một phần của cơ chế trốn tránh.

Một đặc điểm khác của phần mềm độc hại là khả năng kiểm tra danh sách các tổ chức ngân hàng doanh nghiệp được xác định trước để xác định xem máy trạm bị tấn công có phải là một trong số các mục tiêu hay không và nếu có, hãy tiến hành lây nhiễm.

“Tất cả các bot vượt qua thành công các bước đó sẽ được chọn bởi các nhà khai thác botnet và được coi là ‘ứng cử viên mới' cho các hoạt động gian lận ngân hàng chuyển sang giai đoạn tiếp theo, nơi Ramnit, một trong những trojan ngân hàng tiên tiến nhất, sẽ được cài đặt,” các nhà nghiên cứu cho biết.