Microsoft đang cảnh báo rằng nhóm ransomware BlackCat đang tận dụng việc khai thác các lỗ hổng trên máy chủ Exchange chưa được vá để giành quyền truy cập vào các mạng được nhắm mục tiêu.

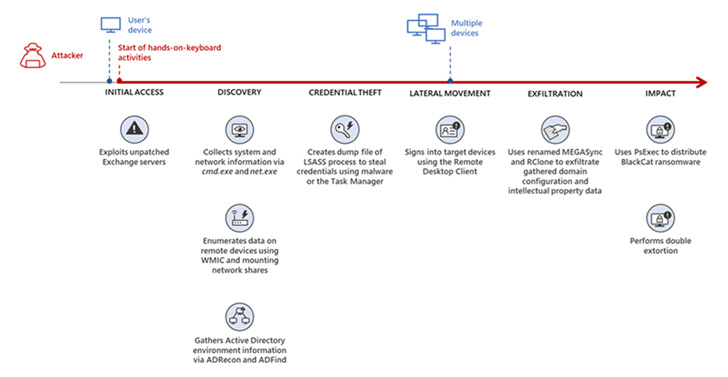

Khi đạt được điểm vào, những kẻ tấn công nhanh chóng di chuyển để thu thập thông tin về các máy bị xâm nhập, tiếp theo là thực hiện các hoạt động đánh cắp thông tin xác thực và di chuyển bên, trước khi thu thập tài sản trí tuệ và giảm tải ransomware.

Toàn bộ chuỗi sự kiện diễn ra trong suốt hai tuần, Nhóm tình báo về mối đe dọa của Bộ bảo vệ Microsoft 365 cho biết trong một báo cáo được công bố trong tuần này.

Các nhà nghiên cứu cho biết: “Trong một sự cố khác mà chúng tôi đã quan sát, chúng tôi phát hiện ra rằng một chi nhánh của ransomware đã có được quyền truy cập ban đầu vào môi trường thông qua máy chủ Máy tính từ xa có kết nối internet bằng cách sử dụng thông tin đăng nhập bị xâm phạm”, các nhà nghiên cứu chỉ ra cách “không có hai BlackCat ‘sống' hoặc các triển khai có thể trông giống nhau. “

BlackCat, còn được biết đến với tên ALPHV và Noberus, là một công ty tương đối mới tham gia vào không gian ransomware hiếu động. Nó cũng được biết đến là một trong những ransomware đa nền tảng đầu tiên được viết bằng Rust, thể hiện xu hướng mà các tác nhân đe dọa đang chuyển sang các ngôn ngữ lập trình không phổ biến để cố gắng trốn tránh bị phát hiện.

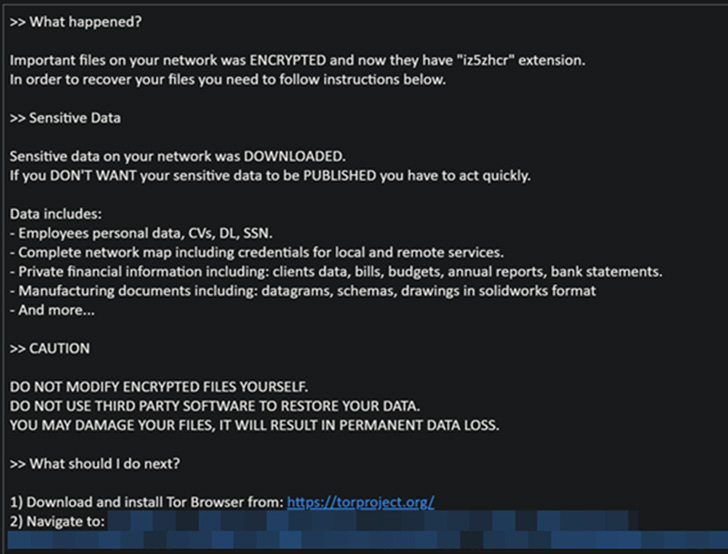

Lược đồ ransomware-as-a-service (RaaS), bất kể các vectơ truy cập ban đầu khác nhau được sử dụng, lên đến đỉnh điểm trong việc lọc và mã hóa dữ liệu mục tiêu sau đó đòi tiền chuộc như một phần của cái gọi là tống tiền kép.

Mô hình RaaS đã được chứng minh là một hệ sinh thái tội phạm mạng kiểu kinh tế hợp đồng sinh lợi bao gồm ba người chơi chính khác nhau: các nhà môi giới truy cập (IAB), những kẻ xâm phạm mạng và duy trì sự bền bỉ; người vận hành, những người phát triển và duy trì hoạt động của ransomware; và các chi nhánh, những người mua quyền truy cập từ IAB để triển khai tải trọng thực tế.

Theo một cảnh báo do Cục Điều tra Liên bang Hoa Kỳ (FBI) đưa ra, các cuộc tấn công bằng mã độc tống tiền (ransomware) BlackCat đã trở thành nạn nhân của ít nhất 60 thực thể trên toàn thế giới tính đến tháng 3 năm 2022 kể từ khi nó được phát hiện lần đầu tiên vào tháng 11 năm 2021.

Hơn nữa, Microsoft cho biết “hai trong số các nhóm mối đe dọa liên kết phổ biến nhất”, có liên quan đến một số họ ransomware như Hive, Conti, REvil và LockBit 2.0, hiện đang phân phối BlackCat.

Điều này bao gồm DEV-0237 (hay còn gọi là FIN12), một tác nhân đe dọa có động cơ tài chính được nhìn thấy lần cuối cùng nhắm mục tiêu vào lĩnh vực chăm sóc sức khỏe vào tháng 10 năm 2021 và DEV-0504, đã hoạt động từ năm 2020 và có kiểu thay đổi trọng tải khi chương trình RaaS ngừng hoạt động xuống.

“DEV-0504 chịu trách nhiệm triển khai phần mềm tống tiền BlackCat trong các công ty trong lĩnh vực năng lượng vào tháng 1 năm 2022”, Microsoft lưu ý vào tháng trước. “Cùng lúc đó, DEV-0504 cũng đã triển khai BlackCat trong các cuộc tấn công chống lại các công ty trong ngành thời trang, thuốc lá, CNTT và sản xuất, cùng những công ty khác.”

.