Các nhà nghiên cứu an ninh mạng đang kêu gọi sự chú ý đến một khuôn khổ tự động hóa trình duyệt sử dụng miễn phí đang được các tác nhân đe dọa ngày càng sử dụng nhiều hơn như một phần của các chiến dịch tấn công của họ.

Các nhà nghiên cứu từ Team Cymru cho biết trong một báo cáo mới được công bố hôm thứ Tư: “Khung chứa nhiều tính năng mà chúng tôi đánh giá có thể được sử dụng để kích hoạt các hoạt động độc hại”.

“Thanh mục nhập kỹ thuật cho khuôn khổ được giữ ở mức thấp có chủ đích, điều này đã phục vụ cho việc tạo ra một cộng đồng tích cực gồm các nhà phát triển nội dung và những người đóng góp, với các tác nhân trong nền kinh tế ngầm quảng cáo thời gian của họ để tạo ra công cụ đặt riêng.”

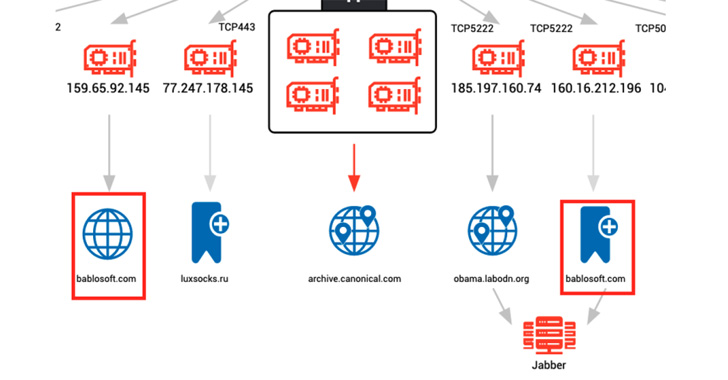

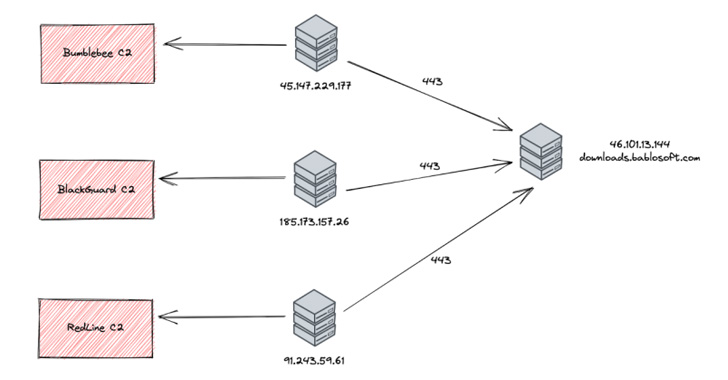

Công ty an ninh mạng Hoa Kỳ cho biết họ đã quan sát thấy các địa chỉ IP chỉ huy và kiểm soát (C2) liên quan đến phần mềm độc hại như Bumblebee, BlackGuard và RedLine Stealer thiết lập kết nối với miền phụ tải xuống của Bablosoft (“Download.bablosoft[.]com “), nhà sản xuất của Browser Automation Studio (BAS).

Bablosoft trước đó đã được công ty phân phối ứng dụng và bảo mật đám mây F5 ghi nhận vào tháng 2 năm 2021, chỉ ra khả năng tự động hóa các tác vụ trong trình duyệt Chrome của Google theo cách tương tự như các công cụ dành cho nhà phát triển hợp pháp như Puppeteer và Selenium.

Đo từ xa mối đe dọa cho địa chỉ IP của miền phụ – 46.101.13[.]144 – cho thấy phần lớn hoạt động bắt nguồn từ các địa điểm ở Nga và Ukraine, với thông tin tình báo nguồn mở cho thấy chủ sở hữu của Bablosoft được cho là có trụ sở tại thủ đô Kyiv của Ukraine.

Người ta nghi ngờ rằng những người điều hành các chiến dịch phần mềm độc hại đã kết nối với miền phụ Bablosoft nhằm mục đích tải xuống các công cụ bổ sung để sử dụng như một phần của các hoạt động sau khai thác.

Cũng được xác định là một số máy chủ có liên quan đến phần mềm độc hại mã hóa như XMRig và Tofsee đang giao tiếp với miền phụ thứ hai có tên là “prints.bablosoft[.]com “để sử dụng một dịch vụ giúp phần mềm độc hại khai thác che giấu hành vi của nó.

Các nhà nghiên cứu cho biết: “Dựa trên số lượng tác nhân đã sử dụng các công cụ được cung cấp trên trang web Bablosoft, chúng tôi chỉ có thể mong đợi thấy BAS trở thành một phần tử phổ biến hơn trong bộ công cụ của tác nhân đe dọa”.

.