Các tác nhân đe dọa đã được phát hiện triển khai việc cấy ghép sau xâm nhập chưa từng thấy trong phần mềm ảo hóa của VMware để chiếm quyền kiểm soát các hệ thống bị nhiễm và tránh bị phát hiện.

Bộ phận tình báo về mối đe dọa Mandiant của Google gọi nó là “hệ sinh thái phần mềm độc hại mới” tác động đến VMware ESXi, máy chủ Linux vCenter và máy ảo Windows, cho phép những kẻ tấn công duy trì quyền truy cập liên tục vào hypervisor cũng như thực hiện các lệnh tùy ý.

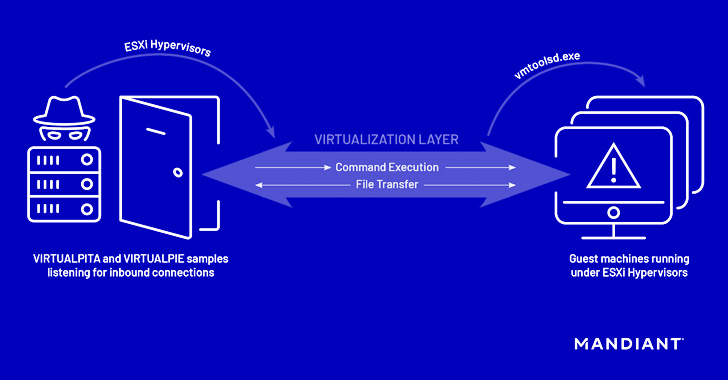

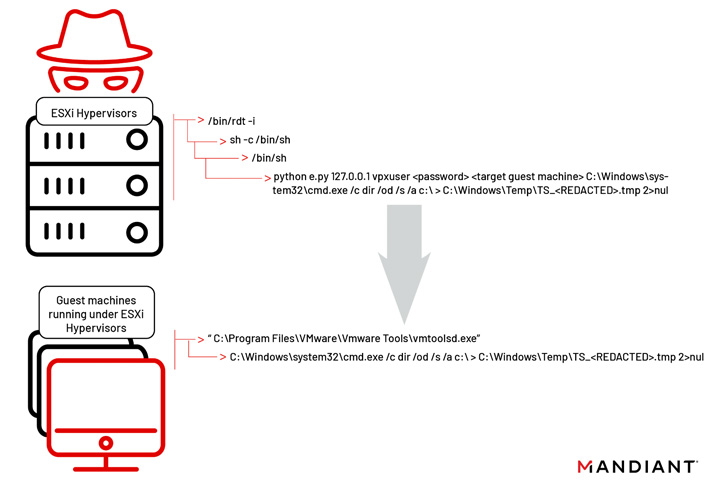

Theo nhà cung cấp bảo mật mạng, các cuộc tấn công siêu tấn công liên quan đến việc sử dụng Gói cài đặt vSphere độc hại (VIB) để lẻn vào hai thiết bị cấy ghép, có tên là VIRTUALPITA và VIRTUALPIE, trên các siêu giám sát của ESXi.

Các nhà nghiên cứu của Mandiant Alexander Marvi, Jeremy Koppen, Tufail Ahmed và Jonathan Lepore cho biết: “Điều quan trọng cần nhấn mạnh rằng đây không phải là một lỗ hổng thực thi mã từ xa bên ngoài; kẻ tấn công cần các đặc quyền cấp quản trị viên đối với trình siêu giám sát ESXi trước khi chúng có thể triển khai phần mềm độc hại”. trong một báo cáo đầy đủ gồm hai phần.

Không có bằng chứng cho thấy lỗ hổng zero-day đã được khai thác để truy cập vào các máy chủ ESXi. Điều đó nói lên rằng, việc sử dụng các VIB đã được trojanized, một định dạng gói phần mềm được sử dụng để tạo điều kiện thuận lợi cho việc phân phối phần mềm và quản lý máy ảo, đã chỉ ra một mức độ tinh vi mới.

“Phần mềm độc hại này khác ở chỗ nó hỗ trợ cả tồn tại dai dẳng và bí mật, phù hợp với mục tiêu của các tác nhân đe dọa lớn hơn và các nhóm APT nhắm mục tiêu vào các tổ chức chiến lược với ý định cư trú mà không bị phát hiện trong một thời gian”, VMware tiết lộ.

Trong khi VIRTUALPITA đi kèm với khả năng thực thi các lệnh cũng như thực hiện tải lên và tải xuống tệp, VIRTUALPIE là một cửa hậu Python với hỗ trợ thực thi dòng lệnh, truyền tệp và các tính năng trình bao ngược.

Cũng được phát hiện là một mẫu phần mềm độc hại được gọi là VIRTUALGATE trong máy ảo khách Windows, là một chương trình tiện ích dựa trên C thực thi một trọng tải được nhúng có khả năng sử dụng các ổ cắm giao diện máy ảo (VMCI) của VMware để chạy lệnh trên máy ảo khách từ một siêu giám sát chủ nhà.

Mandiant cũng cảnh báo rằng các kỹ thuật của chiến dịch nhằm vượt qua các biện pháp kiểm soát bảo mật truyền thống bằng cách khai thác phần mềm ảo hóa đại diện cho một bề mặt tấn công mới có khả năng bị các nhóm hacker khác bắt giữ.

Các cuộc tấn công được cho là do một nhóm mối đe dọa mới nổi, chưa được phân loại có tên mã là UNC3886, mà động cơ của chúng có khả năng là do hoạt động gián điệp xem xét tính chất nhắm mục tiêu cao của các cuộc xâm nhập. Nó tiếp tục đánh giá với độ tin cậy thấp rằng UNC3886 có mối quan hệ Trung Quốc – Trung Quốc.

.