Một chiến dịch độc hại do Tập đoàn Lazarus có liên kết với Triều Tiên thực hiện đang nhắm vào các nhà cung cấp năng lượng trên khắp thế giới, bao gồm cả những nhà cung cấp có trụ sở tại Hoa Kỳ, Canada và Nhật Bản.

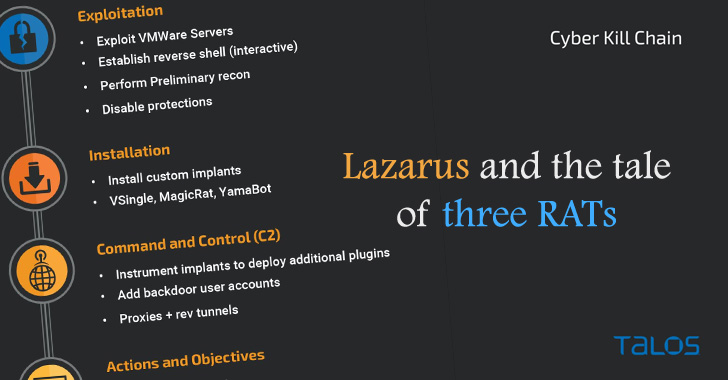

“Chiến dịch này nhằm xâm nhập vào các tổ chức trên toàn thế giới để thiết lập quyền truy cập lâu dài và sau đó lấy đi dữ liệu quan tâm đến quốc gia của đối thủ”, Cisco Talos cho biết trong một báo cáo được chia sẻ với The Hacker News.

Một số yếu tố của các cuộc tấn công gián điệp đã xâm nhập vào phạm vi công cộng, nhờ các báo cáo trước đó từ Symantec và AhnLab thuộc sở hữu của Broadcom vào đầu tháng 4 và tháng 5 này.

Symantec quy kết hoạt động này cho một nhóm được gọi là Stonefly, một nhóm con của Lazarus được biết đến nhiều hơn với tên Andariel, Guardian of Peace, OperationTroy và Silent Chollima.

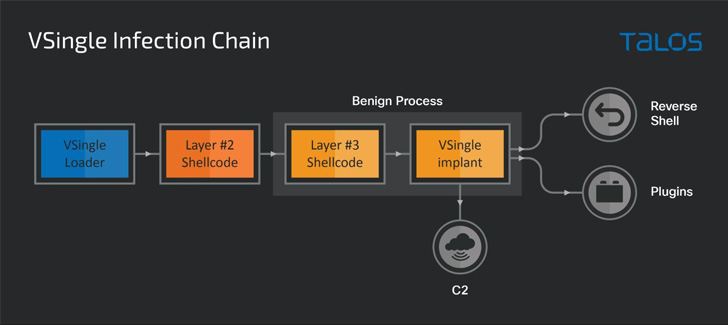

Trong khi các cuộc tấn công này trước đây đã dẫn đến việc cấy ghép thiết bị Preft (hay còn gọi là Dtrack) và NukeSped (hay còn gọi là Manuscrypt), thì làn sóng tấn công mới nhất đáng chú ý là sử dụng hai phần mềm độc hại khác: VSingle, một bot HTTP thực thi mã tùy ý từ một mạng từ xa, và một cửa hậu Golang có tên là YamaBot.

Cũng được đưa vào sử dụng trong chiến dịch này là một loại trojan truy cập từ xa mới có tên MagicRAT đi kèm với khả năng tránh bị phát hiện và khởi chạy các tải trọng bổ sung trên các hệ thống bị nhiễm.

Các nhà nghiên cứu Jung soo An, Asheer Malhotra và Vitor Ventura cho biết: “Mặc dù các chiến thuật giống nhau đã được áp dụng trong cả hai cuộc tấn công, nhưng phần mềm độc hại được cấy ghép được triển khai khác biệt với nhau, cho thấy có nhiều loại cấy ghép có sẵn để Lazarus xử lý” .

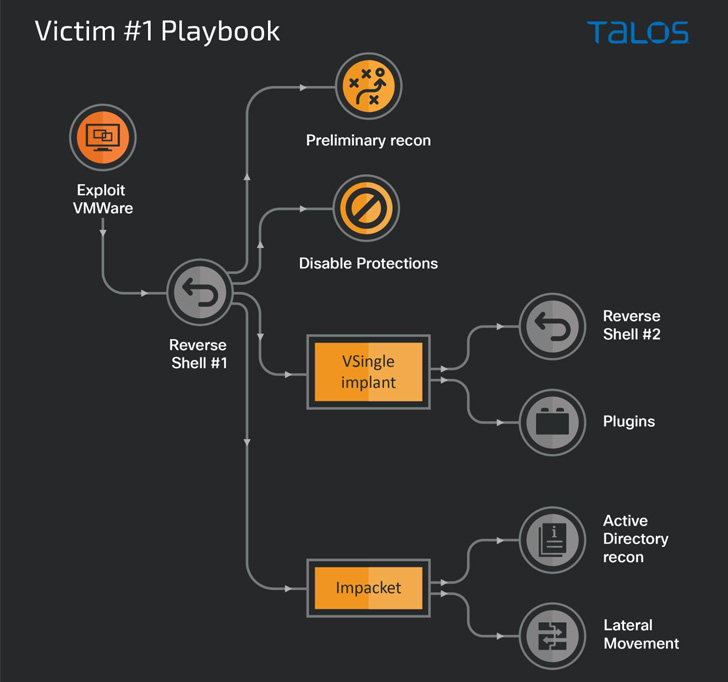

Việc truy cập ban đầu vào các mạng doanh nghiệp được tạo điều kiện thuận lợi bằng cách khai thác các lỗ hổng trong các sản phẩm VMware (ví dụ: Log4Shell), với mục tiêu cuối cùng là thiết lập quyền truy cập liên tục để thực hiện các hoạt động hỗ trợ các mục tiêu của chính phủ Triều Tiên.

Việc sử dụng VSingle trong một chuỗi tấn công được cho là đã cho phép kẻ đe dọa thực hiện nhiều hoạt động khác nhau như do thám, đào thải và chỉnh sửa ngược thủ công, mang lại cho người điều hành hiểu biết vững chắc về môi trường nạn nhân.

Các chiến thuật khác được nhóm áp dụng bên cạnh việc sử dụng phần mềm độc hại theo yêu cầu bao gồm thu thập thông tin xác thực thông qua các công cụ như Mimikatz và Procdump, vô hiệu hóa các thành phần chống vi-rút và trinh sát các dịch vụ Active Directory và thậm chí thực hiện các bước để xóa dấu vết của chúng sau khi kích hoạt các cửa hậu trên điểm cuối.

.