Một “nhóm hoạt động quốc gia-nhà nước có hoạt động mạnh, có tính phá hoại và tinh vi” có quan hệ với Triều Tiên đã vũ khí hóa phần mềm nguồn mở trong các chiến dịch kỹ thuật xã hội của họ nhằm vào các công ty trên khắp thế giới kể từ tháng 6 năm 2022.

Các đội tình báo về mối đe dọa của Microsoft, cùng với Phòng chống và Phòng thủ Đe dọa trên LinkedIn, đã cho rằng các cuộc xâm nhập với độ tin cậy cao là Kẽmcũng được theo dõi dưới tên Labyrinth Chollima.

Các cuộc tấn công nhắm vào nhân viên trong các tổ chức thuộc nhiều ngành, bao gồm truyền thông, quốc phòng và hàng không vũ trụ, và các dịch vụ CNTT ở Mỹ, Anh, Ấn Độ và Nga.

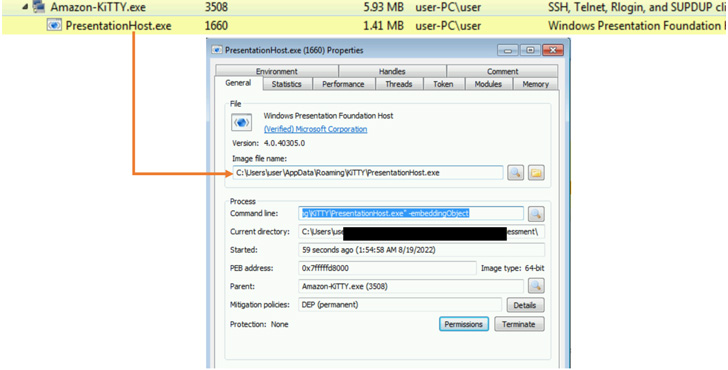

Gã khổng lồ công nghệ cho biết họ đã quan sát thấy Zinc tận dụng “nhiều loại phần mềm mã nguồn mở bao gồm PuTTY, KiTTY, TightVNC, Sumatra PDF Reader và trình cài đặt phần mềm muPDF / Subliminal Recording cho các cuộc tấn công này.”

Theo CrowdStrike, Zinc “đã hoạt động tích cực từ năm 2009 trong các hoạt động nhằm thu thập thông tin tình báo chính trị, quân sự và kinh tế về các đối thủ nước ngoài của Triều Tiên và tiến hành các chiến dịch tạo tiền tệ.”

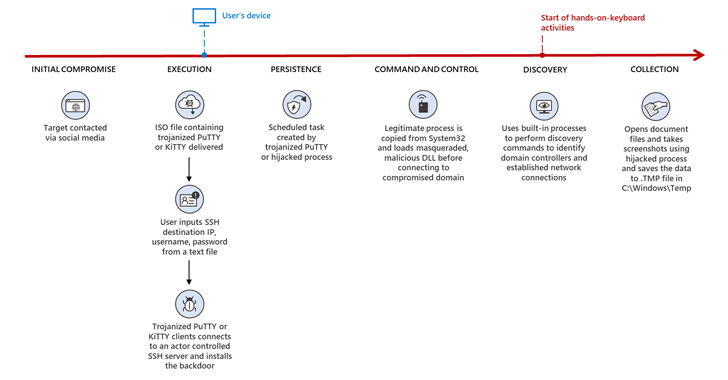

Những phát hiện mới nhất kết hợp với một báo cáo gần đây của Mandiant thuộc sở hữu của Google, trong đó phát hiện ra việc đối thủ sử dụng PuTTY thông qua các chiêu trò lừa đảo được chia sẻ với các mục tiêu tiềm năng trên LinkedIn như một phần của chiến dịch có tên là Operation Dream Job.

Điều này liên quan đến việc thiết lập các kết nối ban đầu với các cá nhân bằng cách đóng giả các chuyên gia tuyển dụng như một bài tập xây dựng lòng tin, trước khi chuyển cuộc trò chuyện sang whatsapp, nơi một tài liệu thu hút phù hợp hoặc phần mềm có vẻ lành tính được chia sẻ, kích hoạt chuỗi lây nhiễm một cách hiệu quả.

Theo sau một thỏa hiệp thành công là tác nhân đe dọa di chuyển ngang qua mạng và lọc thông tin thu thập được quan tâm bằng cách triển khai một cửa sau có tên ZetaNile (hay còn gọi là BLINDINGCAN HOẶC AIRDRY).

Nhưng trong một nỗ lực để trốn tránh các biện pháp bảo vệ an ninh và tránh phất cờ đỏ, bộ cấy chỉ được tải xuống khi nạn nhân sử dụng máy khách SSH để kết nối với một địa chỉ IP cụ thể thông qua thông tin xác thực được chỉ định trong một tệp văn bản riêng biệt.

Tương tự như vậy, các cuộc tấn công sử dụng phiên bản bị trojanized của TightVNC Viewer được định cấu hình để cài đặt backdoor chỉ khi người dùng chọn một máy chủ từ xa cụ thể từ các tùy chọn được cung cấp.

“Các cuộc tấn công kẽm dường như được thúc đẩy bởi hoạt động gián điệp mạng truyền thống, đánh cắp dữ liệu cá nhân và công ty, thu lợi tài chính và phá hủy mạng công ty”, công ty cho biết.

“Các cuộc tấn công bằng kẽm mang nhiều dấu hiệu của các hoạt động do nhà nước bảo trợ, chẳng hạn như bảo mật hoạt động được nâng cao, phần mềm độc hại tinh vi phát triển theo thời gian và nhắm mục tiêu có động cơ chính trị.”