Phần mềm độc hại Emotet hiện đang được tận dụng bởi các nhóm ransomware-as-a-service (RaaS), bao gồm Quantum và BlackCat, sau khi Conti chính thức nghỉ hưu trong bối cảnh mối đe dọa trong năm nay.

Emotet bắt đầu như một trojan ngân hàng vào năm 2014, nhưng các bản cập nhật được thêm vào nó theo thời gian đã biến phần mềm độc hại thành một mối đe dọa mạnh mẽ có khả năng tải các tải trọng khác xuống máy của nạn nhân, điều này sẽ cho phép kẻ tấn công kiểm soát nó từ xa.

Mặc dù cơ sở hạ tầng liên quan đến trình tải phần mềm độc hại xâm nhập đã bị gỡ xuống như một phần của nỗ lực thực thi pháp luật vào tháng 1 năm 2021, tập đoàn ransomware Conti được cho là đã đóng một vai trò quan trọng trong sự trở lại của nó vào cuối năm ngoái.

“Từ tháng 11 năm 2021 đến khi Conti giải thể vào tháng 6 năm 2022, Emotet là một công cụ ransomware độc quyền của Conti, tuy nhiên, chuỗi lây nhiễm Emotet hiện được quy cho Quantum và BlackCat”, AdvIntel cho biết trong một lời khuyên được công bố vào tuần trước.

Các chuỗi tấn công điển hình đòi hỏi việc sử dụng Emotet (hay còn gọi là SpmTools) làm vectơ truy cập ban đầu để thả Cobalt Strike, sau đó được sử dụng như một công cụ khai thác sau cho các hoạt động của ransomware.

Băng đảng ransomware Conti khét tiếng có thể đã giải thể, nhưng một số thành viên của nó vẫn hoạt động tích cực như một phần của các nhóm ransomware khác như BlackCat và Hive hoặc các nhóm độc lập tập trung vào tống tiền dữ liệu và các nỗ lực tội phạm khác.

Quantum cũng là một nhóm phụ của Conti, trong những tháng gần đây, đã sử dụng kỹ thuật lừa đảo gọi lại – được gọi là BazaCall hoặc BazarCall – như một phương tiện để vi phạm các mạng được nhắm mục tiêu.

“Các chi nhánh của Conti sử dụng nhiều phương tiện truy cập ban đầu bao gồm lừa đảo, thông tin đăng nhập bị xâm phạm, phân phối phần mềm độc hại và khai thác các lỗ hổng”, Recorded Future lưu ý trong một báo cáo được công bố vào tháng trước.

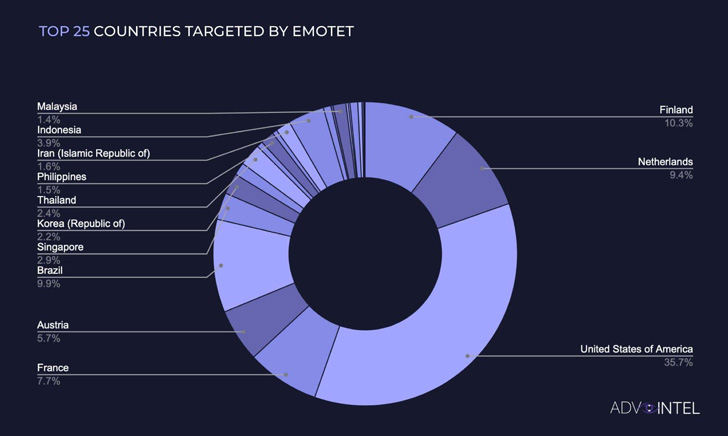

AdvIntel cho biết họ đã quan sát thấy hơn 1.267.000 ca lây nhiễm Emotet trên khắp thế giới kể từ đầu năm, với các hoạt động cao điểm được đăng ký vào tháng Hai và tháng Ba trùng với cuộc xâm lược của Nga vào Ukraine.

Sự gia tăng lần thứ hai trong các vụ lây nhiễm xảy ra từ tháng 6 đến tháng 7, do việc sử dụng các nhóm ransomware như Quantum và BlackCat. Dữ liệu do công ty an ninh mạng thu thập được cho thấy quốc gia bị Emotet nhắm mục tiêu nhiều nhất là Mỹ, tiếp theo là Phần Lan, Brazil, Hà Lan và Pháp.

ESET trước đây đã báo cáo một sự tăng vọt gấp 100 lần trong các phát hiện Emotet trong bốn tháng đầu năm 2022 so với bốn tháng trước đó từ tháng 9 đến tháng 12 năm 2021.

Theo công ty an ninh mạng Check Point của Israel, Emotet đã tụt từ vị trí thứ nhất xuống thứ năm trong danh sách phần mềm độc hại phổ biến nhất cho tháng 8 năm 2022, xếp sau FormBook, Agent Tesla, XMRig và GuLoader.

.