Một chiến dịch khai thác tiền điện tử đang diễn ra đã nâng cấp kho vũ khí của nó đồng thời bổ sung các chiến thuật tránh né phòng thủ mới cho phép các tác nhân đe dọa che giấu các cuộc xâm nhập và bay dưới radar, nghiên cứu mới được công bố hôm nay đã tiết lộ.

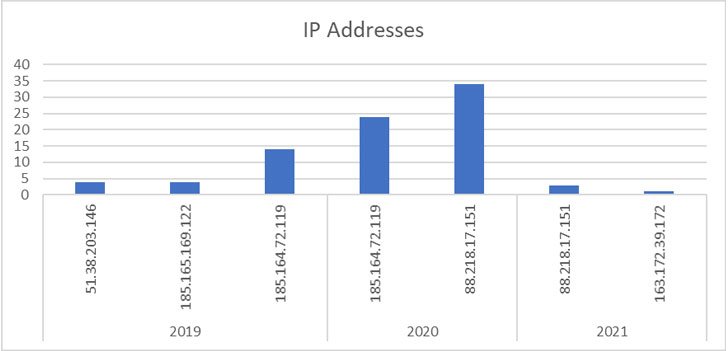

Kể từ lần đầu tiên được phát hiện vào năm 2019, tổng cộng 84 cuộc tấn công chống lại các máy chủ honeypot của nó đã được ghi lại cho đến nay, 4 trong số đó diễn ra vào năm 2021, theo các nhà nghiên cứu từ DevSecOps và công ty bảo mật đám mây Aqua Security, những người đã theo dõi hoạt động của phần mềm độc hại trong quá khứ. ba năm. Điều đó nói rằng, 125 cuộc tấn công đã được phát hiện trong tự nhiên chỉ trong quý 3 năm 2021, báo hiệu rằng các cuộc tấn công vẫn chưa chậm lại.

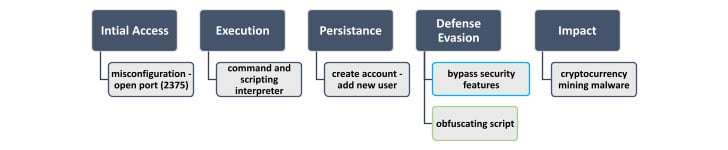

Các cuộc tấn công ban đầu liên quan đến việc thực hiện một lệnh độc hại khi chạy một hình ảnh vani có tên “alpine: mới nhất” dẫn đến việc tải xuống tập lệnh shell có tên “autom.sh.”

Các nhà nghiên cứu cho biết trong một báo cáo được chia sẻ với The Hacker News: “Kẻ thù thường sử dụng hình ảnh vani cùng với các lệnh độc hại để thực hiện các cuộc tấn công của họ, bởi vì hầu hết các tổ chức tin tưởng vào hình ảnh chính thức và cho phép sử dụng chúng”. “Trong những năm qua, lệnh độc hại được thêm vào hình ảnh chính thức để thực hiện cuộc tấn công hầu như không thay đổi. Sự khác biệt chính là máy chủ mà từ đó tập lệnh shell autom.sh đã được tải xuống.”

Tập lệnh shell bắt đầu chuỗi tấn công, cho phép kẻ thù tạo tài khoản người dùng mới với tên “akay” và nâng cấp đặc quyền của nó lên người dùng root, sử dụng các lệnh tùy ý được chạy trên máy bị xâm nhập với mục tiêu khai thác tiền điện tử.

Mặc dù các giai đoạn đầu của chiến dịch vào năm 2019 không có kỹ thuật đặc biệt nào để che giấu hoạt động khai thác, nhưng các phiên bản sau cho thấy các biện pháp cực đoan mà các nhà phát triển của nó đã thực hiện để giữ cho nó không bị phát hiện và kiểm tra, chủ yếu trong số đó là khả năng vô hiệu hóa các cơ chế bảo mật và truy xuất tập lệnh shell khai thác xáo trộn được mã hóa Base64 năm lần để sử dụng các công cụ bảo mật.

Các chiến dịch phần mềm độc hại được thực hiện để chiếm quyền điều khiển máy tính để khai thác tiền điện tử đã bị chi phối bởi nhiều tác nhân đe dọa như Kinsing, đã được phát hiện quét Internet để tìm các máy chủ Docker bị định cấu hình sai để đột nhập vào các máy chủ không được bảo vệ và cài đặt một dòng máy khai thác tiền không có giấy tờ trước đây.

Trên hết, một nhóm tấn công có tên TeamTNT đã được quan sát thấy tấn công các máy chủ cơ sở dữ liệu Redis không an toàn, các phiên bản Dịch vụ Máy tính Đàn hồi của Alibaba (ECS), các API Docker bị lộ và các cụm kubernetes dễ bị tấn công nhằm thực thi mã độc với đặc quyền root trên các máy chủ được nhắm mục tiêu như cũng như triển khai tải trọng khai thác tiền điện tử và những kẻ đánh cắp thông tin xác thực. Ngoài ra, các tài khoản Docker Hub bị xâm nhập cũng đã được sử dụng để lưu trữ các hình ảnh độc hại sau đó được sử dụng để phân phối các công cụ khai thác tiền điện tử.

Trong những tuần gần đây, các lỗi bảo mật trong thư viện ghi nhật ký Log4j cũng như các lỗ hổng được phát hiện gần đây trong Atlassian Confluence, F5 BIG-IP, VMware vCenter và Oracle WebLogic Servers đã bị lạm dụng để chiếm quyền điều khiển các máy khai thác tiền điện tử, một kế hoạch được gọi là cryptojacking. Đầu tháng này, nhà sản xuất thiết bị lưu trữ gắn mạng (NAS) QNAP đã cảnh báo về phần mềm độc hại khai thác tiền điện tử nhắm mục tiêu vào các thiết bị của họ có thể chiếm khoảng 50% tổng mức sử dụng CPU.

“Các công cụ khai thác là một cách ít rủi ro để tội phạm mạng biến lỗ hổng thành tiền kỹ thuật số, với rủi ro lớn nhất đối với dòng tiền của chúng là các công cụ khai thác cạnh tranh phát hiện ra các máy chủ dễ bị tấn công giống nhau”, Sean Gallagher, nhà nghiên cứu về mối đe dọa cao cấp của Sophos lưu ý trong một phân tích về khai thác Tor2Mine chiến dịch liên quan đến việc sử dụng tập lệnh PowerShell để vô hiệu hóa tính năng bảo vệ khỏi phần mềm độc hại, thực thi tải trọng của người khai thác và thu thập thông tin đăng nhập Windows.

Các nhà nghiên cứu cho biết: “Chiến dịch Tự động cho thấy những kẻ tấn công ngày càng tinh vi hơn, liên tục cải tiến kỹ thuật và khả năng tránh bị phát hiện bởi các giải pháp bảo mật”. Để bảo vệ khỏi những mối đe dọa này, bạn nên theo dõi hoạt động vùng chứa đáng ngờ, thực hiện phân tích hình ảnh động và thường xuyên quét môi trường để tìm các vấn đề cấu hình sai.

.