Một chiến dịch tấn công đầu độc tối ưu hóa công cụ tìm kiếm (SEO) đang diễn ra đã bị phát hiện lạm dụng lòng tin vào các tiện ích phần mềm hợp pháp để lừa người dùng tải xuống phần mềm độc hại BATLOADER trên các máy bị xâm nhập.

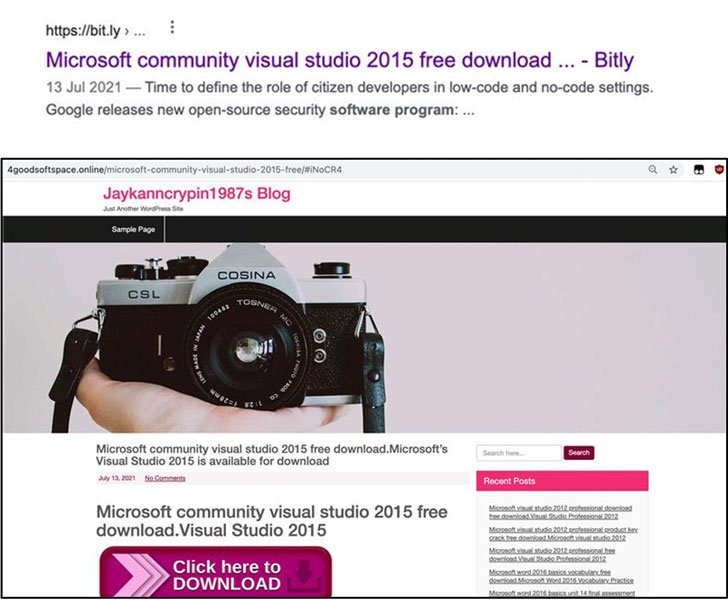

Các nhà nghiên cứu từ Mandiant cho biết trong một báo cáo được công bố trong tuần này: “Kẻ đe dọa đã sử dụng các chủ đề ‘cài đặt ứng dụng năng suất miễn phí' hoặc ‘cài đặt công cụ phát triển phần mềm miễn phí' làm từ khóa SEO để thu hút nạn nhân đến một trang web bị xâm phạm và tải xuống trình cài đặt độc hại”.

Trong các cuộc tấn công đầu độc SEO, kẻ thù tăng thứ hạng công cụ tìm kiếm của các trang web (chính hãng hoặc khác) một cách giả tạo lưu trữ phần mềm độc hại của họ để làm cho chúng hiển thị trên đầu kết quả tìm kiếm để người dùng đang tìm kiếm các ứng dụng cụ thể như TeamViewer, Visual Studio và Zoom bị nhiễm phần mềm độc hại.

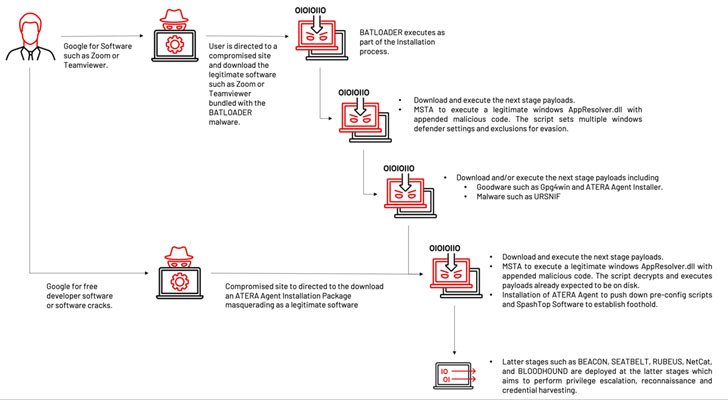

Trình cài đặt, trong khi đóng gói phần mềm hợp pháp, cũng được đóng gói với tải trọng BATLOADER được thực thi trong quá trình cài đặt. Sau đó, phần mềm độc hại hoạt động như một bước đệm để hiểu sâu hơn về tổ chức được nhắm mục tiêu bằng cách tải xuống các tệp thực thi ở giai đoạn tiếp theo truyền bá chuỗi lây nhiễm nhiều giai đoạn.

Một trong những tệp thực thi đó là phiên bản bị giả mạo của một thành phần bên trong Microsoft Windows được gắn thêm VBScript độc hại. Cuộc tấn công sau đó sử dụng một kỹ thuật được gọi là thực thi proxy nhị phân đã ký để chạy tệp DLL bằng tiện ích “Mshta.exe” hợp pháp.

Điều này dẫn đến việc thực thi mã VBScript, kích hoạt hiệu quả giai đoạn tiếp theo của cuộc tấn công, trong đó các tải trọng bổ sung như Atera Agent, Cobalt Strike Beacon và Ursnif được phân phối trong các giai đoạn sau để giúp thực hiện trinh sát từ xa, leo thang đặc quyền và thu thập thông tin xác thực .

Hơn nữa, trong một dấu hiệu cho thấy các nhà khai thác đã thử nghiệm với các lĩnh vực khác nhau, một biến thể thay thế của cùng một chiến dịch đã phân phối trực tiếp phần mềm quản lý giám sát từ xa Atera do thỏa hiệp ban đầu cho các hoạt động tiếp theo sau khai thác.

Mandiant cũng chỉ ra sự trùng lặp của các cuộc tấn công với các kỹ thuật được áp dụng bởi băng đảng ransomware Conti, được công khai vào tháng 8 năm 2021. “Tại thời điểm này, do thông tin này được công bố rộng rãi, các tác nhân không liên kết khác có thể đang sao chép các kỹ thuật của họ các động cơ và mục tiêu của riêng mình, “các nhà nghiên cứu cho biết.

.