Hôm thứ Ba, Microsoft đã cảnh báo rằng gần đây họ đã phát hiện ra một chiến dịch độc hại nhắm mục tiêu vào Máy chủ SQL sử dụng tệp nhị phân PowerShell tích hợp để đạt được sự bền bỉ trên các hệ thống bị xâm phạm.

Các cuộc xâm nhập, tận dụng các cuộc tấn công bạo lực như một vectơ thỏa hiệp ban đầu, nổi bật với việc chúng sử dụng tiện ích “sqlps.exe”, gã khổng lồ công nghệ cho biết trong một loạt các tweet.

Các mục tiêu cuối cùng của chiến dịch vẫn chưa được biết, cũng như danh tính của kẻ đe dọa dàn dựng nó. Microsoft đang theo dõi phần mềm độc hại dưới tên “SuspSQLUsage.”

Tiện ích sqlps.exe, theo mặc định với tất cả các phiên bản Máy chủ SQL, cho phép SQL Agent – một dịch vụ Windows chạy các tác vụ đã lên lịch – chạy các công việc bằng hệ thống con PowerShell.

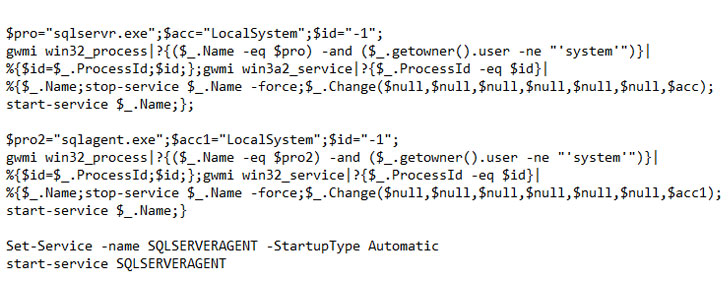

Microsoft lưu ý: “Những kẻ tấn công đạt được sự bền bỉ không có bộ lọc bằng cách tạo ra tiện ích sqlps.exe, một trình bao bọc PowerShell để chạy các lệnh ghép ngắn do SQL xây dựng, để chạy các lệnh kiểm tra lại và thay đổi chế độ khởi động của dịch vụ SQL thành LocalSystem”.

Ngoài ra, những kẻ tấn công cũng đã được quan sát thấy sử dụng cùng một mô-đun để tạo một tài khoản mới với vai trò sysadmin, giúp nó có thể chiếm quyền kiểm soát SQL Server một cách hiệu quả.

Đây không phải là lần đầu tiên các tác nhân đe dọa vũ khí hóa các tệp nhị phân hợp pháp đã có mặt trong một môi trường, một kỹ thuật được gọi là sống-off-the-land (LotL), để đạt được các mục tiêu bất chính của chúng.

Một lợi thế được cung cấp bởi các cuộc tấn công như vậy là chúng có xu hướng không có bộ lọc vì chúng không để lại bất kỳ hiện vật nào và các hoạt động ít có khả năng bị phần mềm chống vi-rút gắn cờ do chúng sử dụng phần mềm đáng tin cậy.

Ý tưởng là cho phép kẻ tấn công hòa nhập với hoạt động mạng thông thường và các tác vụ quản trị thông thường, trong khi vẫn ẩn trong thời gian dài.

Microsoft cho biết: “Việc sử dụng hệ nhị phân sống-off-the-land (LOLBin) không phổ biến này làm nổi bật tầm quan trọng của việc có được khả năng hiển thị đầy đủ về hành vi thời gian chạy của các tập lệnh để làm lộ mã độc hại,” Microsoft nói.

.