Các tác nhân đe dọa người Nga bị nghi ngờ đã nhắm mục tiêu đến người dùng Đông Âu trong ngành công nghiệp tiền điện tử với các cơ hội việc làm giả làm mồi nhử để cài đặt phần mềm độc hại đánh cắp thông tin trên các máy chủ bị xâm nhập.

Các nhà nghiên cứu của Trend Micro, Aliakbar Zahravi và Peter Girnus, cho biết trong một báo cáo tuần này rằng những kẻ tấn công “sử dụng một số trình tải tùy chỉnh đang được phát triển và làm rối loạn cao để lây nhiễm cho những người tham gia vào ngành công nghiệp tiền điện tử bằng trình đánh cắp Enigma”.

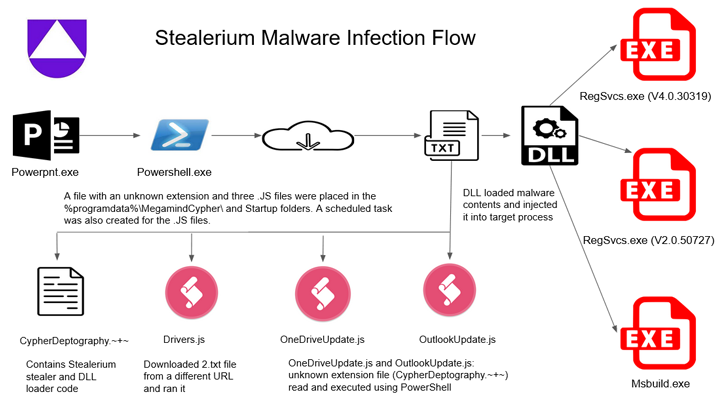

Enigma được cho là một phiên bản thay đổi của Stealerium, một phần mềm độc hại mã nguồn mở dựa trên C# hoạt động như một kẻ đánh cắp, trình cắt và keylogger.

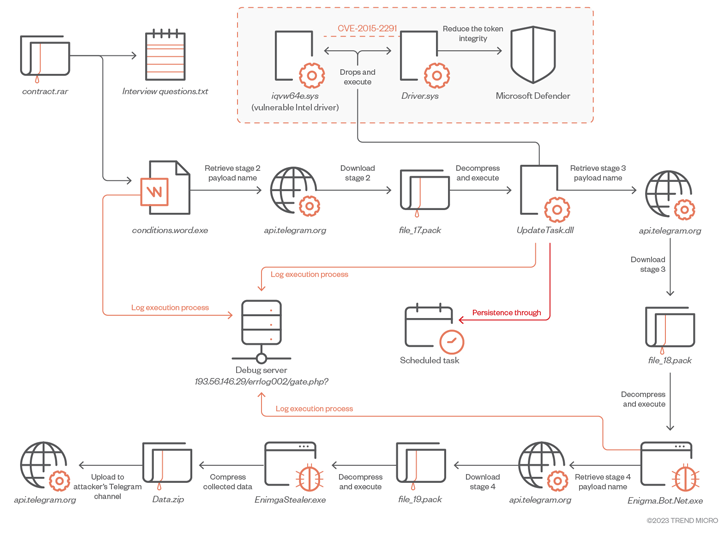

Hành trình lây nhiễm phức tạp bắt đầu bằng một tệp lưu trữ RAR giả mạo được phân phối qua các nền tảng mạng xã hội hoặc lừa đảo. Nó chứa hai tài liệu, một trong số đó là tệp .TXT bao gồm một bộ câu hỏi phỏng vấn mẫu liên quan đến tiền điện tử.

Tệp thứ hai là một tài liệu Microsoft Word, trong khi đóng vai trò là mồi nhử, được giao nhiệm vụ khởi chạy trình tải Enigma giai đoạn đầu, sau đó tải xuống và thực thi tải trọng giai đoạn thứ hai bị xáo trộn thông qua Telegram.

“Để tải xuống tải trọng giai đoạn tiếp theo, phần mềm độc hại trước tiên sẽ gửi yêu cầu đến kênh Telegram do kẻ tấn công kiểm soát […] các nhà nghiên cứu cho biết. “Cách tiếp cận này cho phép kẻ tấn công liên tục cập nhật và loại bỏ sự phụ thuộc vào các tên tệp cố định.”

Trình tải xuống giai đoạn hai, được thực thi với các đặc quyền nâng cao, được thiết kế để vô hiệu hóa Bộ bảo vệ Microsoft và cài đặt giai đoạn thứ ba bằng cách triển khai trình điều khiển Intel ở chế độ nhân được ký hợp pháp, dễ bị tấn công CVE-2015-2291 trong một kỹ thuật có tên Mang lỗ hổng của riêng bạn Tài xế (BYOVD).

Điều đáng chú ý là Cơ quan an ninh cơ sở hạ tầng và an ninh mạng Hoa Kỳ (CISA) đã thêm lỗ hổng này vào danh mục Các lỗ hổng bị khai thác đã biết (KEV) của mình, trích dẫn bằng chứng về việc khai thác tích cực trong thực tế.

Tải trọng giai đoạn thứ ba cuối cùng sẽ mở đường cho việc tải xuống Enigma Stealer từ kênh Telegram do diễn viên kiểm soát. Phần mềm độc hại, giống như những kẻ đánh cắp khác, đi kèm với các tính năng để thu thập thông tin nhạy cảm, ghi lại các lần gõ phím và chụp ảnh màn hình, tất cả đều được lọc lại bằng Telegram.

Lời mời làm việc giả mạo là một chiến thuật đã được thử nghiệm và thử nghiệm được sử dụng bởi Tập đoàn Lazarus do Triều Tiên hậu thuẫn trong các cuộc tấn công nhắm vào lĩnh vực tiền điện tử. Việc các tác nhân đe dọa Nga áp dụng phương thức hoạt động này “thể hiện một vectơ tấn công dai dẳng và sinh lợi”.

Những phát hiện này được đưa ra khi Uptycs công bố chi tiết về một chiến dịch tấn công sử dụng phần mềm độc hại Stealerium để hút dữ liệu cá nhân, bao gồm thông tin đăng nhập cho các ví tiền điện tử như Armory, Atomic Wallet, Coinomi, Electrum, Exodus, Guarda, Jaxx Liberty và Zcash, cùng những ví khác.

Tham gia Enigma Stealer và Stealerium trong việc nhắm mục tiêu ví tiền điện tử là một phần mềm độc hại khác có tên là Vector Stealer cũng có khả năng đánh cắp các tệp .RDP, cho phép các tác nhân đe dọa thực hiện chiếm quyền điều khiển RDP để truy cập từ xa, Cyble cho biết trong một bài viết kỹ thuật.

Các chuỗi tấn công do các công ty an ninh mạng ghi lại cho thấy các họ phần mềm độc hại được phân phối thông qua các tệp đính kèm Microsoft Office có chứa macro độc hại, cho thấy rằng những kẻ phạm tội vẫn đang dựa vào phương pháp này bất chấp nỗ lực của Microsoft để lấp lỗ hổng.

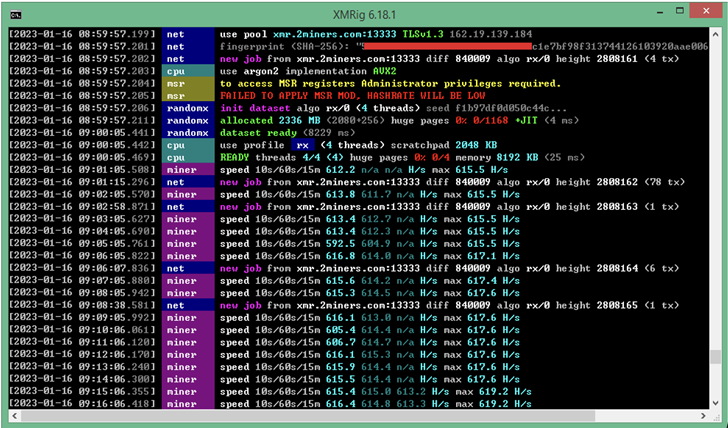

Theo Fortinet FortiGuard Labs, một phương pháp tương tự cũng đã được đưa vào sử dụng để triển khai công cụ khai thác tiền điện tử monero trong bối cảnh chiến dịch tấn công tiền điện tử và lừa đảo nhằm vào người dùng Tây Ban Nha.

Sự phát triển này cũng là vụ mới nhất trong một danh sách dài các cuộc tấn công nhằm đánh cắp tài sản tiền điện tử của nạn nhân trên các nền tảng.

Điều này bao gồm một trojan ngân hàng Android “đang phát triển nhanh chóng” được gọi là TgToxic, lấy cắp thông tin đăng nhập và tiền từ ví tiền điện tử cũng như các ứng dụng ngân hàng và tài chính. Chiến dịch phần mềm độc hại đang diễn ra, hoạt động kể từ tháng 7 năm 2022, nhằm vào người dùng di động ở Đài Loan, Thái Lan và Indonesia.

“Khi nạn nhân tải xuống ứng dụng giả mạo từ trang web do tác nhân đe dọa cung cấp hoặc nếu nạn nhân cố gửi tin nhắn trực tiếp đến tác nhân đe dọa thông qua các ứng dụng nhắn tin như WhatsApp hoặc Viber, tội phạm mạng sẽ lừa người dùng đăng ký, cài đặt phần mềm độc hại và kích hoạt các quyền mà nó cần,” Trend Micro cho biết.

Các ứng dụng giả mạo, bên cạnh việc lạm dụng các dịch vụ trợ năng của Android để thực hiện chuyển tiền trái phép, còn đáng chú ý là lạm dụng các khung tự động hóa hợp pháp như Easyclick và Auto.js để thực hiện thao tác nhấp chuột và cử chỉ, khiến nó trở thành phần mềm độc hại Android thứ hai sau PixPirate kết hợp các IDE quy trình làm việc như vậy .

Nhưng các chiến dịch kỹ thuật xã hội cũng đã vượt ra ngoài hành vi lừa đảo và lừa đảo trên mạng xã hội bằng cách thiết lập các trang đích thuyết phục bắt chước các dịch vụ tiền điện tử phổ biến với mục tiêu chuyển Ethereum và NFT từ các ví bị tấn công.

Theo Recorded Future, điều này đạt được bằng cách đưa một tập lệnh rút tiền điện tử vào trang lừa đảo để dụ nạn nhân kết nối ví của họ với các ưu đãi sinh lợi để đúc các mã thông báo không thể thay thế (NFT).

Các trang lừa đảo được tạo sẵn như vậy đang được bán trên các diễn đàn darknet như một phần của dịch vụ lừa đảo trực tuyến (PhaaS), cho phép các tác nhân khác thuê các gói này và nhanh chóng thực hiện các hoạt động độc hại trên quy mô lớn.

“'Crypto Drainers' là các tập lệnh độc hại hoạt động giống như e-skimmers và được triển khai bằng các kỹ thuật lừa đảo để đánh cắp tài sản tiền điện tử của nạn nhân”, công ty cho biết trong một báo cáo được công bố vào tuần trước, mô tả các trò gian lận này là hiệu quả và ngày càng phổ biến.

“Việc sử dụng các dịch vụ hợp pháp trên các trang lừa đảo rút tiền điện tử có thể làm tăng khả năng trang lừa đảo sẽ vượt qua ‘bài kiểm tra giấy quỳ lừa đảo' của người dùng hiểu biết. Khi ví tiền điện tử đã bị xâm phạm, không có biện pháp bảo vệ nào tồn tại để ngăn chặn việc chuyển tài sản bất hợp pháp sang ví của những kẻ tấn công.”

Các cuộc tấn công xảy ra vào thời điểm các nhóm tội phạm đã đánh cắp số tiền kỷ lục 3,8 tỷ đô la từ các doanh nghiệp tiền điện tử vào năm 2022, với phần lớn mức tăng đột biến là do các nhóm hack do nhà nước Bắc Triều Tiên tài trợ.