Ngày 04 tháng 4 năm 2023Ravie LakshmananMã hóa / an toàn dữ liệu

Các nhà nghiên cứu an ninh mạng đã loại bỏ một chủng ransomware không có giấy tờ trước đây được gọi là Rorschach vừa tinh vi vừa nhanh.

Check Point Research cho biết trong một báo cáo mới: “Điều khiến Rorschach nổi bật so với các chủng ransomware khác là mức độ tùy biến cao và các tính năng độc đáo về mặt kỹ thuật chưa từng thấy trong ransomware trước đây”. “Trên thực tế, Rorschach là một trong những chủng ransomware nhanh nhất từng được quan sát, xét về tốc độ mã hóa của nó.”

Công ty an ninh mạng cho biết họ đã quan sát thấy ransomware được triển khai chống lại một công ty giấu tên có trụ sở tại Hoa Kỳ, đồng thời nói thêm rằng họ không tìm thấy nhãn hiệu hoặc sự trùng lặp nào kết nối nó với bất kỳ tác nhân ransomware nào đã biết trước đó.

Tuy nhiên, phân tích sâu hơn về mã nguồn của Rorschach cho thấy những điểm tương đồng với phần mềm tống tiền Babuk, đã bị rò rỉ vào tháng 9 năm 2021 và LockBit 2.0. Trên hết, các ghi chú đòi tiền chuộc được gửi cho các nạn nhân dường như được lấy cảm hứng từ Yanluowang và DarkSide.

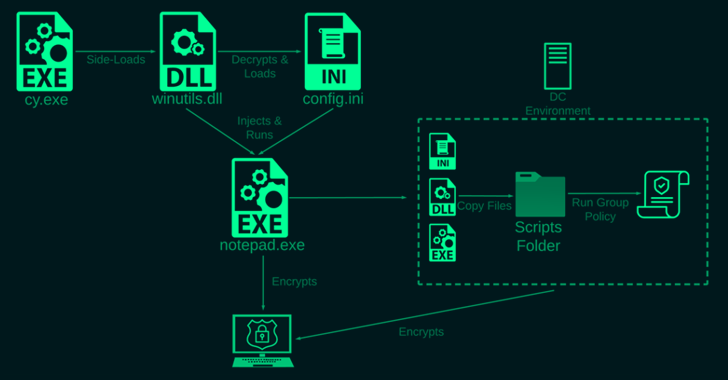

Khía cạnh quan trọng nhất của cuộc xâm nhập là việc sử dụng một kỹ thuật gọi là tải bên DLL để tải tải trọng ransomware, một phương pháp không được quan sát thấy trong các cuộc tấn công như vậy. Sự phát triển đánh dấu một sự tinh tế mới trong các phương pháp được các nhóm có động cơ tài chính áp dụng để tránh bị phát hiện.

Cụ thể, ransomware được cho là đã được triển khai bằng cách lạm dụng Công cụ dịch vụ kết xuất Cortex XDR của Palo Alto Network (cy.exe) để tải một thư viện có tên “winutils.dll.”

Một đặc điểm độc đáo khác là tính chất tùy biến cao của nó và việc sử dụng các cuộc gọi tòa nhà trực tiếp để thao tác với các tệp và vượt qua các cơ chế phòng thủ.

Phần mềm tống tiền Rorschach cũng được giao nhiệm vụ chấm dứt danh sách dịch vụ được xác định trước, xóa ổ đĩa bóng và bản sao lưu, xóa nhật ký sự kiện Windows để xóa dấu vết pháp y, vô hiệu hóa tường lửa Windows và thậm chí tự xóa chính nó sau khi hoàn thành các hành động.

Tuyên truyền nội bộ đạt được bằng cách thỏa hiệp bộ điều khiển miền và tạo chính sách nhóm, theo Check Point và công ty an ninh mạng Hàn Quốc AhnLab, công ty đã quy sai chuỗi lây nhiễm cho DarkSide vào đầu tháng 2 này.

Phần mềm tống tiền, giống như các dòng phần mềm độc hại khác được quan sát thấy trong tự nhiên, bỏ qua các máy được đặt tại các quốc gia thuộc Cộng đồng các quốc gia độc lập (CIS) bằng cách kiểm tra ngôn ngữ hệ thống.

Các nhà nghiên cứu Jiri Vinopal, Dennis Yarizadeh và Gil Gekker giải thích: “Phần mềm tống tiền Rorschach sử dụng sơ đồ mã hóa lai nhanh và hiệu quả cao, kết hợp thuật toán mã hóa đường cong25519 và eSTREAM hc-128 cho mục đích mã hóa”.

Quá trình này được thiết kế để chỉ mã hóa một phần cụ thể của nội dung tệp gốc thay vì toàn bộ tệp và sử dụng các phương pháp tối ưu hóa trình biên dịch bổ sung khiến nó trở thành “con quỷ tốc độ”.

Trong năm thử nghiệm riêng biệt do Check Point thực hiện trong một môi trường được kiểm soát, trung bình 220.000 tệp đã được mã hóa bằng Rorschach trong vòng bốn phút 30 giây. Mặt khác, LockBit 3.0 mất khoảng bảy phút.

Các nhà phát triển của nó đã triển khai các kỹ thuật trốn tránh phòng thủ và chống phân tích mới để tránh bị phát hiện và khiến phần mềm bảo mật và các nhà nghiên cứu khó phân tích và giảm thiểu tác động của nó hơn, các nhà nghiên cứu cho biết.

“Ngoài ra, Rorschach dường như đã lấy một số tính năng ‘tốt nhất' từ một số phần mềm tống tiền hàng đầu bị rò rỉ trực tuyến và tích hợp tất cả chúng lại với nhau. Ngoài khả năng tự lan truyền của Rorschach, điều này còn nâng cao khả năng tấn công đòi tiền chuộc.”

Phát hiện này được đưa ra khi Fortinet FortiGuard Labs trình bày chi tiết về hai dòng ransomware mới nổi có tên PayMe100USD, một phần mềm độc hại khóa tệp dựa trên Python và Dark Power, được viết bằng ngôn ngữ lập trình Nim.