Ngày 04 tháng 4 năm 2023Ravie Lakshmanan Bảo mật trình duyệt / Tiền điện tử

Các trình duyệt web dựa trên Chromium là mục tiêu của một phần mềm độc hại mới có tên Rilide. Phần mềm này giả dạng là một phần mở rộng có vẻ hợp pháp để thu thập dữ liệu nhạy cảm và hút tiền điện tử.

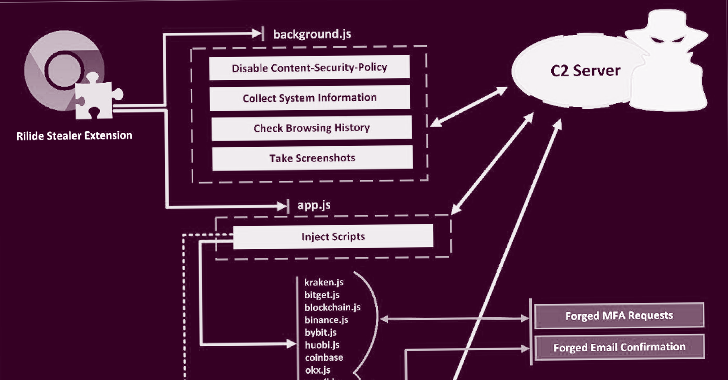

“Phần mềm độc hại Rilide được ngụy trang dưới dạng tiện ích mở rộng hợp pháp của Google Drive và cho phép các tác nhân đe dọa thực hiện nhiều hoạt động độc hại, bao gồm cả giám sát

lịch sử duyệt web, chụp ảnh màn hình và chèn các tập lệnh độc hại để rút tiền từ các sàn giao dịch tiền điện tử khác nhau,” Trustwave SpiderLabs Research cho biết trong một báo cáo được chia sẻ với The Hacker News.

Hơn nữa, phần mềm độc hại đánh cắp có thể hiển thị các hộp thoại giả mạo để đánh lừa người dùng nhập mã xác thực hai yếu tố để rút tài sản kỹ thuật số.

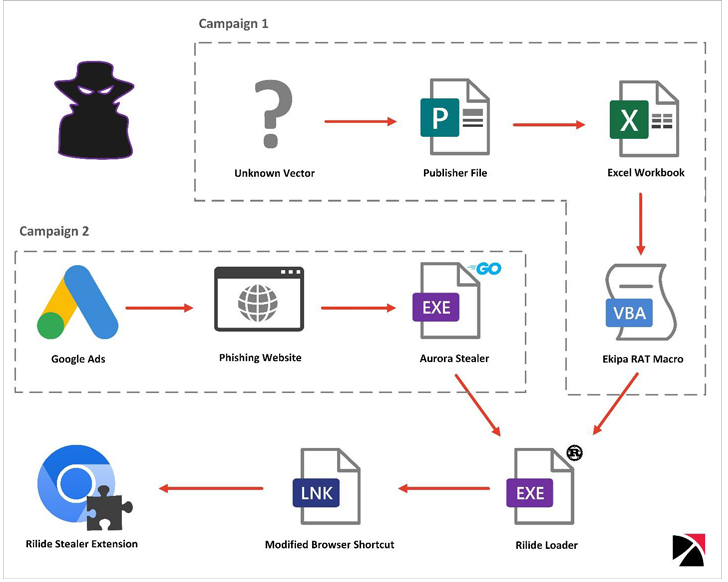

Trustwave cho biết họ đã xác định được hai chiến dịch khác nhau liên quan đến Ekipa RAT và Aurora Stealer dẫn đến việc cài đặt tiện ích mở rộng trình duyệt độc hại.

Trong khi Ekipa RAT được phân phối thông qua các tệp Nhà xuất bản của Microsoft có bẫy đặt bẫy, Google Ads giả mạo đóng vai trò là vectơ phân phối cho Aurora Stealer – một kỹ thuật ngày càng trở nên phổ biến trong những tháng gần đây.

Cả hai chuỗi tấn công đều tạo điều kiện thuận lợi cho việc thực thi trình tải dựa trên Rust, đến lượt nó, sửa đổi tệp lối tắt LNK của trình duyệt và sử dụng công tắc dòng lệnh “–load-extension” để khởi chạy tiện ích bổ sung.

Nguồn gốc chính xác của Rilide vẫn chưa được biết, nhưng Trustwave cho biết họ có thể tìm thấy một bài đăng trên diễn đàn ngầm được thực hiện vào tháng 3 năm 2022 bởi một kẻ đe dọa quảng cáo việc bán botnet có chức năng tương tự.

Kể từ đó, một phần mã nguồn của phần mềm độc hại đã tìm được đường đến các diễn đàn sau những gì dường như là tranh chấp thanh toán chưa được giải quyết.

Một tính năng đáng chú ý được triển khai trong mã nguồn bị rò rỉ là khả năng hoán đổi địa chỉ ví tiền điện tử trong khay nhớ tạm với địa chỉ do tác nhân kiểm soát được mã hóa cứng trong mẫu.

Hơn nữa, địa chỉ lệnh và kiểm soát (C2) được chỉ định trong mã Rilide giúp xác định các kho lưu trữ GitHub khác nhau thuộc về người dùng có tên gulantin có chứa các trình tải cho tiện ích mở rộng.

Trustwave kết luận: “Kẻ đánh cắp Rilide là một ví dụ điển hình về sự tinh vi ngày càng tăng của các tiện ích mở rộng trình duyệt độc hại và những mối nguy hiểm mà chúng gây ra”.

“Mặc dù việc thực thi manifest v3 sắp tới có thể gây khó khăn hơn cho các tác nhân đe dọa hoạt động, nhưng nó không có khả năng giải quyết vấn đề hoàn toàn vì hầu hết các chức năng được Rilide tận dụng sẽ vẫn khả dụng.”