Ngày 26 tháng 1 năm 2023Ravie LakshmananPhát hiện mối đe dọa / bảo mật điểm cuối

Các nhà nghiên cứu an ninh mạng đã phát hiện ra một chiến dịch tấn công dựa trên Python mới, tận dụng một trojan truy cập từ xa (RAT) dựa trên Python để giành quyền kiểm soát các hệ thống bị xâm nhập ít nhất là từ tháng 8 năm 2022.

Securonix cho biết trong một báo cáo được chia sẻ với The Hacker News: “Phần mềm độc hại này là duy nhất trong việc sử dụng WebSockets để tránh bị phát hiện cũng như cho cả giao tiếp và kiểm soát ra lệnh (C2)”.

Phần mềm độc hại, được công ty an ninh mạng đặt tên là PY#RATION, đi kèm với một loạt khả năng cho phép tác nhân đe dọa thu thập thông tin nhạy cảm. Các phiên bản sau của cửa hậu cũng có các kỹ thuật chống lẩn tránh, cho thấy rằng nó đang được phát triển và duy trì tích cực.

Cuộc tấn công bắt đầu bằng một email lừa đảo có chứa một kho lưu trữ ZIP, do đó, chứa hai tệp lối tắt (.LNK) giả dạng hình ảnh mặt trước và mặt sau của giấy phép lái xe có vẻ hợp pháp của Vương quốc Anh.

Việc mở từng tệp .LNK sẽ truy xuất hai tệp văn bản từ một máy chủ từ xa, sau đó được đổi tên thành tệp .BAT và thực thi lén lút trong nền, trong khi hình ảnh mồi nhử được hiển thị cho nạn nhân.

Cũng được tải xuống từ máy chủ C2 là một tập lệnh theo lô khác được thiết kế để truy xuất các tải trọng bổ sung từ máy chủ, bao gồm cả tệp nhị phân Python (“CortanaAssistance.exe”). Lựa chọn sử dụng Cortana, trợ lý ảo của Microsoft, cho thấy nỗ lực chuyển phần mềm độc hại dưới dạng tệp hệ thống.

Hai phiên bản của trojan đã được phát hiện (phiên bản 1.0 và 1.6), với gần 1.000 dòng mã được thêm vào biến thể mới hơn để hỗ trợ các tính năng quét mạng nhằm tiến hành trinh sát mạng bị xâm nhập và che giấu mã Python đằng sau lớp mã hóa bằng cách sử dụng mô-đun dương xỉ.

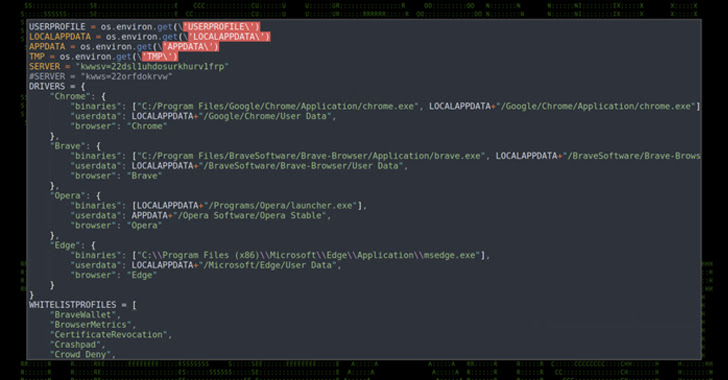

Các chức năng đáng chú ý khác bao gồm khả năng truyền tệp từ máy chủ sang C2 hoặc ngược lại, ghi lại các lần gõ phím, thực thi lệnh hệ thống, trích xuất mật khẩu và cookie từ trình duyệt web, chụp dữ liệu khay nhớ tạm và kiểm tra sự hiện diện của phần mềm chống vi-rút.

Hơn nữa, PY#RATION hoạt động như một con đường để triển khai thêm phần mềm độc hại, bao gồm một trình đánh cắp thông tin dựa trên Python khác được thiết kế để hút dữ liệu từ trình duyệt web và ví tiền điện tử.

Nguồn gốc của tác nhân đe dọa vẫn chưa được biết, nhưng bản chất của mồi nhử lừa đảo cho thấy các mục tiêu dự định có thể là Vương quốc Anh hoặc Bắc Mỹ.

“Phần mềm độc hại PY#RATION không chỉ tương đối khó phát hiện, thực tế là nó là một tệp nhị phân được biên dịch bằng Python khiến phần mềm này cực kỳ linh hoạt vì nó sẽ chạy trên hầu hết mọi mục tiêu bao gồm các biến thể Windows, OSX và Linux”, các nhà nghiên cứu Den Iuzvyk, Tim Peck, và Oleg Kolesnikov nói.

“Thực tế là các tác nhân đe dọa đã tận dụng một lớp mã hóa fernet để che giấu nguồn gốc gây khó khăn cho việc phát hiện các chuỗi độc hại đã biết.”