Ngày 27 tháng 6 năm 2023Ravie Lakshmanan Chuỗi cung ứng / Bảo mật phần mềm

Các nhà nghiên cứu an ninh mạng đã phát hiện ra một chiến dịch mới đang diễn ra nhằm vào hệ sinh thái npm, tận dụng một chuỗi thực thi duy nhất để phân phối một trọng tải không xác định cho các hệ thống được nhắm mục tiêu.

Công ty bảo mật chuỗi cung ứng phần mềm Phylum cho biết trong một báo cáo được công bố vào tuần trước: “Các gói được đề cập dường như được xuất bản theo cặp, mỗi cặp hoạt động đồng thời để lấy các tài nguyên bổ sung, sau đó được giải mã và/hoặc thực thi”.

Cuối cùng, thứ tự cài đặt cặp gói là tối quan trọng để thực hiện một cuộc tấn công thành công, vì mô-đun đầu tiên trong số hai mô-đun được thiết kế để lưu trữ cục bộ mã thông báo được lấy từ máy chủ từ xa. Chiến dịch được phát hiện lần đầu tiên vào ngày 11 tháng 6 năm 2023.

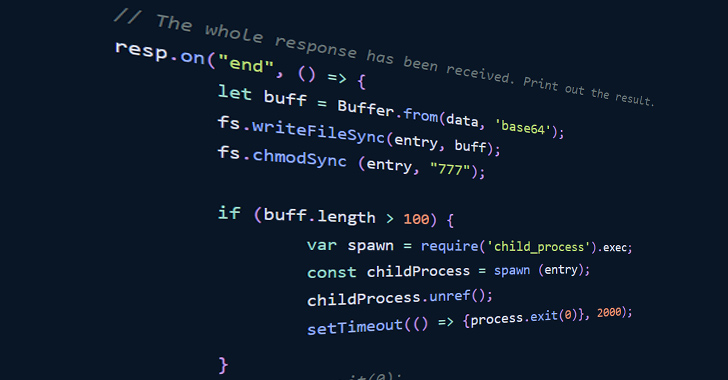

Gói thứ hai sau đó chuyển mã thông báo này dưới dạng tham số cùng với loại hệ điều hành tới yêu cầu HTTP GET để lấy tập lệnh thứ hai từ máy chủ từ xa. Thực thi thành công trả về một chuỗi được mã hóa Base64 được thực thi ngay lập tức nhưng chỉ khi chuỗi đó dài hơn 100 ký tự.

Phylum tiết lộ rằng điểm cuối cho đến nay đã trả về chuỗi “bm8gaGlzdG9yeSBhdmFpbGFibGU=,” giải mã thành “không có lịch sử”, ngụ ý rằng cuộc tấn công vẫn đang diễn ra hoặc nó được thiết kế để chỉ trả lại một trọng tải vào những thời điểm cụ thể.

Một giả thuyết khác cho hành vi này có thể là nó phụ thuộc vào địa chỉ IP (và theo phần mở rộng, vị trí) mà từ đó yêu cầu bắt nguồn từ gói đầu tiên được gửi khi tạo mã thông báo.

Danh tính của tác nhân đe dọa đằng sau hoạt động này hiện chưa được xác định, mặc dù nó có tất cả các dấu hiệu của một mối đe dọa chuỗi cung ứng tinh vi “hợp lý” dựa trên khoảng thời gian mà kẻ thù đã thực hiện cuộc tấn công, đồng thời thực hiện các bước để thực hiện hành vi tiếp theo một cách linh hoạt. -giai đoạn tải trọng để tránh bị phát hiện.

Phylum lưu ý: “Điều quan trọng là mỗi gói trong một cặp phải được thực thi tuần tự, theo đúng thứ tự và trên cùng một máy để đảm bảo hoạt động thành công”. “Cuộc tấn công được dàn dựng cẩn thận này đóng vai trò như một lời nhắc nhở rõ ràng về sự phức tạp không ngừng phát triển của các tác nhân đe dọa hiện đại trong hệ sinh thái nguồn mở.”

Tiết lộ được đưa ra khi Sonatype phát hiện ra một bộ sáu gói độc hại trên kho lưu trữ Python Package Index (pypi) – break-rcl, breakscolors, breakscolors2, breakscolors3, breaksrcl và trexcolors – được tải lên bởi một tài khoản duy nhất có tên là break.

“Các gói này nhắm mục tiêu vào hệ điều hành Windows và giống hệt nhau về phiên bản của chúng”, nhà nghiên cứu bảo mật và nhà báo Axe Sharma cho biết. “Sau khi cài đặt, các gói này chỉ cần tải xuống và chạy một trojan được lưu trữ trên máy chủ của Discord.”

Cũng được phát hiện bởi Sonatype là một gói được gọi là libiobe có khả năng nhắm mục tiêu cả hệ điều hành Windows và Linux. Trên các máy chạy Windows, gói cung cấp một công cụ đánh cắp thông tin, trong khi trên Linux, gói này được định cấu hình để cấu hình hệ thống và trích xuất thông tin đó trở lại điểm cuối Telegram.

Sharma lưu ý: “Thật khó để xác định ai cuối cùng sẽ chạy các gói có tên như vậy hoặc ai mà họ đang nhắm mục tiêu cụ thể. “Mặc dù các gói này có thể không sử dụng bất kỳ tải trọng hoặc chiến thuật mới nào hoặc có các mục tiêu rõ ràng, nhưng chúng là minh chứng cho các cuộc tấn công độc hại đang diễn ra nhắm vào các cơ quan đăng ký phần mềm nguồn mở như PyPI và npm.”