Ngày 23 tháng 5 năm 2023Ravie Lakshmanan Bảo mật điểm cuối/Phần mềm độc hại

Một tác nhân đe dọa không xác định đã được quan sát thấy tận dụng trình điều khiển nhân Windows độc hại trong các cuộc tấn công có khả năng nhắm mục tiêu vào Trung Đông kể từ ít nhất là tháng 5 năm 2020.

Fortinet Fortiguard Labs, nơi được mệnh danh là hiện vật WINTAPIX (WinTapix.sys), cho rằng phần mềm độc hại có độ tin cậy thấp là do một tác nhân đe dọa người Iran.

“WinTapix.sys về cơ bản là một trình tải,” các nhà nghiên cứu bảo mật Geri Revay và Hossein Jazi cho biết trong một báo cáo được công bố hôm thứ Hai. “Vì vậy, mục đích chính của nó là tạo ra và thực hiện giai đoạn tiếp theo của cuộc tấn công. Điều này được thực hiện bằng cách sử dụng shellcode.”

Các mẫu và dữ liệu đo từ xa do Fortinet phân tích cho thấy trọng tâm chính của chiến dịch là Ả Rập Saudi, Jordan, Qatar và Các Tiểu vương quốc Ả Rập Thống nhất. Hoạt động này không được liên kết với một tác nhân hoặc nhóm đe dọa đã biết.

Bằng cách sử dụng trình điều khiển chế độ hạt nhân độc hại, ý tưởng là phá hoại hoặc vô hiệu hóa các cơ chế bảo mật và giành quyền truy cập cố định vào máy chủ được nhắm mục tiêu.

Các trình điều khiển như vậy chạy trong bộ nhớ nhân và do đó có thể thực hiện bất kỳ thao tác nào, bao gồm thay đổi các cơ chế bảo mật quan trọng và chạy mã tùy ý với các đặc quyền cao nhất.

Nói cách khác, nó cung cấp một cách lén lút để thâm nhập sâu hơn vào hệ thống được nhắm mục tiêu, duy trì sự bền bỉ và thực thi các tải trọng hoặc lệnh bổ sung như một phần của cuộc tấn công nhiều giai đoạn của tác nhân đe dọa.

Một biện pháp bảo mật quan trọng để giảm thiểu trình điều khiển độc hại là Thực thi chữ ký trình điều khiển, đảm bảo rằng chỉ những trình điều khiển được Microsoft ký mới có thể được tải trên hệ thống. Gã khổng lồ công nghệ cũng duy trì các quy tắc chặn trình điều khiển để bảo vệ chống lại các trình điều khiển dễ bị tổn thương đã biết.

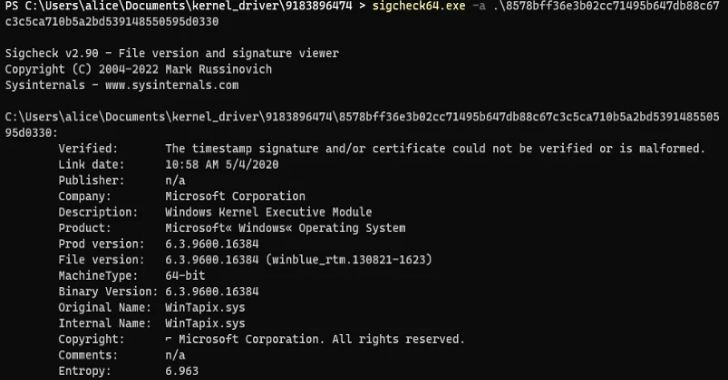

Mặt khác, WinTapix.sys đi kèm với một chữ ký không hợp lệ, cho biết rằng tác nhân đe dọa trước tiên sẽ phải tải một trình điều khiển hợp pháp nhưng dễ bị tổn thương để khởi chạy WINTAPIX.

Nhưng một khi nó được tải vào nhân, WinTapix.sys được cấu hình để đưa một shellcode nhúng vào một quy trình chế độ người dùng thích hợp, đến lượt nó, sẽ thực thi một tải trọng .NET được mã hóa.

WINTAPIX, bên cạnh việc nhúng mã shell được tạo bằng dự án Donut nguồn mở, thiết lập tính bền vững bằng các sửa đổi Windows Registry cho phép nó được tải ngay cả khi máy được khởi động ở Chế độ An toàn.

Về phần mình, phần mềm độc hại .NET được trang bị các tính năng cửa hậu và proxy để thực thi các lệnh, thực hiện tải xuống và tải lên tệp cũng như hoạt động như một proxy để truyền dữ liệu giữa hai điểm cuối giao tiếp.

Các nhà nghiên cứu cho biết: “Vì các tác nhân đe dọa Iran được biết là khai thác các máy chủ Exchange để triển khai phần mềm độc hại bổ sung, nên cũng có thể trình điều khiển này đã được sử dụng cùng với các cuộc tấn công Exchange”.

“Đến thời điểm đó, thời gian biên dịch trình điều khiển cũng phù hợp với thời điểm các tác nhân đe dọa Iran khai thác lỗ hổng máy chủ Exchange.”

Sự phát triển diễn ra khi nhóm ransomware ALPHV (còn gọi là BlackCat hoặc Noberus) đã được quan sát thấy lợi dụng trình điều khiển độc hại đã ký để làm suy yếu khả năng phòng thủ an ninh và thoát khỏi sự phát hiện trong thời gian dài.

Trình điều khiển được đề cập, ktgn.sys, là phiên bản cập nhật của POORTRY được ký bằng chứng chỉ ký chéo bị đánh cắp hoặc bị rò rỉ, công ty an ninh mạng Trend Micro cho biết trong một báo cáo.

POORTRY là tên được gán cho trình điều khiển nhân Windows có khả năng chấm dứt phần mềm bảo mật. Cuối năm ngoái, nó đã được tiết lộ là được sử dụng bởi các băng nhóm ransomware và một tác nhân đe dọa được gọi là UNC3944 (còn gọi là Roasted 0ktapus và Scattered Spider).

“Các tác nhân độc hại đang tích cực tìm kiếm quyền truy cập đặc quyền cao vào hệ điều hành Windows sử dụng các kỹ thuật cố gắng chống lại sự bảo vệ gia tăng đối với người dùng và quy trình thông qua nền tảng bảo vệ điểm cuối (EPP) và công nghệ phát hiện và phản hồi điểm cuối (EDR),” Trend Micro cho biết .

“Những tác nhân độc hại này cũng có xu hướng sở hữu đủ nguồn tài chính để mua rootkit từ các nguồn ngầm hoặc mua chứng chỉ ký mã để xây dựng rootkit.”

.jpg)