Ngày 15 tháng 6 năm 2023Ravie Lakshmanan Phần mềm độc hại / Mối đe dọa mạng

Các tác nhân đe dọa đằng sau Phần mềm độc hại Vidar đã thực hiện các thay đổi đối với cơ sở hạ tầng phụ trợ của họ, cho thấy các nỗ lực trang bị lại và che giấu dấu vết trực tuyến của họ để đáp lại các tiết lộ công khai về phương thức hoạt động của họ.

Công ty an ninh mạng Team Cymru cho biết trong một phân tích mới được chia sẻ với The Hacker News: “Các tác nhân đe dọa Vidar tiếp tục xoay vòng cơ sở hạ tầng IP phụ trợ của họ, tạo lợi thế cho các nhà cung cấp ở Moldova và Nga”.

Vidar là một phần mềm đánh cắp thông tin thương mại được biết là đã hoạt động từ cuối năm 2018. Nó cũng là một nhánh của phần mềm độc hại đánh cắp thông tin khác có tên Arkei và được rao bán từ $130 đến $750 tùy thuộc vào cấp đăng ký.

Thường được phân phối thông qua các chiến dịch lừa đảo và các trang web quảng cáo phần mềm bị bẻ khóa, phần mềm độc hại này có nhiều khả năng để thu thập thông tin nhạy cảm từ các máy chủ bị nhiễm. Vidar cũng đã được quan sát thấy là được phân phối thông qua Quảng cáo Google giả mạo và trình tải phần mềm độc hại có tên là Bumblebee.

Nhóm Cymru, trong một báo cáo được công bố vào đầu tháng 1, đã lưu ý rằng “Các nhà khai thác Vidar đã chia cơ sở hạ tầng của họ thành hai phần; một phần dành riêng cho khách hàng thường xuyên của họ và phần còn lại dành cho nhóm quản lý và cả những người dùng cao cấp/quan trọng tiềm năng.”

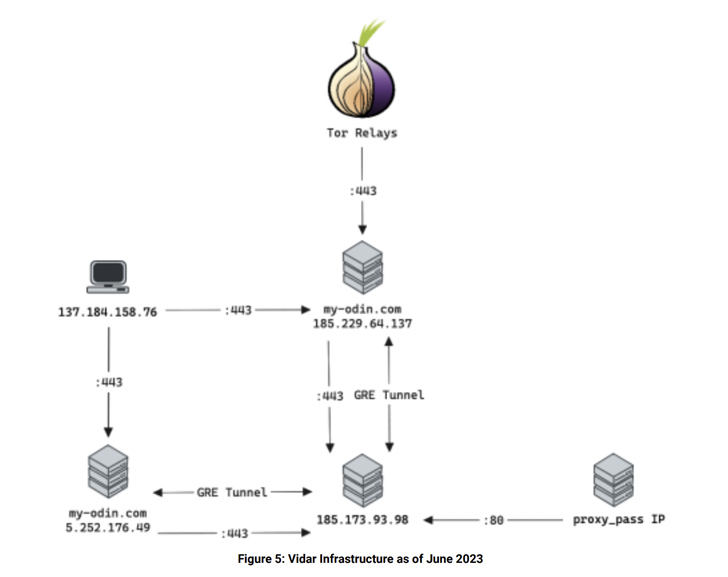

Tên miền chính được sử dụng bởi các diễn viên Vidar là my-odin[.]com, đóng vai trò là điểm đến duy nhất để quản lý bảng điều khiển, xác thực các chi nhánh và chia sẻ tệp.

Mặc dù trước đây có thể tải xuống các tệp từ trang web mà không cần bất kỳ xác thực nào, nhưng giờ đây, việc thực hiện hành động tương tự sẽ chuyển hướng người dùng đến trang đăng nhập. Một thay đổi khác liên quan đến các bản cập nhật cho địa chỉ IP lưu trữ tên miền đó.

Điều này bao gồm di chuyển từ 186.2.166[.]15 đến 5.252.179[.]201 đến 5.252.176[.]49 vào cuối tháng 3 năm 2023, với các tác nhân đe dọa truy cập vào phần sau bằng cách sử dụng máy chủ VPN cùng một lúc.

HỘI THẢO TRỰC TUYẾN SẮP TỚI

🔐 Làm chủ bảo mật api: Hiểu bề mặt tấn công thực sự của bạn

Khám phá các lỗ hổng chưa được khai thác trong hệ sinh thái API của bạn và chủ động thực hiện các bước hướng tới bảo mật bọc thép. Tham gia hội thảo trên web sâu sắc của chúng tôi!

tham gia phiên

“Bằng cách sử dụng cơ sở hạ tầng VPN, ít nhất một phần cũng được sử dụng bởi nhiều người dùng lành tính khác, rõ ràng là các tác nhân đe dọa Vidar có thể đang thực hiện các bước để ẩn danh các hoạt động quản lý của chúng bằng cách che giấu tiếng ồn Internet nói chung”, Team Cymru lưu ý.

Công ty an ninh mạng cho biết họ cũng đã phát hiện các kết nối ra bên ngoài từ 5.252.176[.]49 đến một trang web hợp pháp có tên là blonk[.]co cũng như một máy chủ lưu trữ ở Nga (185.173.93[.]98:443).

Cơ sở hạ tầng Vidar đã nhận được một bản nâng cấp khác có hiệu lực từ ngày 3 tháng 5 năm 2023, với việc giới thiệu địa chỉ IP mới 185.229.64[.]137 lưu trữ my-odin[.]com cùng với việc các nhà khai thác sử dụng chuyển tiếp TOR để truy cập vào tài khoản và kho lưu trữ phần mềm độc hại của họ.

Các phát hiện “cung cấp cái nhìn sâu sắc hơn nữa về hoạt động ‘đằng sau hậu trường' của Vidar, cho thấy sự phát triển của cơ sở hạ tầng quản lý cũng như bằng chứng về các bước được thực hiện bởi các tác nhân đe dọa để che đậy dấu vết của chúng”, công ty cho biết.