Ngày 16 tháng 1 năm 2023Ravie LakshmananBảo mật dữ liệu / Đe dọa mạng

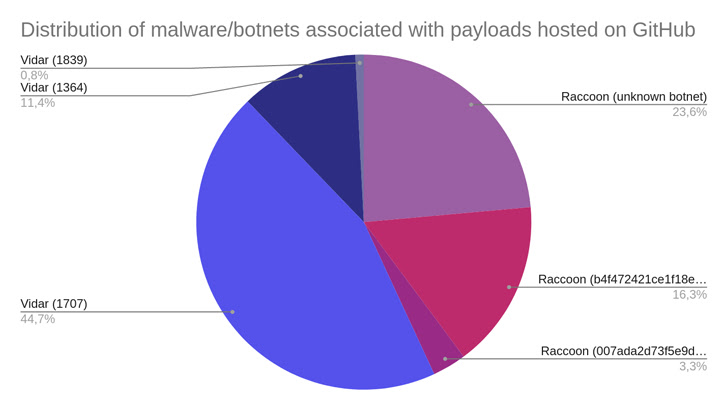

Một “cơ sở hạ tầng lớn và linh hoạt” bao gồm hơn 250 miền đang được sử dụng để phân phối phần mềm độc hại đánh cắp thông tin như Raccoon và Vidar kể từ đầu năm 2020.

Chuỗi lây nhiễm “sử dụng khoảng một trăm trang web danh mục phần mềm bị bẻ khóa giả mạo chuyển hướng đến một số liên kết trước khi tải xuống tải trọng được lưu trữ trên các nền tảng chia sẻ tệp, chẳng hạn như GitHub”, công ty an ninh mạng SEKOIA cho biết trong một phân tích được công bố vào đầu tháng này.

Công ty an ninh mạng của Pháp đã đánh giá các miền được vận hành bởi một tác nhân đe dọa đang chạy hệ thống định hướng lưu lượng (TDS), cho phép tội phạm mạng khác thuê dịch vụ để phân phối phần mềm độc hại của chúng.

Các cuộc tấn công nhắm vào những người dùng đang tìm kiếm các phiên bản bẻ khóa của phần mềm và trò chơi trên các công cụ tìm kiếm như Google, đưa các trang web lừa đảo lên hàng đầu bằng cách tận dụng một kỹ thuật gọi là đầu độc tối ưu hóa công cụ tìm kiếm (SEO) để dụ nạn nhân tải xuống và thực thi các tải trọng độc hại.

Kết quả bị nhiễm độc đi kèm với một liên kết tải xuống phần mềm được hứa hẹn, khi nhấp vào, sẽ kích hoạt chuỗi chuyển hướng URL năm giai đoạn để đưa người dùng đến một trang web hiển thị liên kết rút gọn, trỏ đến tệp lưu trữ rar được bảo vệ bằng mật khẩu được lưu trữ trên đó. GitHub, cùng với mật khẩu của nó.

Các nhà nghiên cứu cho biết: “Việc sử dụng một số chuyển hướng làm phức tạp quá trình phân tích tự động bằng các giải pháp bảo mật. “Việc khắc cơ sở hạ tầng như vậy gần như chắc chắn được thiết kế để đảm bảo khả năng phục hồi, giúp cập nhật hoặc thay đổi một bước dễ dàng và nhanh chóng hơn.”

Nếu nạn nhân giải nén tệp lưu trữ RAR và chạy tệp thực thi thiết lập có mục đích chứa trong đó, thì một trong hai họ phần mềm độc hại, Raccoon hoặc Vidar, đã được cài đặt trên hệ thống.

Sự phát triển diễn ra khi Cyble trình bày chi tiết về một chiến dịch Google Ads lừa đảo sử dụng phần mềm được sử dụng rộng rãi như AnyDesk, Bluestacks, Notepad++ và Zoom làm mồi nhử để cung cấp một kẻ đánh cắp nhiều tính năng có tên là Rhadamanthys Stealer.

Một biến thể thay thế của chuỗi tấn công đã được quan sát thấy là lợi dụng các email lừa đảo giả dạng sao kê ngân hàng để lừa người dùng vô tình nhấp vào các liên kết lừa đảo.

Trước đây, các trang web giả mạo mạo danh giải pháp máy tính từ xa phổ biến cũng đã được sử dụng để truyền bá một trình đánh cắp thông tin dựa trên Python có tên là Mitsu Stealer.

Cả hai phần mềm độc hại đều được trang bị để hút nhiều loại thông tin cá nhân từ các máy bị xâm nhập, thu thập thông tin đăng nhập từ trình duyệt web và đánh cắp dữ liệu từ các ví tiền điện tử khác nhau.

Người dùng nên hạn chế tải xuống phần mềm vi phạm bản quyền và thực thi xác thực đa yếu tố bất cứ khi nào có thể để bảo vệ tài khoản.

Các nhà nghiên cứu cho biết: “Điều quan trọng là người dùng phải thận trọng khi nhận được email rác hoặc truy cập các trang web lừa đảo và xác minh nguồn gốc trước khi tải xuống bất kỳ ứng dụng nào”.