Một kẻ đe dọa được nhà nước hậu thuẫn có quan hệ với Cộng hòa Dân chủ Nhân dân Triều Tiên (DRPK) đã bị quy kết trong một chiến dịch lừa đảo trực tuyến nhắm vào các nhà báo trong nước với mục tiêu cuối cùng là triển khai một cửa sau trên các hệ thống Windows bị nhiễm độc.

Các cuộc xâm nhập, được cho là công việc của Ricochet Chollima, dẫn đến việc triển khai một chủng phần mềm độc hại mới có tên GOLDBACKDOOR, một hiện vật có chung sự chồng chéo kỹ thuật với một phần mềm độc hại khác có tên BLUELIGHT, trước đây đã được liên kết với nhóm.

“Các nhà báo là mục tiêu có giá trị cao đối với các chính phủ thù địch”, công ty an ninh mạng Stairwell cho biết trong một báo cáo được công bố vào tuần trước. “Thỏa hiệp với một nhà báo có thể cung cấp quyền truy cập vào thông tin nhạy cảm cao và kích hoạt các cuộc tấn công bổ sung chống lại các nguồn của họ.”

Ricochet Chollima, còn được gọi là APT37, InkySquid, và ScarCruft, là một kẻ thù xâm nhập có mục tiêu là Bắc Triều Tiên đã tham gia vào các cuộc tấn công gián điệp ít nhất từ năm 2016. Kẻ đe dọa có một hồ sơ theo dõi nhắm mục tiêu vào Hàn Quốc với một ghi chú tập trung vào các quan chức chính phủ, tổ chức phi chính phủ, học giả, nhà báo và những người đào tẩu Bắc Triều Tiên.

Vào tháng 11 năm 2021, Kaspersky đã phát hiện ra bằng chứng về việc nhóm tấn công đã cung cấp một thiết bị cấy ghép không có giấy tờ trước đây có tên là Chinotto như một phần của làn sóng tấn công giám sát có mục tiêu cao mới, trong khi các hoạt động khác trước đó đã sử dụng công cụ truy cập từ xa có tên BLUELIGHT.

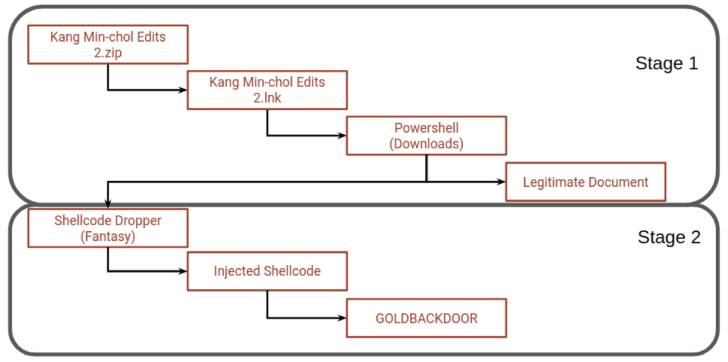

Cuộc điều tra của Stairwell về chiến dịch diễn ra vài tuần sau khi NK News tiết lộ rằng các tin nhắn dụ được gửi từ địa chỉ email cá nhân của một cựu quan chức tình báo Hàn Quốc, cuối cùng dẫn đến việc triển khai cửa sau trong một quy trình lây nhiễm nhiều giai đoạn để tránh bị phát hiện.

Các tin nhắn email được phát hiện có chứa liên kết tải xuống tệp nén ZIP từ một máy chủ từ xa được thiết kế để mạo danh cổng thông tin tập trung vào Triều Tiên. Được nhúng trong tệp là tệp lối tắt Windows hoạt động như một điểm khởi động để thực thi tập lệnh PowerShell, mở tài liệu giả mạo trong khi cài đặt đồng thời cửa hậu GOLDBACKDOOR.

Về phần nó, thiết bị cấy ghép được tạo kiểu như một tệp Portable Executable có khả năng truy xuất lệnh từ máy chủ từ xa, tải lên và tải xuống tệp, ghi tệp và tự gỡ cài đặt từ xa khỏi các máy bị xâm phạm.

“Trong 10 năm qua, CHDCND Triều Tiên đã áp dụng các hoạt động mạng như một phương tiện quan trọng để hỗ trợ chế độ”, ông Silas Cutler của Stairwell cho biết.

“Trong khi sự chú ý đáng kể đã được chú ý đến việc sử dụng có mục đích các hoạt động này như một phương tiện tài trợ cho các chương trình quân sự của CHDCND Triều Tiên, việc nhắm mục tiêu của các nhà nghiên cứu, nhà bất đồng chính kiến và nhà báo có thể vẫn là một lĩnh vực quan trọng để hỗ trợ các hoạt động tình báo của đất nước.”

.