Một trojan ngân hàng Android chưa từng được biết đến trước đây đã được phát hiện trong tự nhiên, nhắm mục tiêu vào người dùng của công ty dịch vụ tài chính Tây Ban Nha BBVA.

Được cho là đang trong giai đoạn phát triển ban đầu, phần mềm độc hại – được mệnh danh là Hồi sinh bởi công ty an ninh mạng Cleafy của Ý – được quan sát lần đầu tiên vào ngày 15 tháng 6 năm 2022 và được phát tán bằng các chiến dịch lừa đảo.

“Tên Revive đã được chọn vì một trong những chức năng của phần mềm độc hại (được gọi bởi [threat actors] Các nhà nghiên cứu của Cleafy là Federico Valentini và Francesco Iubatti cho biết trong một bài viết hôm thứ Hai.

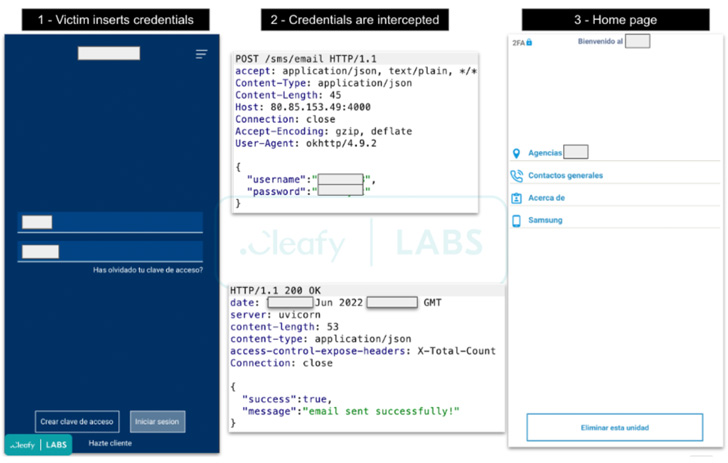

Có sẵn để tải xuống từ các trang lừa đảo giả mạo (“bbva.appsecureguide[.]com “hoặc” bbva.european2fa[.]com “) để lừa người dùng tải xuống ứng dụng, phần mềm độc hại này đã mạo danh ứng dụng xác thực hai yếu tố (2FA) của ngân hàng và được cho là lấy cảm hứng từ phần mềm gián điệp mã nguồn mở có tên là Teardroid, với việc các tác giả đã chỉnh sửa mã nguồn ban đầu để kết hợp các tính năng mới.

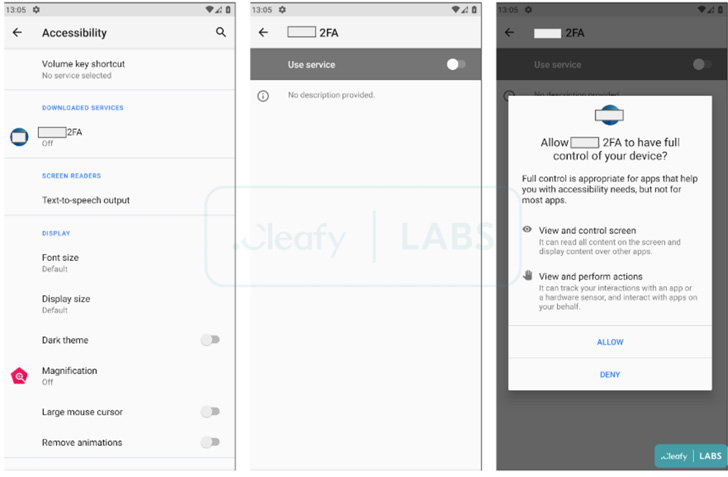

Không giống như các phần mềm độc hại ngân hàng khác được biết là nhắm mục tiêu vào một loạt các ứng dụng tài chính, Revive được điều chỉnh cho một mục tiêu cụ thể, trong trường hợp này là ngân hàng BBVA. Điều đó nói rằng, nó không khác các đối tác của nó ở chỗ nó sử dụng API dịch vụ trợ năng của Android để đáp ứng các mục tiêu hoạt động của mình.

Revive chủ yếu được thiết kế để thu thập thông tin đăng nhập của ngân hàng thông qua việc sử dụng các trang lookalike và tạo điều kiện cho các cuộc tấn công chiếm đoạt tài khoản. Nó cũng tích hợp một mô-đun keylogger để nắm bắt các lần gõ phím và khả năng chặn các tin nhắn SMS nhận được trên các thiết bị bị nhiễm, chủ yếu là mật khẩu một lần và mã 2FA do ngân hàng gửi.

Các nhà nghiên cứu cho biết: “Khi nạn nhân mở ứng dụng độc hại lần đầu tiên, Revive yêu cầu chấp nhận hai quyền liên quan đến tin nhắn SMS và cuộc gọi điện thoại. “Sau đó, một trang nhân bản (của ngân hàng được nhắm mục tiêu) sẽ xuất hiện cho người dùng và nếu thông tin đăng nhập được chèn vào, chúng sẽ được gửi đến [command-and-control server] của TA. “

Các phát hiện một lần nữa nhấn mạnh sự cần thiết phải thận trọng khi tải xuống ứng dụng từ các nguồn không đáng tin cậy của bên thứ ba. Việc lạm dụng sideloading đã không bị Google chú ý, Google đã triển khai một tính năng mới trong android 13 để chặn các ứng dụng như vậy sử dụng API hỗ trợ tiếp cận.

.