Ngày 01 tháng 3 năm 2023Ravie Lakshmanan Tiền điện tử / Tấn công mạng

Các công ty tiền điện tử đang được nhắm mục tiêu như một phần của chiến dịch mới cung cấp trojan truy cập từ xa có tên là Parallax RAT.

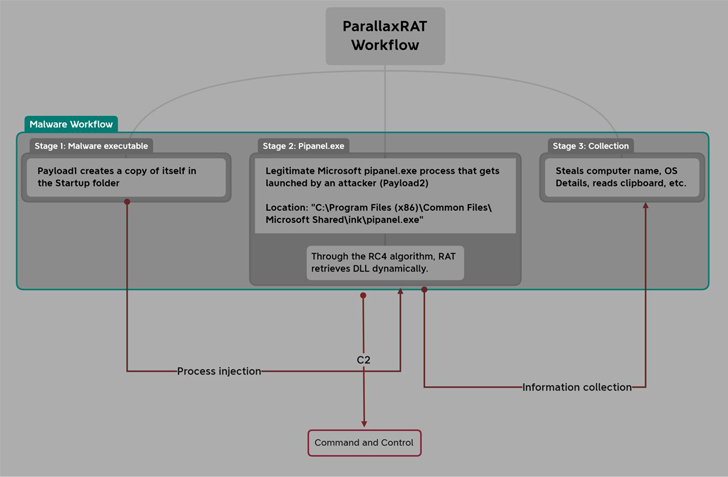

uptycs cho biết phần mềm độc hại “sử dụng các kỹ thuật tiêm chích để ẩn trong các quy trình hợp pháp, khiến nó khó bị phát hiện”. “Sau khi nó đã được tiêm thành công, những kẻ tấn công có thể tương tác với nạn nhân của chúng thông qua Windows Notepad có khả năng đóng vai trò là một kênh liên lạc.”

Parallax RAT cấp cho kẻ tấn công quyền truy cập từ xa vào máy nạn nhân. Nó đi kèm với các tính năng để tải lên và tải xuống các tệp cũng như ghi lại các lần nhấn phím và chụp màn hình.

Nó đã được đưa vào sử dụng từ đầu năm 2020 và trước đó đã được phân phối thông qua mồi nhử theo chủ đề COVID-19. Vào tháng 2 năm 2022, Proofpoint đã trình bày chi tiết về một tác nhân đe dọa tội phạm mạng có tên là TA2541 nhắm mục tiêu vào các ngành hàng không, hàng không vũ trụ, vận tải, sản xuất và quốc phòng bằng cách sử dụng các RAT khác nhau, bao gồm cả Parallax.

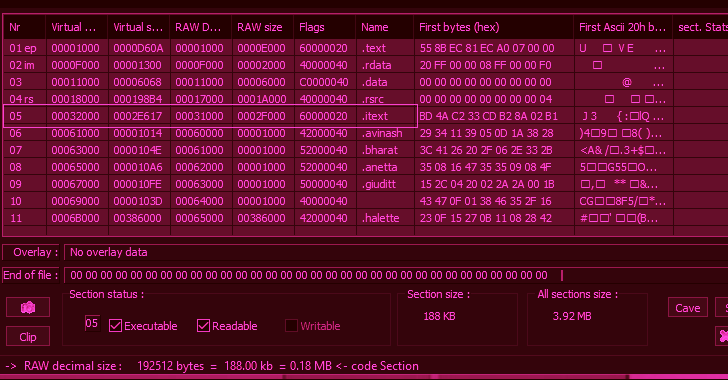

Tải trọng đầu tiên là phần mềm độc hại Visual C++ sử dụng kỹ thuật làm rỗng quy trình để đưa Parallax RAT vào một thành phần hợp pháp của Windows có tên là pipanel.exe.

Parallax RAT, bên cạnh việc thu thập siêu dữ liệu hệ thống, còn có khả năng truy cập dữ liệu được lưu trữ trong khay nhớ tạm và thậm chí khởi động lại hoặc tắt máy từ xa.

Một khía cạnh đáng chú ý của các cuộc tấn công là việc sử dụng tiện ích Notepad để bắt đầu cuộc trò chuyện với nạn nhân và hướng dẫn họ kết nối với kênh Telegram do diễn viên kiểm soát.

Phân tích cuộc trò chuyện Telegram của Uptycs tiết lộ rằng tác nhân đe dọa có lợi ích trong các công ty tiền điện tử như công ty đầu tư, sàn giao dịch và nhà cung cấp dịch vụ ví.

Phương thức hoạt động đòi hỏi phải tìm kiếm các nguồn công khai như DNSdumpster để xác định máy chủ thư thuộc về các công ty được nhắm mục tiêu thông qua bản ghi trao đổi thư (MX) của họ và gửi email lừa đảo mang phần mềm độc hại Parallax RAT.

Sự phát triển diễn ra khi Telegram ngày càng trở thành trung tâm của các hoạt động tội phạm, cho phép các tác nhân đe dọa tổ chức hoạt động, phân phối phần mềm độc hại và tạo điều kiện thuận lợi cho việc bán dữ liệu bị đánh cắp và các hàng hóa bất hợp pháp khác một phần do nỗ lực kiểm duyệt lỏng lẻo của nền tảng.

“Một lý do tại sao Telegram hấp dẫn tội phạm mạng là mã hóa tích hợp được cho là của nó và khả năng tạo các kênh và các nhóm lớn, riêng tư”, KELA tiết lộ trong một phân tích toàn diện được công bố vào tháng trước.

“Những tính năng này gây khó khăn cho các nhà thực thi pháp luật và các nhà nghiên cứu bảo mật trong việc giám sát và theo dõi hoạt động tội phạm trên nền tảng. Ngoài ra, tội phạm mạng thường sử dụng ngôn ngữ mã hóa và cách viết thay thế để giao tiếp trên Telegram, khiến việc giải mã các cuộc trò chuyện của chúng càng trở nên khó khăn hơn.”