Các nhà nghiên cứu tiết lộ rằng tác nhân đe dọa đằng sau mạng botnet từ chối dịch vụ (DDoS) phân tán Fodcha đã xuất hiện trở lại với những khả năng mới.

Điều này bao gồm những thay đổi đối với giao thức truyền thông của nó và khả năng tống tiền các khoản thanh toán bằng tiền điện tử để đổi lấy việc ngăn chặn cuộc tấn công DDoS nhằm vào mục tiêu, Phòng thí nghiệm nghiên cứu an ninh mạng của Qihoo 360 cho biết trong một báo cáo được công bố vào tuần trước.

Fodcha lần đầu tiên được đưa ra ánh sáng vào đầu tháng 4 này, với phần mềm độc hại lan truyền thông qua các lỗ hổng đã biết trong các thiết bị Android và IoT cũng như mật khẩu Telnet hoặc SSH yếu.

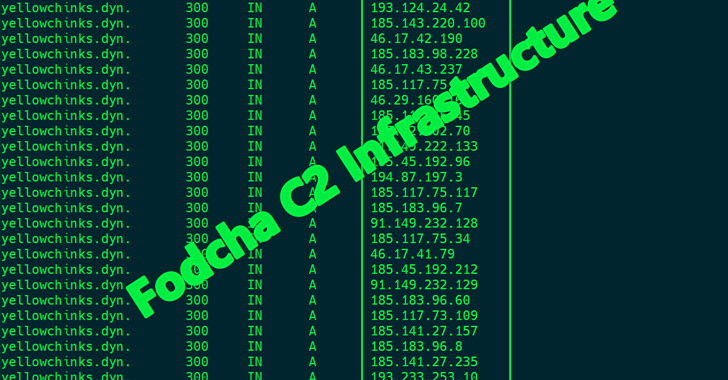

Công ty an ninh mạng cho biết Fodcha đã phát triển thành một mạng botnet quy mô lớn với hơn 60.000 nút hoạt động và 40 miền điều khiển và kiểm soát (C2) có thể “dễ dàng tạo ra lưu lượng hơn 1 Tbps.”

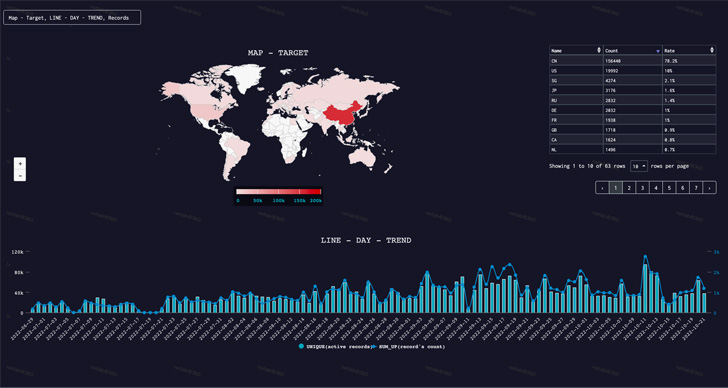

Hoạt động cao điểm được cho là đã xảy ra vào ngày 11 tháng 10 năm 2022, khi phần mềm độc hại nhắm mục tiêu 1.396 thiết bị trong một ngày.

Các quốc gia hàng đầu được botnet chọn ra kể từ cuối tháng 6 năm 2022 bao gồm Trung Quốc, Mỹ, Singapore, Nhật Bản, Nga, Đức, Pháp, Anh, Canada và Hà Lan.

Một số mục tiêu nổi bật bao gồm từ các tổ chức chăm sóc sức khỏe và cơ quan thực thi pháp luật đến một nhà cung cấp dịch vụ đám mây nổi tiếng đã bị tấn công với lưu lượng truy cập vượt quá 1 Tbps.

Sự phát triển của Fodcha cũng đi kèm với các tính năng tàng hình mới mã hóa thông tin liên lạc với máy chủ C2 và nhúng các yêu cầu tiền chuộc, khiến nó trở thành một mối đe dọa mạnh mẽ hơn.

“Fodcha sử dụng lại rất nhiều mã tấn công của Mirai và hỗ trợ tổng cộng 17 phương thức tấn công”, công ty an ninh mạng lưu ý.

Phát hiện này được đưa ra khi nghiên cứu mới từ Lumen Black Lotus Labs chỉ ra việc lạm dụng Giao thức truy cập thư mục hạng nhẹ không kết nối (CLDAP) ngày càng tăng để mở rộng quy mô của các cuộc tấn công DDoS.

Vì vậy, có tới 12.142 gương phản xạ CLDAP mở đã được xác định, hầu hết trong số đó được phân phối ở Mỹ và Brazil, và ở mức độ thấp hơn ở Đức, Ấn Độ và Mexico.

Trong một ví dụ, một dịch vụ CLDAP được liên kết với một doanh nghiệp bán lẻ khu vực không có tên ở Bắc Mỹ đã được quan sát thấy đang hướng “lượng lưu lượng truy cập có vấn đề” tới nhiều mục tiêu trong hơn chín tháng, tạo ra lưu lượng truy cập CLDAP lên tới 7,8 Gbps.