Ngày 17 tháng 5 năm 2023Ravie Lakshmanan Đe dọa mạng / Bảo mật di động

Một nhóm hack được mệnh danh là DầuAlpha với mối quan hệ bị nghi ngờ với phong trào Houthi của Yemen đã được liên kết với một chiến dịch gián điệp mạng nhắm vào các tổ chức phát triển, nhân đạo, truyền thông và phi chính phủ ở bán đảo Ả Rập.

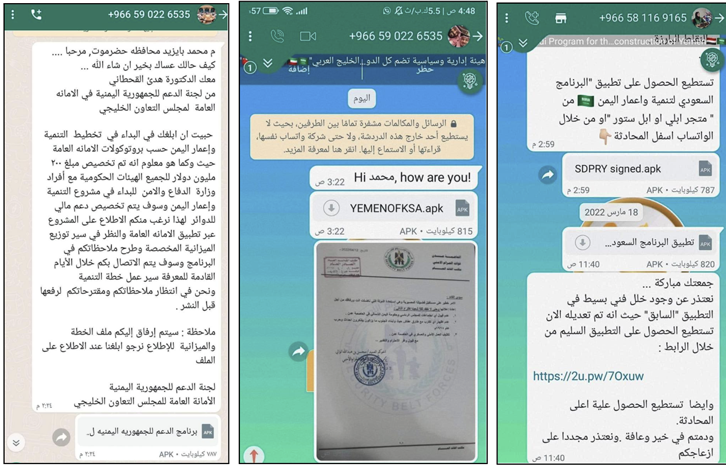

“OilAlpha đã sử dụng các trình nhắn tin trò chuyện được mã hóa như WhatsApp để khởi động các cuộc tấn công kỹ thuật xã hội nhằm vào các mục tiêu của nó”, công ty an ninh mạng Recorded Future cho biết trong một báo cáo kỹ thuật được công bố hôm thứ Ba.

“Nó cũng đã sử dụng các công cụ rút ngắn liên kết URL. Theo đánh giá về nạn nhân, có vẻ như phần lớn các thực thể được nhắm mục tiêu là những người nói tiếng Ả Rập và sử dụng các thiết bị Android.”

OilAlpha là tên mã hóa mới do Recorded Future đặt cho hai cụm chồng chéo được công ty theo dõi trước đó dưới tên TAG-41 và TAG-62 kể từ tháng 4 năm 2022. TAG-XX (viết tắt của Nhóm hoạt động đe dọa) là biệt danh tạm thời được gán cho mối đe dọa mới nổi các nhóm.

Đánh giá rằng kẻ thù đang hành động vì lợi ích của phong trào Houthi dựa trên thực tế là cơ sở hạ tầng được sử dụng trong các cuộc tấn công hầu như chỉ liên quan đến Công ty Viễn thông Công cộng (PTC), một nhà cung cấp dịch vụ viễn thông của Yemen chịu sự kiểm soát của Houthi.

Như đã nói, việc sử dụng liên tục các tài sản PTC không loại trừ khả năng bị một bên thứ ba không xác định xâm phạm. Tuy nhiên, Recorded Future lưu ý rằng họ không tìm thấy bất kỳ bằng chứng nào chứng minh cho lập luận này.

Một yếu tố khác là việc sử dụng các ứng dụng dựa trên Android độc hại để có khả năng giám sát các đại biểu liên quan đến các cuộc đàm phán do chính phủ Ả Rập Saudi dẫn đầu. Các ứng dụng này bắt chước các thực thể gắn liền với chính phủ Ả Rập Saudi và một tổ chức nhân đạo ở UAE

Chuỗi tấn công bắt đầu với các mục tiêu tiềm năng – đại diện chính trị, nhân vật truyền thông và nhà báo – nhận tệp APK trực tiếp từ tài khoản WhatsApp bằng cách sử dụng số điện thoại của Ả Rập Saudi bằng cách giả mạo ứng dụng là của UNICEF, NGO và các tổ chức cứu trợ khác.

Về phần mình, các ứng dụng hoạt động như một đường dẫn để loại bỏ một trojan truy cập từ xa có tên SpyNote (hay còn gọi là SpyMax) đi kèm với rất nhiều tính năng để thu thập thông tin nhạy cảm từ các thiết bị bị nhiễm.

“Việc OilAlpha tập trung nhắm mục tiêu vào các thiết bị Android không có gì đáng ngạc nhiên do mức độ bão hòa cao của các thiết bị Android ở khu vực Bán đảo Ả Rập,” Recorded Future cho biết.

Công ty an ninh mạng cho biết họ cũng đã quan sát thấy các mẫu njRAT (còn gọi là Bladabindi) giao tiếp với các máy chủ chỉ huy và kiểm soát (C2) được liên kết với nhóm, cho thấy rằng nhóm này đang đồng thời sử dụng phần mềm độc hại trên máy tính để bàn trong các hoạt động của mình.

“OilAlpha đã phát động các cuộc tấn công theo lệnh của một thực thể tài trợ, cụ thể là Houthis của Yemen,” nó đưa ra giả thuyết. “OilAlpha có thể được liên kết trực tiếp với tổ chức tài trợ của nó hoặc cũng có thể hoạt động như một bên ký kết hợp đồng.”

“Mặc dù hoạt động của OilAlpha là ủng hộ Houthi, nhưng không có đủ bằng chứng cho thấy các đặc vụ Yemen chịu trách nhiệm cho hoạt động đe dọa này. Các tác nhân đe dọa bên ngoài như Hezbollah của Lebanon hoặc Iraq, hoặc thậm chí cả các nhà điều hành Iran hỗ trợ IRGC, có thể đã dẫn đầu hoạt động đe dọa này.”