Với các cuộc tấn công thực thi đầu cơ vẫn còn là một lỗ hổng dai dẳng dai dẳng khiến các bộ xử lý hiện đại ốm yếu, nghiên cứu mới đã chỉ ra “thất bại của ngành” trong việc áp dụng các biện pháp giảm nhẹ do AMD và Intel phát hành, gây ra mối đe dọa chuỗi cung ứng phần mềm.

Được mệnh danh FirmwareBleed của Binarly, các cuộc tấn công rò rỉ thông tin bắt nguồn từ việc tiếp tục tiếp xúc với các bề mặt tấn công vi kiến trúc từ phía các nhà cung cấp doanh nghiệp do không kết hợp chính xác các bản sửa lỗi hoặc chỉ sử dụng chúng một phần.

“Tác động của các cuộc tấn công như vậy tập trung vào việc tiết lộ nội dung từ bộ nhớ đặc quyền (bao gồm cả được bảo vệ bởi công nghệ ảo hóa) để lấy dữ liệu nhạy cảm từ các quy trình chạy trên cùng một bộ xử lý (cpu)”, công ty bảo vệ phần sụn cho biết trong một báo cáo được chia sẻ với The Hacker Tin tức.

“Môi trường đám mây có thể có tác động lớn hơn khi một máy chủ vật lý có thể được chia sẻ bởi nhiều người dùng hoặc pháp nhân.”

Trong những năm gần đây, việc triển khai thực thi suy đoán, một kỹ thuật tối ưu hóa dự đoán kết quả và mục tiêu của các lệnh nhánh trong đường dẫn thực thi của chương trình, được coi là dễ bị tấn công giống Spectre vào kiến trúc bộ xử lý, có khả năng cho phép kẻ đe dọa làm rò rỉ khóa mật mã và những bí mật khác.

Điều này hoạt động bằng cách lừa CPU thực hiện một lệnh truy cập dữ liệu nhạy cảm trong bộ nhớ mà thông thường sẽ nằm ngoài giới hạn đối với một ứng dụng không có đặc quyền và sau đó trích xuất dữ liệu sau khi hoạt động được hoàn tác sau một sai lầm.

Một biện pháp đối phó quan trọng để ngăn chặn tác hại của việc thực hiện đầu cơ là biện pháp bảo vệ phần mềm được gọi là retpoline (hay còn gọi là “Return Trampoline”), được giới thiệu vào năm 2018.

Mặc dù những phát hiện gần đây như Retbleed đã chỉ ra một cách chắc chắn rằng bản thân retpoline là không đủ để ngăn chặn các cuộc tấn công như vậy trong một số tình huống nhất định, nhưng phân tích mới nhất cho thấy sự thiếu nhất quán ngay cả khi áp dụng những biện pháp giảm nhẹ này ngay từ đầu.

Cụ thể, nó nhằm vào một phương pháp hay nhất được gọi là nhồi Return Stack Buffer (RSB) do Intel giới thiệu để tránh dòng chảy thiếu khi sử dụng retpoline. RSB là các yếu tố dự đoán địa chỉ cho các lệnh trả về (hay còn gọi là RET).

“Một số bộ xử lý nhất định có thể sử dụng các bộ dự báo nhánh khác với Bộ đệm Ngăn xếp Trả lại (RSB) khi RSB chạy dưới dòng”, Intel lưu ý trong tài liệu của mình. “Điều này có thể ảnh hưởng đến phần mềm sử dụng chiến lược giảm thiểu phản ứng xăng trên các bộ xử lý như vậy.”

“Trên các bộ xử lý có hành vi RSB trống khác nhau, [System Management Mode] mã nên nhồi RSB với hướng dẫn CALL trước khi quay lại từ SMM để tránh ảnh hưởng đến việc sử dụng không phải SMM của kỹ thuật retpoline. “

Intel cũng khuyến nghị nhồi RSB như một cơ chế để ngăn chặn các cuộc tấn công tràn bộ đệm như Retbleed, theo cách khác, thúc giục các nhà cung cấp “thiết lập [Indirect Branch Restricted Speculation] trước khi các lệnh RET có nguy cơ bị tràn do các ngăn xếp cuộc gọi sâu. “

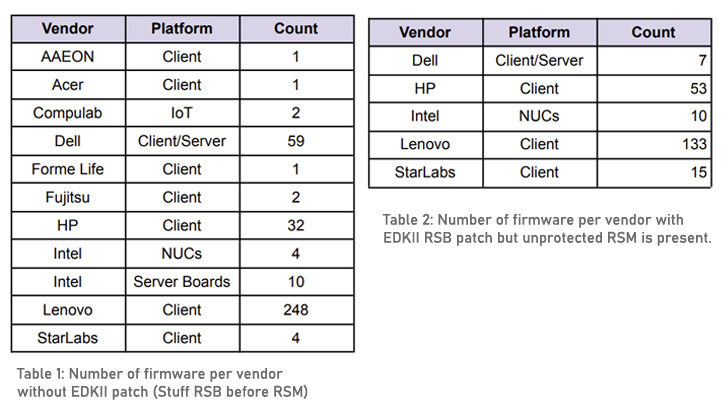

Tuy nhiên, nghiên cứu của Binarly đã xác định có tới 32 phần mềm từ HP, 59 phần mềm từ Dell và 248 phần mềm từ Lenovo không bao gồm các bản vá lỗi nhồi nhét RSB, nhấn mạnh “sự thất bại trong chuỗi cung ứng phần mềm”.

Hơn nữa, phân tích mã sâu đã phát hiện ra các trường hợp trong đó phần mềm giảm thiểu có mặt, nhưng chứa các lỗi triển khai gây ra các vấn đề bảo mật của chính nó, ngay cả trong các bản cập nhật được phát hành vào năm 2022 và cho các thiết bị có thế hệ phần cứng gần đây.

Các nhà nghiên cứu cho biết: “Hệ sinh thái chuỗi cung ứng phần mềm khá phức tạp và thường chứa các lỗi lặp lại khi áp dụng các biện pháp giảm thiểu mới trong toàn ngành hoặc sửa các lỗ hổng mã tham chiếu”. “Ngay cả khi một phần mềm giảm thiểu có mặt, điều đó không có nghĩa là nó được áp dụng đúng cách mà không tạo ra các lỗ hổng bảo mật.”

.