Ngày 21 tháng 2 năm 2023Ravie LakshmananAn ninh điểm cuối / Botnet

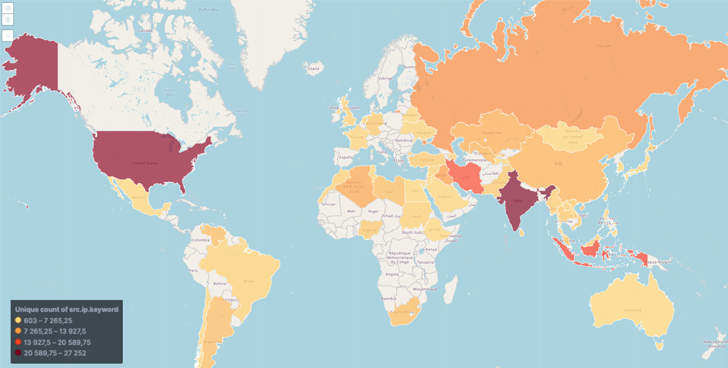

Một mạng botnet phức tạp có tên MyloBot đã xâm nhập hàng nghìn hệ thống, hầu hết nằm ở Ấn Độ, Mỹ, Indonesia và Iran.

Đó là theo những phát hiện mới từ BitSight, cho biết “hiện có hơn 50.000 hệ thống bị nhiễm duy nhất mỗi ngày”, giảm từ mức cao 250.000 máy chủ duy nhất vào năm 2020.

Hơn nữa, một phân tích về cơ sở hạ tầng của MyloBot đã tìm thấy các kết nối với dịch vụ proxy dân cư có tên BHProxies, cho thấy rằng các máy bị xâm nhập đang được sử dụng sau này.

MyloBot, xuất hiện trong bối cảnh mối đe dọa vào năm 2017, lần đầu tiên được Deep Instinct ghi lại vào năm 2018, chỉ ra các kỹ thuật chống phân tích và khả năng hoạt động như một trình tải xuống.

“Điều khiến Mylobot trở nên nguy hiểm là khả năng tải xuống và thực thi bất kỳ loại tải trọng nào sau khi nó lây nhiễm vào máy chủ,” Black Lotus Labs của Lumen cho biết vào tháng 11 năm 2018. “Điều này có nghĩa là bất cứ lúc nào nó cũng có thể tải xuống bất kỳ loại phần mềm độc hại nào khác mà kẻ tấn công mong muốn. “

Năm ngoái, phần mềm độc hại đã được phát hiện gửi email tống tiền từ các điểm cuối bị tấn công như một phần của chiến dịch có động cơ tài chính nhằm tìm kiếm hơn 2.700 đô la Bitcoin.

MyloBot được biết là sử dụng trình tự nhiều giai đoạn để giải nén và khởi chạy phần mềm độc hại bot. Đáng chú ý, nó cũng không hoạt động trong 14 ngày trước khi cố gắng liên hệ với máy chủ chỉ huy và kiểm soát (C2) để tránh bị phát hiện.

Chức năng chính của botnet là thiết lập kết nối với miền C2 được mã hóa cứng được nhúng trong phần mềm độc hại và chờ hướng dẫn thêm.

BitSight cho biết: “Khi Mylobot nhận được hướng dẫn từ C2, nó sẽ biến máy tính bị nhiễm thành một proxy. “Máy bị nhiễm sẽ có thể xử lý nhiều kết nối và chuyển tiếp lưu lượng được gửi qua máy chủ chỉ huy và kiểm soát.”

Các lần lặp lại tiếp theo của phần mềm độc hại đã tận dụng một trình tải xuống, đến lượt nó, liên hệ với máy chủ C2, máy chủ này sẽ phản hồi bằng một thông báo được mã hóa có chứa một liên kết để truy xuất tải trọng MyloBot.

Bằng chứng cho thấy MyloBot có thể là một phần của thứ gì đó lớn hơn bắt nguồn từ việc tra cứu DNS ngược của một trong các địa chỉ IP được liên kết với cơ sở hạ tầng C2 của botnet đã tiết lộ mối liên hệ với một miền có tên “clients.bhproxies[.]com.”

Công ty an ninh mạng có trụ sở tại Boston cho biết họ đã bắt đầu đánh chìm MyloBot vào tháng 11 năm 2018 và mạng botnet này sẽ tiếp tục phát triển theo thời gian.