Một cửa hậu không có giấy tờ trước đây đã được quan sát thấy nhắm mục tiêu vào các hệ thống Linux với mục tiêu biến các máy thành một mạng botnet và hoạt động như một đường dẫn để tải xuống và cài đặt rootkit.

Nhóm bảo mật Netlab của Qihoo 360 đã gọi nó là B1txor20 “dựa trên sự lan truyền của nó bằng cách sử dụng tên tệp ‘b1t', thuật toán mã hóa XOR và độ dài khóa của thuật toán RC4 là 20 byte.”

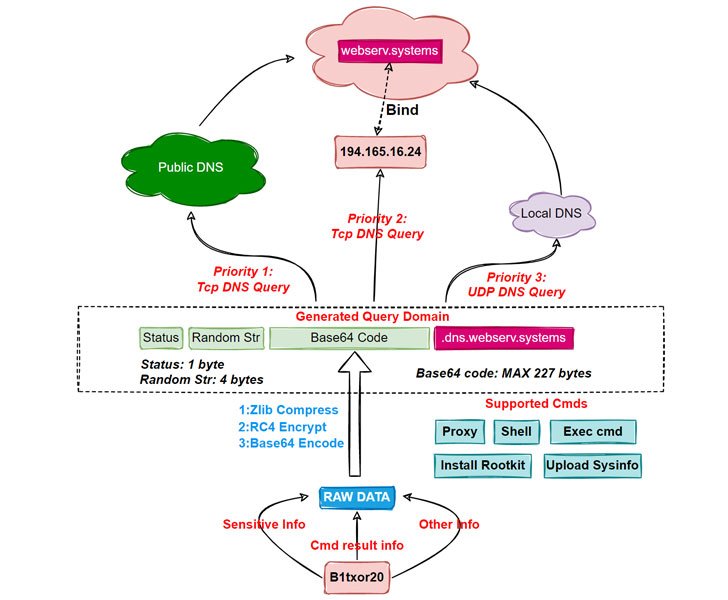

Lần đầu tiên được quan sát thấy sự lan truyền thông qua lỗ hổng Log4j vào ngày 9 tháng 2 năm 2022, phần mềm độc hại này sử dụng một kỹ thuật gọi là đường hầm DNS để xây dựng các kênh giao tiếp với máy chủ lệnh và kiểm soát (C2) bằng cách mã hóa dữ liệu trong các truy vấn và phản hồi DNS.

B1txor20, mặc dù cũng có lỗi ở một số mặt, hiện hỗ trợ khả năng lấy shell, thực hiện các lệnh tùy ý, cài đặt rootkit, mở proxy SOCKS5 và có chức năng tải thông tin nhạy cảm trở lại máy chủ C2.

Sau khi máy bị xâm nhập thành công, phần mềm độc hại sẽ sử dụng đường hầm DNS để truy xuất và thực thi các lệnh do máy chủ gửi.

Các nhà nghiên cứu giải thích: “Bot gửi thông tin nhạy cảm bị đánh cắp, kết quả thực thi lệnh và bất kỳ thông tin nào khác cần được gửi, sau khi ẩn nó bằng các kỹ thuật mã hóa cụ thể, tới C2 dưới dạng một yêu cầu DNS”.

“Sau khi nhận được yêu cầu, C2 gửi tải trọng đến phía Bot như một phản hồi đối với yêu cầu DNS. Bằng cách này, Bot và C2 đạt được giao tiếp với sự trợ giúp của giao thức DNS.”

Tổng cộng có 15 lệnh được thực hiện, chủ yếu trong số đó là tải lên thông tin hệ thống, thực hiện các lệnh hệ thống tùy ý, đọc và ghi tệp, khởi động và dừng các dịch vụ proxy và tạo trình bao ngược.

.