Các nhà nghiên cứu an ninh mạng đã trình bày chi tiết các biện pháp khác nhau mà các phần mềm tống tiền đã thực hiện để che giấu danh tính thực của họ trên mạng cũng như vị trí lưu trữ của cơ sở hạ tầng máy chủ web của họ.

“Hầu hết các nhà khai thác ransomware sử dụng các nhà cung cấp dịch vụ lưu trữ bên ngoài quốc gia xuất xứ của họ (chẳng hạn như Thụy Điển, Đức và Singapore) để lưu trữ các trang web hoạt động của ransomware”, nhà nghiên cứu Paul Eubanks của Cisco Talos cho biết. “Họ sử dụng điểm hop VPS làm proxy để che giấu vị trí thực của họ khi họ kết nối với cơ sở hạ tầng web ransomware cho các nhiệm vụ quản trị từ xa.”

Cũng nổi bật là việc sử dụng mạng TOR và các dịch vụ đăng ký proxy DNS để cung cấp thêm một lớp ẩn danh cho các hoạt động bất hợp pháp của họ.

Nhưng bằng cách tận dụng các sai lầm về bảo mật hoạt động của các tác nhân đe dọa và các kỹ thuật khác, công ty an ninh mạng đã tiết lộ vào tuần trước rằng họ có thể xác định các dịch vụ ẩn TOR được lưu trữ trên các địa chỉ IP công cộng, một số trong số đó là cơ sở hạ tầng chưa xác định trước đây liên quan đến DarkAngels, Snatch, Nhóm ransomware Quantum và Nokoyawa.

Trong khi các nhóm ransomware được biết là dựa vào web đen để che giấu các hoạt động bất hợp pháp của họ, từ việc rò rỉ dữ liệu bị đánh cắp đến thương lượng thanh toán với nạn nhân, Talos tiết lộ rằng họ có thể xác định “các địa chỉ IP công cộng lưu trữ cơ sở hạ tầng của tác nhân đe dọa giống như các địa chỉ trong bóng tối web. “

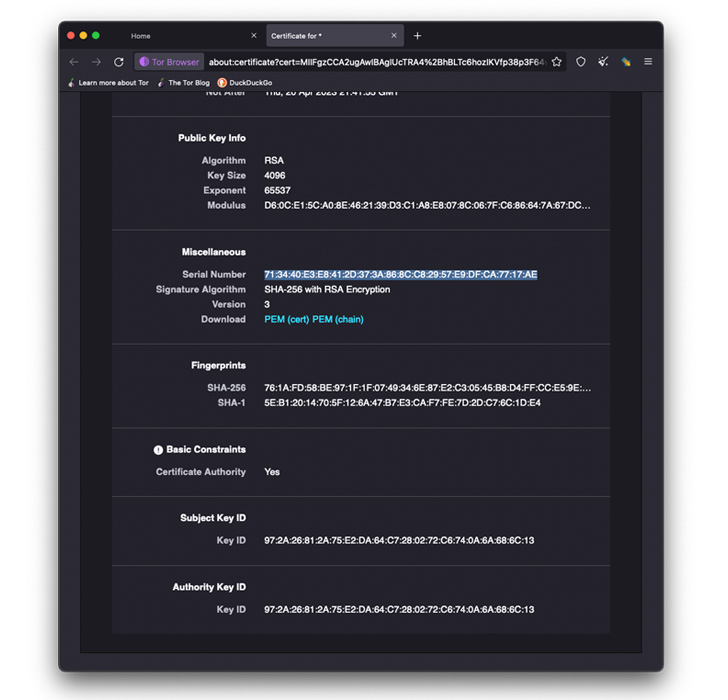

“Các phương pháp chúng tôi đã sử dụng để xác định các IP internet công cộng liên quan đến việc khớp với các tác nhân đe dọa ‘ [self-signed] Eubanks cho biết số sê-ri chứng chỉ TLS và các phần tử trang được lập chỉ mục trên internet công cộng.

Bên cạnh đối sánh chứng chỉ TLS, phương pháp thứ hai được sử dụng để khám phá cơ sở hạ tầng web rõ ràng của đối thủ đòi hỏi phải kiểm tra các biểu tượng yêu thích được liên kết với các trang web darknet với internet công cộng bằng cách sử dụng trình thu thập thông tin web như Shodan.

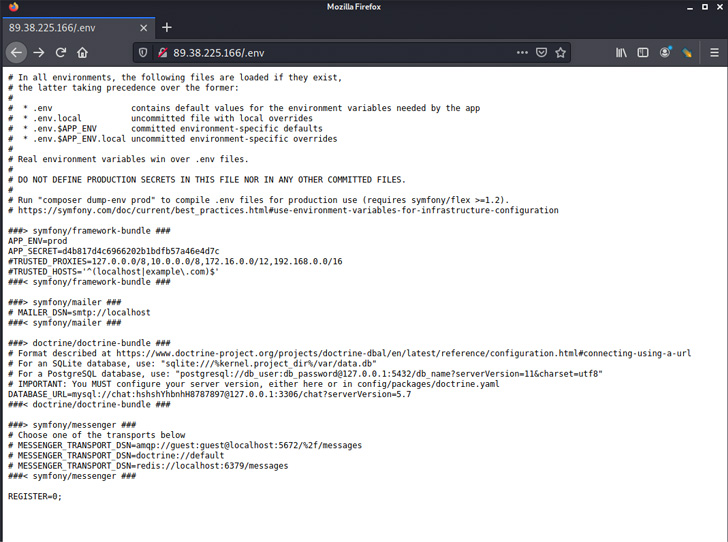

Trong trường hợp của Nokoyawa, một chủng ransomware mới của Windows xuất hiện vào đầu năm nay và chia sẻ những điểm tương đồng về mã đáng kể với Karma, trang web được lưu trữ trên dịch vụ ẩn TOR đã bị phát hiện chứa một lỗ hổng truyền tải thư mục cho phép các nhà nghiên cứu truy cập vào “/ var /log/auth.log “tệp được sử dụng để ghi lại thông tin đăng nhập của người dùng.

Các phát hiện chứng minh rằng không chỉ các trang web rò rỉ của các kẻ tội phạm có thể truy cập được cho bất kỳ người dùng nào trên internet, các thành phần cơ sở hạ tầng khác, bao gồm cả dữ liệu máy chủ nhận dạng, đều bị lộ, giúp có thể có được các vị trí đăng nhập được sử dụng để quản lý các máy chủ ransomware một cách hiệu quả.

Phân tích sâu hơn về các lần đăng nhập người dùng root thành công cho thấy rằng chúng bắt nguồn từ hai địa chỉ IP 5.230.29[.]12 và 176.119.0[.]195, trước đây thuộc về GHOSTnet GmbH, một nhà cung cấp dịch vụ lưu trữ cung cấp dịch vụ Máy chủ riêng ảo (VPS).

“176.119.0[.]Tuy nhiên, 195 thuộc về AS58271 được liệt kê dưới tên Tyatkova Oksana Valerievna, “Eubanks lưu ý.” Có thể nhà điều hành đã quên sử dụng VPS có trụ sở tại Đức để làm xáo trộn và đăng nhập vào một phiên với máy chủ web này trực tiếp từ vị trí thực của họ tại 176.119 .0[.]195. “

LockBit thêm chương trình tiền thưởng lỗi vào hoạt động RaaS được cải tiến của nó

Sự phát triển diễn ra khi các nhà điều hành của ransomware Black Basta mới nổi mở rộng kho vũ khí tấn công của nó bằng cách sử dụng QakBot để truy cập ban đầu và di chuyển bên, đồng thời lợi dụng lỗ hổng PrintNightmare (CVE-2021-34527) để thực hiện các hoạt động tệp đặc quyền.

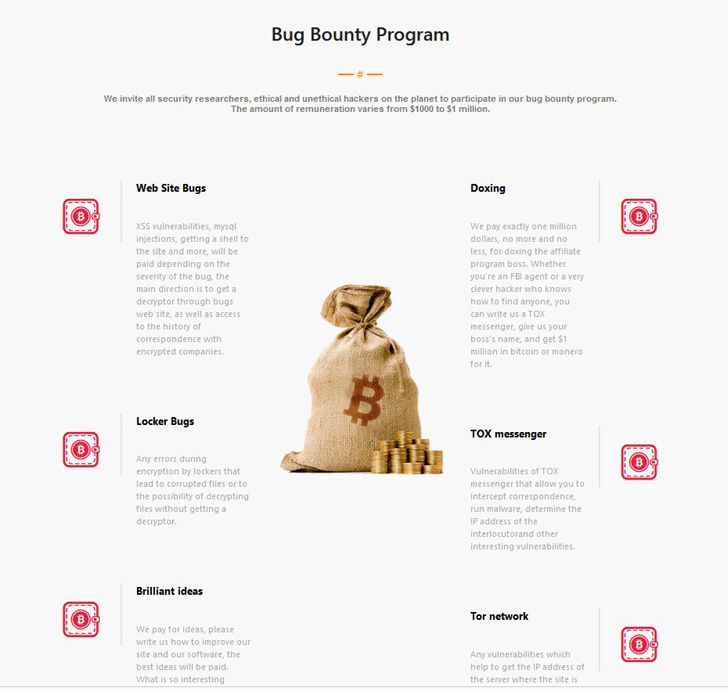

Hơn nữa, băng đảng ransomware LockBit tuần trước đã công bố phát hành LockBit 3.0 với thông điệp “Làm cho Ransomware trở lại vĩ đại !,” ngoài việc tung ra chương trình Bug Bounty của riêng họ, cung cấp phần thưởng từ 1.000 đến 1 triệu đô la để xác định các lỗi bảo mật và ” ý tưởng tuyệt vời “để cải thiện phần mềm của nó.

Satnam Narang, kỹ sư nghiên cứu nhân viên cấp cao tại Tenable, cho biết: “Việc phát hành LockBit 3.0 với việc giới thiệu chương trình tiền thưởng lỗi là một lời mời chính thức đối với tội phạm mạng để giúp hỗ trợ nhóm trong nhiệm vụ duy trì vị trí dẫn đầu”. với The Hacker News.

“Trọng tâm chính của chương trình tiền thưởng lỗi là các biện pháp phòng thủ: Ngăn chặn các nhà nghiên cứu bảo mật và cơ quan thực thi pháp luật tìm thấy lỗi trong các trang web rò rỉ hoặc phần mềm tống tiền, xác định các cách mà các thành viên bao gồm cả ông chủ chương trình liên kết có thể bị làm phiền, cũng như tìm ra lỗi trong tin nhắn phần mềm được nhóm sử dụng cho liên lạc nội bộ và chính mạng Tor. “

“Mối đe dọa bị làm ngơ hoặc được xác định là tín hiệu cho thấy các nỗ lực thực thi pháp luật rõ ràng là mối quan tâm lớn đối với các nhóm như LockBit. Cuối cùng, nhóm đang có kế hoạch cung cấp Zcash như một lựa chọn thanh toán, điều này rất quan trọng, vì Zcash khó theo dõi hơn Bitcoin, khiến các nhà nghiên cứu khó theo dõi hoạt động của nhóm hơn. “

.