Các nhà nghiên cứu an ninh mạng từ Palo Alto Networks Unit 42 đã tiết lộ chi tiết về một lỗ hổng bảo mật mới ảnh hưởng đến Service Fabric của Microsoft có thể bị khai thác để có được quyền cao hơn và chiếm quyền kiểm soát tất cả các nút trong một cụm.

Vấn đề, đã được lồng tiếng FabricScape (CVE-2022-30137), có thể được khai thác trên các vùng chứa được định cấu hình để có quyền truy cập thời gian chạy. Nó đã được khắc phục kể từ ngày 14 tháng 6 năm 2022, trong Bản cập nhật tích lũy 1.0 của Service Fabric 9.0.

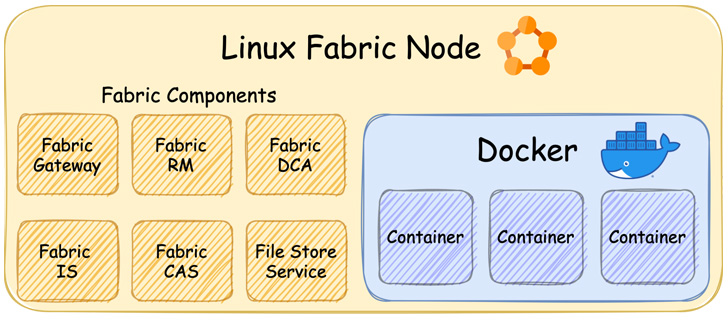

azure Service Fabric là nền tảng như một dịch vụ (PaaS) của Microsoft và là giải pháp dàn nhạc vùng chứa được sử dụng để xây dựng và triển khai các ứng dụng đám mây dựa trên microservices trên một nhóm máy.

“Lỗ hổng bảo mật cho phép kẻ xấu, có quyền truy cập vào vùng chứa bị xâm phạm, nâng cao đặc quyền và giành quyền kiểm soát nút SF máy chủ của tài nguyên và toàn bộ cụm”, Microsoft cho biết như một phần của quy trình tiết lộ phối hợp.

“Mặc dù lỗi này tồn tại trên cả hai nền tảng Hệ điều hành (OS), nhưng nó chỉ có thể khai thác được trên Linux; Windows đã được kiểm tra kỹ lưỡng và không dễ bị tấn công bởi cuộc tấn công này.”

Cụm Service Fabric là một tập hợp một số nút được kết nối mạng (Windows Server hoặc Linux), mỗi nút được thiết kế để quản lý và thực thi các ứng dụng bao gồm microservices hoặc vùng chứa.

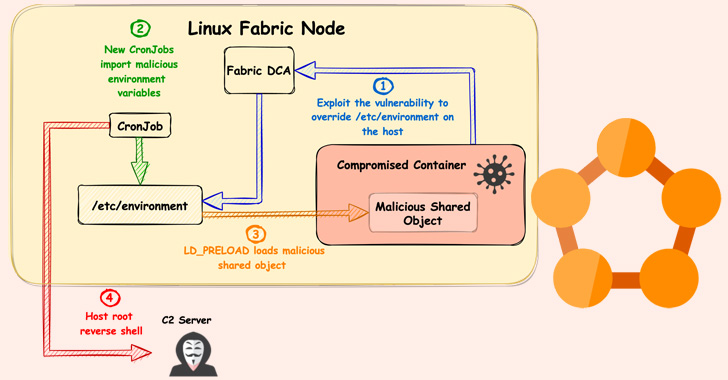

Lỗ hổng được xác định bởi Đơn vị 42 nằm trong một thành phần được gọi là Đại lý thu thập chẩn đoán (DCA) chịu trách nhiệm thu thập thông tin chẩn đoán và liên quan đến thứ được gọi là “cuộc đua liên kết tượng trưng”.

Trong một tình huống giả định, kẻ tấn công có quyền truy cập vào khối lượng công việc chứa trong vùng chứa bị xâm nhập có thể thay thế một tệp được tác nhân đọc (“ProcessContainerLog.txt”) bằng một liên kết tượng trưng giả mạo mà sau đó có thể được sử dụng để ghi đè lên bất kỳ tệp tùy ý nào coi DCA chạy dưới dạng root trên nút.

Nhà nghiên cứu Aviv Sasson của Unit 42 cho biết: “Mặc dù hành vi này có thể được quan sát trên cả vùng chứa Linux và vùng chứa Windows, nhưng nó chỉ có thể khai thác được trong các vùng chứa Linux vì trong các vùng chứa Windows các tác nhân không có đặc quyền không thể tạo liên kết tượng trưng trong môi trường đó.

Việc thực thi mã sau đó đạt được bằng cách tận dụng lỗ hổng để ghi đè tệp “/ etc / environment” trên máy chủ, tiếp theo là khai thác công việc cron nội bộ hàng giờ chạy dưới quyền root để nhập các biến môi trường độc hại và tải một đối tượng được chia sẻ giả mạo trên vùng chứa bị xâm nhập cung cấp cho kẻ tấn công một trình bao ngược lại trong ngữ cảnh gốc.

Sasson giải thích: “Để thực thi mã, chúng tôi đã sử dụng một kỹ thuật gọi là chiếm quyền điều khiển trình liên kết động. Chúng tôi đã lạm dụng biến môi trường LD_PRELOAD”. “Trong quá trình khởi tạo quy trình mới, trình liên kết tải đối tượng được chia sẻ mà biến này trỏ đến và cùng với đó, chúng tôi đưa các đối tượng được chia sẻ vào các công việc cron đặc quyền trên nút.

Mặc dù không có bằng chứng cho thấy lỗ hổng bảo mật đã bị khai thác trong các cuộc tấn công trong thế giới thực cho đến nay, nhưng điều quan trọng là các tổ chức phải hành động ngay lập tức để xác định xem môi trường của họ có dễ bị tấn công hay không và triển khai các bản vá.

.