Nhiều chiến dịch phân phối các gói bị trojanized và đánh máy trên kho lưu trữ mã nguồn mở NPM đã được xác định là công việc của một tác nhân đe dọa duy nhất được lồng tiếng LofyGang.

Checkmarx cho biết họ đã phát hiện ra 199 gói giả mạo với tổng số hàng nghìn lượt cài đặt, với nhóm này hoạt động hơn một năm với mục tiêu đánh cắp dữ liệu thẻ tín dụng cũng như tài khoản người dùng liên quan đến Discord Nitro, các dịch vụ chơi game và phát trực tuyến.

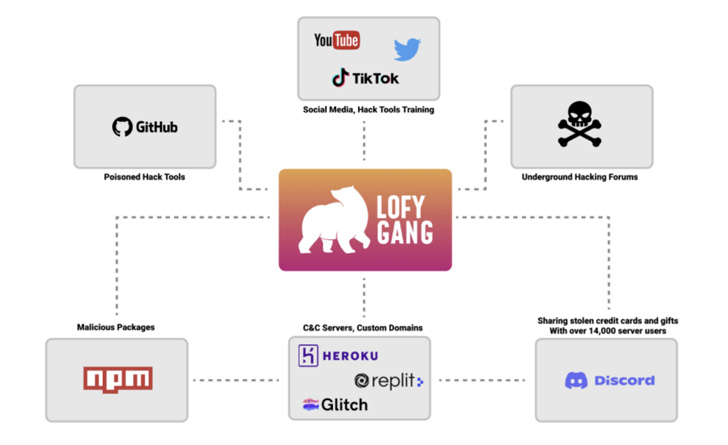

Công ty bảo mật phần mềm cho biết trong một báo cáo được chia sẻ với The Hacker News: “Các nhà khai thác LofyGang được thấy quảng cáo các công cụ hack của họ trên các diễn đàn hack, trong khi một số công cụ được vận chuyển với một cửa hậu ẩn”, công ty bảo mật phần mềm cho biết trong một báo cáo được chia sẻ với The Hacker News trước khi công bố.

Nhiều phần khác nhau của câu đố tấn công đã được báo cáo bởi JFrog, Sonatype và Kaspersky (được gọi là LofyLife), nhưng phân tích mới nhất kéo các hoạt động khác nhau lại với nhau dưới một chiếc ô tổ chức mà Checkmarx gọi là LofyGang.

Được cho là một nhóm tội phạm có tổ chức có nguồn gốc từ Brazil, những kẻ tấn công có hồ sơ sử dụng các tài khoản bù nhìn để quảng cáo các công cụ và dịch vụ của chúng trên GitHub, YouTube, đồng thời làm rò rỉ hàng nghìn tài khoản Disney + và Minecraft trên các diễn đàn hack ngầm.

Nó cũng được biết là sử dụng một máy chủ Discord được tạo gần một năm trước vào ngày 31 tháng 10 năm 2021, để cung cấp hỗ trợ kỹ thuật và giao tiếp với các thành viên của họ. Một trong những dịch vụ chính của nó là dịch vụ bán những người theo dõi Instagram giả.

“Discord, Repl.it, glitch, GitHub và Heroku chỉ là một vài dịch vụ mà LofyGang đang sử dụng như [command-and-control] các máy chủ cho hoạt động của họ, “các nhà nghiên cứu lưu ý.

Hơn nữa, các gói gian lận truy ngược lại nhóm đã được phát hiện nhúng những kẻ đánh cắp mật khẩu và phần mềm độc hại dành riêng cho Discord, một số trong số chúng được thiết kế để ăn cắp thẻ tín dụng.

Để che giấu quy mô của cuộc tấn công chuỗi cung ứng, các gói được cố ý xuất bản thông qua các tài khoản người dùng khác nhau để các thư viện được vũ khí hóa khác vẫn không bị ảnh hưởng đến các kho ngay cả khi một trong số chúng bị phát hiện và loại bỏ bởi người bảo trì.

Hơn nữa, kẻ thù đã được phát hiện bằng cách sử dụng một kỹ thuật lén lút, trong đó gói cấp cao nhất được giữ không có phần mềm độc hại nhưng nó phụ thuộc vào một gói khác có các khả năng độc hại.

Đó không phải là tất cả. Ngay cả các công cụ hack được LofyGang chia sẻ trên GitHub cũng phụ thuộc vào các gói độc hại, hoạt động hiệu quả như một ống dẫn để triển khai các backdoor liên tục trên máy của người điều hành.

Các phát hiện này là một dấu hiệu khác cho thấy các tác nhân đe dọa đang ngày càng chú ý đến hệ sinh thái mã nguồn mở như một bước đệm để mở rộng phạm vi và hiệu quả của các cuộc tấn công.

Các nhà nghiên cứu kết luận: “Các cộng đồng đang được hình thành xung quanh việc sử dụng phần mềm mã nguồn mở cho các mục đích xấu. “Chúng tôi tin rằng đây là sự khởi đầu của một xu hướng sẽ tăng lên trong những tháng tới.”