Các tác nhân đe dọa đằng sau chương trình LockBit ransomware-as-a-service (RaaS) đã tống tiền 91 triệu USD sau hàng trăm cuộc tấn công nhằm vào nhiều tổ chức của Hoa Kỳ kể từ năm 2020.

Đó là theo một bản tin chung được xuất bản bởi Cơ quan An ninh Cơ sở hạ tầng và An ninh mạng Hoa Kỳ (CISA), Cục Điều tra Liên bang (FBI), Trung tâm Phân tích và Chia sẻ Thông tin Đa Bang (MS-ISAC) và các cơ quan đối tác khác từ Úc, Canada , Pháp, Đức, New Zealand và Vương quốc Anh

“Dịch vụ ransomware LockBit (RaaS) thu hút các chi nhánh sử dụng LockBit để thực hiện các cuộc tấn công ransomware, dẫn đến một mạng lưới lớn các tác nhân đe dọa không được kết nối thực hiện các cuộc tấn công khác nhau,” các cơ quan cho biết.

LockBit, lần đầu tiên xuất hiện vào cuối năm 2019, đã tiếp tục gây rối và phát triển mạnh mẽ, nhắm mục tiêu tới 76 nạn nhân chỉ trong tháng 5 năm 2023, theo thống kê được Malwarebytes chia sẻ vào tuần trước. Cho đến nay, băng đảng liên kết với Nga đã nhận trách nhiệm về ít nhất 1.653 vụ tấn công ransomware.

Hoạt động tội phạm mạng đã tấn công một loạt các lĩnh vực cơ sở hạ tầng quan trọng, bao gồm dịch vụ tài chính, thực phẩm và nông nghiệp, giáo dục, năng lượng, chính phủ và các dịch vụ khẩn cấp, y tế, sản xuất và vận tải.

LockBit đã nhận được ba bản nâng cấp đáng kể cho đến nay: LockBit Red (tháng 6 năm 2021), LockBit Black (tháng 3 năm 2022) và LockBit Green (tháng 1 năm 2023), bản cuối cùng dựa trên mã nguồn bị rò rỉ từ băng nhóm Conti hiện đã tan rã.

Kể từ đó, chủng ransomware đã được điều chỉnh để nhắm mục tiêu vào các hệ thống Linux, VMware ESXi và apple macos, biến nó thành một mối đe dọa không ngừng phát triển. Hoạt động của RaaS cũng đáng chú ý khi trả tiền cho những người có hình xăm phù hiệu của nó và thiết lập chương trình tiền thưởng lỗi đầu tiên.

Mô hình kinh doanh liên quan đến việc các nhà phát triển cốt lõi cho các chi nhánh thuê warez của họ, những người thực hiện việc triển khai và tống tiền ransomware thực tế. Nhưng trong một bước ngoặt, nhóm cho phép các chi nhánh nhận tiền chuộc trước khi gửi một khoản cắt giảm cho nhóm chính.

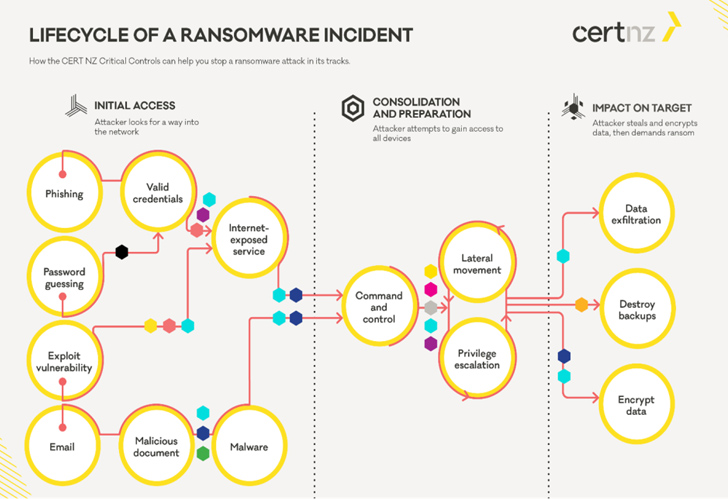

Các chuỗi tấn công liên quan đến LockBit đã tận dụng các lỗ hổng được tiết lộ gần đây trong các máy chủ Fortra GoAnywhere Managed File Transfer (MFT) và PaperCut MF/NG cũng như các lỗi đã biết khác trong Apache Log4j2, F5 BIG-IP và BIG-IQ và các thiết bị Fortinet để có được quyền truy cập ban đầu .

Ngoài ra, các chi nhánh còn sử dụng hơn ba chục công cụ nguồn mở và phần mềm miễn phí cho phép do thám mạng, truy cập từ xa và tạo đường hầm, kết xuất thông tin xác thực và lọc tệp. Các cuộc xâm nhập đã được phát hiện là lạm dụng hơn nữa phần mềm đội đỏ hợp pháp như Metasploit và Cobalt Strike.

“LockBit đã thành công nhờ đổi mới và phát triển liên tục bảng quản trị của nhóm (nghĩa là giao diện điểm và nhấp được đơn giản hóa giúp việc triển khai ransomware có thể truy cập được đối với những người có trình độ kỹ thuật thấp hơn), các chức năng hỗ trợ liên kết và sửa đổi liên tục TTPs,” các cơ quan cho biết.

HỘI THẢO TRỰC TUYẾN SẮP TỚI

🔐 Làm chủ bảo mật API: Hiểu bề mặt tấn công thực sự của bạn

Khám phá các lỗ hổng chưa được khai thác trong hệ sinh thái API của bạn và chủ động thực hiện các bước hướng tới bảo mật bọc thép. Tham gia hội thảo trên web sâu sắc của chúng tôi!

tham gia phiên

Sự phát triển diễn ra khi CISA ban hành Chỉ thị hoạt động ràng buộc 23-02, hướng dẫn các cơ quan liên bang bảo mật các thiết bị mạng như tường lửa, bộ định tuyến và bộ chuyển mạch tiếp xúc với internet công cộng trong vòng 14 ngày kể từ ngày phát hiện và thực hiện các bước để giảm thiểu bề mặt tấn công.

Giám đốc CISA, Jen Easterly, cho biết: “Thông thường, các tác nhân đe dọa có thể sử dụng các thiết bị mạng để có quyền truy cập không hạn chế vào mạng của tổ chức, từ đó dẫn đến sự xâm phạm toàn diện”. “Yêu cầu kiểm soát và giảm thiểu thích hợp […] là một bước quan trọng trong việc giảm rủi ro cho doanh nghiệp dân sự liên bang.”

Các lời khuyên cũng tuân theo một lời khuyên mới nêu bật các mối đe dọa đối với việc triển khai Bộ điều khiển quản lý bảng điều khiển cơ sở (BMC) có khả năng cho phép các tác nhân đe dọa thiết lập một “đầu tàu có tiềm năng thực thi trước khi khởi động”.

CISA và Cơ quan An ninh Quốc gia Hoa Kỳ (NSA) lưu ý trong một cảnh báo chung: “Thông tin đăng nhập cứng, bản cập nhật chương trình cơ sở và các tùy chọn phân đoạn mạng thường bị bỏ qua, dẫn đến BMC dễ bị tấn công”.

“Ngoài ra, một tác nhân độc hại có thể vô hiệu hóa các giải pháp bảo mật như mô-đun nền tảng đáng tin cậy (TPM) hoặc khởi động an toàn UEFI, thao túng dữ liệu trên bất kỳ phương tiện lưu trữ đính kèm nào hoặc truyền bá bộ cấy hoặc hướng dẫn gây rối trên cơ sở hạ tầng mạng.”