Ngày nay, phần mềm tống tiền LockBit là tổ chức tội phạm mạng thành công và tích cực nhất trên thế giới. Được gán cho một Diễn viên Đe dọa người Nga, LockBit đã bước ra khỏi bóng tối của nhóm ransomware Conti, nhóm đã bị giải tán vào đầu năm 2022.

LockBit ransomware được phát hiện lần đầu tiên vào tháng 9 năm 2019 và trước đây được gọi là ransomware ABCD vì phần mở rộng “.abcd virus” lần đầu tiên được phát hiện. LockBit hoạt động theo mô hình Ransomware-as-a-service (RaaS). Nói tóm lại, điều này có nghĩa là các chi nhánh gửi tiền để sử dụng công cụ, sau đó chia khoản thanh toán tiền chuộc với nhóm LockBit. Có thông tin cho rằng một số chi nhánh đang nhận được tỷ lệ chia sẻ cao tới 75%. Các nhà khai thác của LockBit đã đăng quảng cáo cho chương trình liên kết của họ trên các diễn đàn tội phạm tiếng Nga nói rằng họ sẽ không hoạt động ở Nga hoặc bất kỳ quốc gia CIS nào, họ cũng sẽ không làm việc với các nhà phát triển nói tiếng Anh trừ khi có “người bảo lãnh” nói tiếng Nga chứng nhận cho họ.

Các vectơ tấn công ban đầu của LockBit bao gồm kỹ thuật xã hội, chẳng hạn như lừa đảo, lừa đảo trực tuyến và thỏa hiệp email doanh nghiệp (BEC), khai thác các ứng dụng công khai, thuê các nhà môi giới truy cập ban đầu” (IAB) và sử dụng thông tin đăng nhập bị đánh cắp để truy cập các tài khoản hợp lệ, chẳng hạn như giao thức máy tính từ xa (RDP), cũng như các cuộc tấn công bẻ khóa vũ phu.

Trong hội thảo trực tuyến về Dự báo mối đe dọa toàn cầu năm ngoái, do SecurityHQ tổ chức, chúng tôi đã xác định LockBit là một mối đe dọa đáng kể và nhấn mạnh chúng là một Tác nhân đe dọa cần hết sức chú ý trong năm 2022.

Mục tiêu LockBit

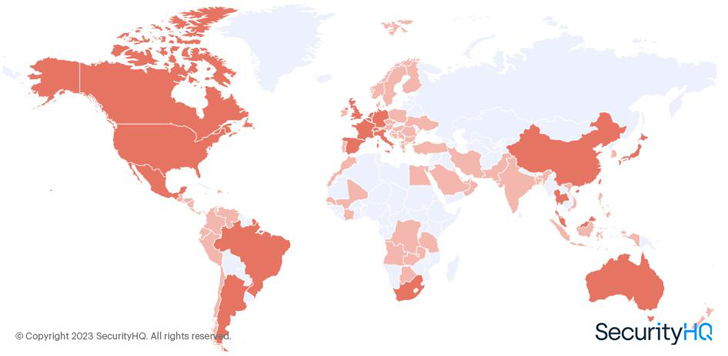

LockBit thường tập trung tấn công vào các cơ quan chính phủ và doanh nghiệp trong nhiều lĩnh vực khác nhau, chẳng hạn như chăm sóc sức khỏe, dịch vụ tài chính, hàng hóa và dịch vụ công nghiệp. Ransomware đã được quan sát thấy nhắm mục tiêu vào các quốc gia trên toàn cầu, bao gồm Hoa Kỳ, Trung Quốc, Ấn Độ, Indonesia, Ukraine, Pháp, Anh và Đức.

Một tính năng thú vị khác của LockBit là nó được lập trình theo cách không thể sử dụng trong các cuộc tấn công chống lại Nga hoặc các nước CIS (Cộng đồng các Quốc gia Độc lập). Đây có thể là một biện pháp phòng ngừa mà nhóm thực hiện để tránh bất kỳ phản ứng dữ dội nào từ chính phủ Nga.

Bản đồ bên dưới hiển thị các vị trí được LockBit nhắm mục tiêu.

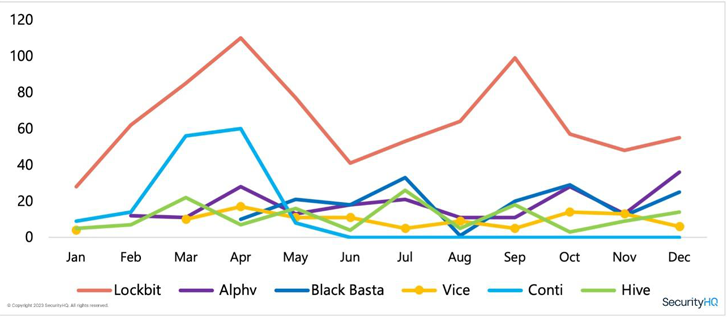

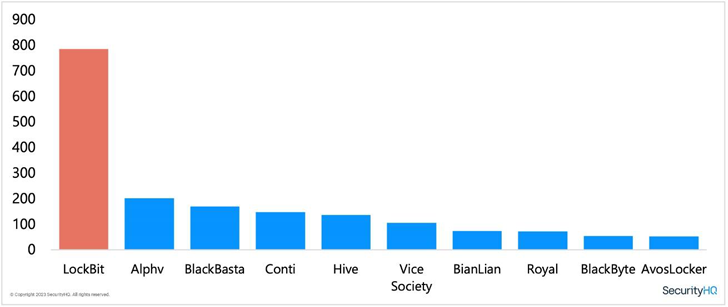

Một năm bận rộn cho LockBit

Thông qua phân tích dữ liệu trang web bị rò rỉ, chúng tôi có thể có được bức tranh chân thực về số lượng cuộc tấn công thành công mà LockBit đã thực hiện. Vào năm 2022, nhóm này đã công bố nhiều cuộc tấn công thành công hơn bất kỳ nhóm ransomware nào khác. Chúng tôi đã lập bản đồ hoạt động của LockBit trong suốt cả năm với các nhóm ransomware nổi tiếng khác. Bạn có thể thấy sự suy giảm của Conti khi tập đoàn này bắt đầu ngừng hoạt động. Tuy nhiên, hiện đã có báo cáo rằng các thành viên của nhóm ransomware Conti từng rất thịnh hành hiện đang hoạt động trong các nhóm ransomware BlackBasta, BlackByte và Karakurt.

Biểu đồ bên dưới cho thấy LockBit hoạt động như thế nào trong năm 2022, so với các nhóm ransomware khác.

Một trong những tính năng độc đáo của LockBit là chương trình tiền thưởng lỗi cho những người xây dựng và trình biên dịch ransomware của họ. Nhóm cung cấp phần thưởng trị giá 1 triệu đô la cho bất kỳ ai có thể dox (tiết lộ công khai danh tính) chủ sở hữu của họ. Đây là một khoản tiền đáng kể và nó cho thấy LockBit nghiêm túc như thế nào trong việc duy trì tính ẩn danh của họ.

Mới đây, nhóm này có liên quan đến vụ tấn công Royal Mail ở Anh. Tuy nhiên, LockBit đã phủ nhận mọi liên quan đến vụ tấn công, nói rằng nó được thực hiện bởi một chi nhánh. Điều này không có gì lạ đối với các nhóm ransomware, vì chúng thường sử dụng các chi nhánh để thực hiện các cuộc tấn công nhằm tránh hậu quả.

Nhìn chung, nhóm ransomware LockBit là một tổ chức tội phạm mạng tinh vi và ghê gớm, gây ra mối đe dọa đáng kể cho các doanh nghiệp và tổ chức trên toàn thế giới. Với mô hình ransomware-as-a-service đã được thiết lập tốt, chương trình tiền thưởng cho lỗi và sẵn sàng thưởng cho những người tiết lộ danh tính của họ, LockBit là một thế lực đáng gờm trong bối cảnh các mối đe dọa.

RaaS là gì?

Ransomware-as-a-service (RaaS) đã trở nên phổ biến trong những năm gần đây. RaaS đề cập đến một loại mô hình kinh doanh trong đó những kẻ điều hành ransomware cung cấp phần mềm độc hại và công cụ cho các cá nhân hoặc nhóm tội phạm có tổ chức khác để thực hiện các cuộc tấn công ransomware, đổi lấy một phần tiền chuộc. Điều này cho phép những cá nhân có kỹ năng kém hơn thậm chí có thể tham gia vào các cuộc tấn công bằng mã độc tống tiền, làm tăng số lượng các cuộc tấn công và khiến việc theo dõi và bắt giữ những kẻ tấn công trở nên khó khăn hơn.

Phải làm gì tiếp theo

Để tăng cường tình trạng bảo mật của bạn, các doanh nghiệp nên thực hiện các bước sau:

Đảm bảo phát hiện và phản hồi được quản lý (MDR) được sử dụng để hiểu hoạt động độc hại hoặc bất thường, phân tích, ưu tiên và phản hồi các mối đe dọa trong thời gian nhanh chóng, đồng thời bảo vệ dữ liệu, con người và quy trình của bạn. Đảm bảo rằng nhân viên được đào tạo và giáo dục về các mối đe dọa an ninh mạng mới nhất để họ biết cách phát hiện một cuộc tấn công và phản hồi đúng cách.

Để lắng nghe các chuyên gia của SecurityHQ thảo luận về một số mối đe dọa lớn nhất đã thấy trong suốt năm 2022, thảo luận về hậu quả của vi phạm, với các dự đoán cho năm 2023 và cách giảm thiểu các mối đe dọa an ninh mạng sắp tới, hãy tải xuống bản ghi hội thảo trực tuyến này ‘Dự báo bối cảnh mối đe dọa toàn cầu năm 2023', để biêt nhiêu hơn.

Lưu ý: Bài viết này là của Aaron Hambleton, Giám đốc Trung Đông & Châu Phi tại SecurityHQ. Với hơn 11 năm kinh nghiệm trong các lĩnh vực khác nhau như Dịch vụ tài chính, Bán lẻ, Bảo hiểm, Chính phủ và Viễn thông, Aaron là một GCDA được chứng nhận và có chuyên môn về ứng phó sự cố, tìm kiếm mối đe dọa, quản lý lỗ hổng, hoạt động an ninh mạng, thông tin tình báo về mối đe dọa và tư vấn.