Ngày 21 tháng 4 năm 2023Ravie LakshmananBảo mật / Lỗ hổng bảo mật đám mây

Các nhà nghiên cứu an ninh mạng đã tiết lộ chi tiết về lỗ hổng zero-day hiện đã được vá trong Google Cloud Platform (GCP) có thể cho phép các tác nhân đe dọa che giấu một ứng dụng độc hại, không thể xóa được bên trong tài khoản Google của nạn nhân.

mệnh danh GhostToken bởi công ty khởi nghiệp an ninh mạng Astrix Security của Israel, lỗ hổng này ảnh hưởng đến tất cả các tài khoản Google, bao gồm cả các tài khoản Workspace tập trung vào doanh nghiệp. Nó được phát hiện và báo cáo cho Google vào ngày 19 tháng 6 năm 2022. Công ty đã triển khai một bản vá toàn cầu hơn 9 tháng sau đó vào ngày 7 tháng 4 năm 2023.

“Lỗ hổng […] cho phép kẻ tấn công có quyền truy cập vĩnh viễn và không thể xóa được vào tài khoản Google của nạn nhân bằng cách chuyển đổi ứng dụng bên thứ ba đã được cấp phép thành ứng dụng trojan độc hại, khiến dữ liệu cá nhân của nạn nhân bị lộ mãi mãi,” Astrix cho biết trong một báo cáo.

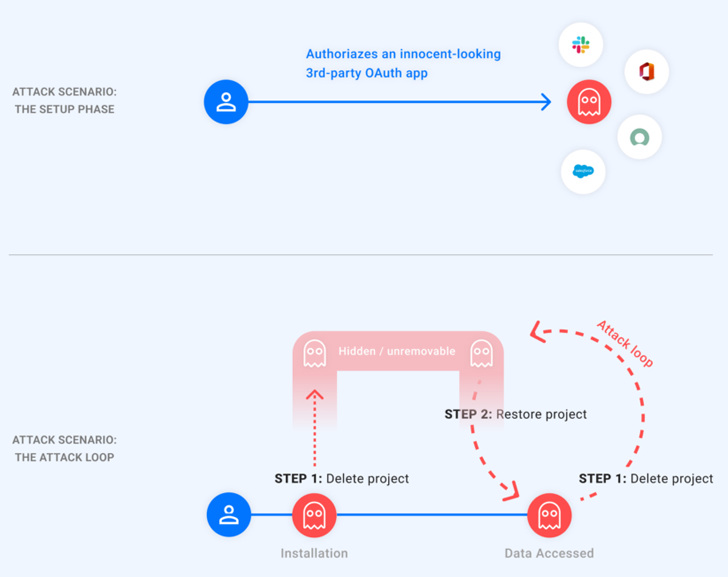

Tóm lại, lỗ hổng giúp kẻ tấn công có thể ẩn ứng dụng độc hại của chúng khỏi trang quản lý ứng dụng tài khoản Google của nạn nhân, do đó ngăn chặn người dùng thu hồi quyền truy cập một cách hiệu quả.

Điều này đạt được bằng cách xóa dự án GCP được liên kết với ứng dụng OAuth được ủy quyền, khiến dự án chuyển sang trạng thái “đang chờ xóa”. Kẻ đe dọa, được trang bị khả năng này, sau đó có thể hiện ứng dụng giả mạo bằng cách khôi phục dự án và sử dụng mã thông báo truy cập để lấy dữ liệu của nạn nhân và làm cho nó ẩn đi một lần nữa.

“Nói cách khác, kẻ tấn công nắm giữ một mã thông báo ‘ma' đối với tài khoản của nạn nhân,” Astrix nói.

Loại dữ liệu có thể được truy cập tùy thuộc vào các quyền được cấp cho ứng dụng mà kẻ thù có thể lạm dụng để xóa tệp khỏi Google Drive, viết email thay mặt nạn nhân để thực hiện các cuộc tấn công kỹ thuật xã hội, theo dõi vị trí và lấy cắp dữ liệu nhạy cảm khỏi Google Lịch, Ảnh và Drive.

“Nạn nhân có thể vô tình cho phép truy cập vào các ứng dụng độc hại như vậy bằng cách cài đặt một ứng dụng có vẻ vô hại từ Google Marketplace hoặc một trong nhiều công cụ năng suất có sẵn trực tuyến,” Astrix nói thêm.

“Khi ứng dụng độc hại đã được cấp phép, kẻ tấn công khai thác lỗ hổng có thể bỏ qua tính năng quản lý “Ứng dụng có quyền truy cập vào tài khoản của bạn” của Google, đây là nơi duy nhất mà người dùng Google có thể xem các ứng dụng của bên thứ ba được kết nối với tài khoản của họ.”

Bản vá của Google giải quyết vấn đề bằng cách hiển thị các ứng dụng đang ở trạng thái chờ xóa trên trang truy cập của bên thứ ba, cho phép người dùng thu hồi quyền đã cấp cho các ứng dụng đó.

Sự phát triển diễn ra khi Google Cloud khắc phục lỗ hổng leo thang đặc quyền trong API Kiểm kê tài sản trên đám mây có tên là Kẻ trộm khóa tài sản có thể bị khai thác để đánh cắp khóa riêng của Tài khoản dịch vụ do người dùng quản lý và giành quyền truy cập vào dữ liệu có giá trị. Sự cố được SADA phát hiện vào đầu tháng 2 này, đã được gã khổng lồ công nghệ này vá vào ngày 14 tháng 3 năm 2023.

Phát hiện này được đưa ra hơn một tháng sau khi công ty ứng phó sự cố đám mây Mitiga tiết lộ rằng các đối thủ có thể lợi dụng khả năng hiển thị pháp lý “không đầy đủ” đối với GCP để lấy cắp dữ liệu nhạy cảm.