Ngày 08 tháng 12 năm 2022Ravie LakshmananBảo vệ dữ liệu / Bảo mật máy tính

Một phương pháp lọc dữ liệu độc đáo tận dụng một kênh bí mật không có giấy tờ trước đây để làm rò rỉ thông tin nhạy cảm từ các hệ thống bị chặn.

Tiến sĩ Mordechai Guri, người đứng đầu bộ phận Nghiên cứu và Phát triển của Viện Nghiên cứu và Phát triển, Tiến sĩ Mordechai Guri, người đứng đầu bộ phận Nghiên cứu và Phát triển của Đại học California, cho biết: “Thông tin phát ra từ máy tính có lỗ hổng trong không khí ở khoảng cách từ 2 m trở lên và có thể được một người trong cuộc hoặc gián điệp ở gần đó thu thập bằng điện thoại di động hoặc máy tính xách tay. Trung tâm nghiên cứu an ninh mạng tại Đại học Ben Gurion của Negev ở Israel và là người đứng đầu Phòng thí nghiệm nghiên cứu mạng tấn công-phòng thủ, cho biết trong một bài báo mới được chia sẻ với The Hacker News.

Cơ chế, được mệnh danh là COVID-bittận dụng phần mềm độc hại được cài đặt trên máy để tạo ra bức xạ điện từ trong dải tần số 0-60 kHz, sau đó được truyền và thu bởi một thiết bị nhận lén lút ở khoảng cách gần.

Đổi lại, điều này có thể thực hiện được bằng cách khai thác mức tiêu thụ năng lượng động của các máy tính hiện đại và điều khiển các tải tạm thời trên các lõi CPU.

COVID-bit là kỹ thuật mới nhất do Tiến sĩ Guri nghĩ ra trong năm nay, sau SATAn, GAIROSCOPE và ETHERLED, được thiết kế để vượt qua các khoảng trống không khí và thu thập dữ liệu bí mật.

Các mạng không có lỗ hổng, mặc dù có mức độ cô lập cao, có thể bị xâm phạm bởi nhiều chiến lược khác nhau, chẳng hạn như ổ USB bị nhiễm virus, tấn công chuỗi cung ứng và thậm chí cả những kẻ lừa đảo trong nội bộ.

Tuy nhiên, việc lọc dữ liệu sau khi xâm phạm mạng là một thách thức do thiếu kết nối internet, đòi hỏi những kẻ tấn công phải pha chế các phương pháp đặc biệt để cung cấp thông tin.

COVID-bit là một trong những kênh bí mật như vậy được phần mềm độc hại sử dụng để truyền thông tin bằng cách tận dụng phát xạ điện từ từ một thành phần được gọi là bộ nguồn chuyển đổi chế độ (SMPS) và sử dụng cơ chế có tên là khóa dịch chuyển tần số (FSK) để mã hóa dữ liệu nhị phân.

Tiến sĩ Guri giải thích: “Bằng cách điều chỉnh khối lượng công việc của CPU, có thể điều chỉnh mức tiêu thụ điện năng của nó và do đó kiểm soát tần số chuyển đổi tạm thời của SMPS”.

“Bức xạ điện từ được tạo ra bởi quá trình có chủ đích này có thể được nhận từ khoảng cách xa bằng cách sử dụng ăng-ten thích hợp” có giá thấp tới 1 đô la và có thể được kết nối với giắc cắm âm thanh 3,5 mm của điện thoại để thu tín hiệu tần số thấp ở băng thông 1.000 bps.

Các phát xạ sau đó được giải điều chế để trích xuất dữ liệu. Cuộc tấn công cũng tránh được ở chỗ mã độc không yêu cầu các đặc quyền nâng cao và có thể được thực thi từ bên trong một máy ảo.

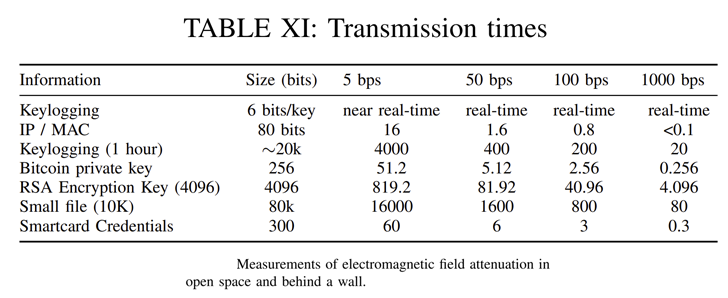

Một đánh giá về quá trình truyền dữ liệu cho thấy rằng các lần nhấn phím có thể được lọc gần như theo thời gian thực, với địa chỉ IP và MAC diễn ra trong khoảng từ dưới 0,1 giây đến 16 giây, tùy thuộc vào tốc độ bit.

Các biện pháp đối phó với kênh bí mật được đề xuất bao gồm thực hiện phân tích opcode động để gắn cờ các mối đe dọa, khởi tạo khối lượng công việc ngẫu nhiên trên bộ xử lý CPU khi phát hiện hoạt động bất thường và giám sát hoặc gây nhiễu tín hiệu trong phổ 0-60 kHz.