Ngày 05 tháng 1 năm 2023Tin tức về tin tặcQuản lý mật khẩu / Vi phạm CNTT

Vụ vi phạm mới nhất do LastPass công bố là nguyên nhân chính gây lo ngại cho các bên liên quan về bảo mật. Như thường xảy ra, chúng tôi đang ở trong tình trạng lấp lửng về bảo mật – một mặt, như LastPass đã lưu ý, những người dùng tuân theo các phương pháp hay nhất của LastPass sẽ thực tế không gặp rủi ro từ 0 đến cực kỳ thấp. Tuy nhiên, để nói rằng các phương pháp hay nhất về mật khẩu không được tuân theo là một cách nói quá lố. Thực tế là có rất ít tổ chức thực sự áp dụng những thông lệ này. Điều này đặt các nhóm bảo mật vào tình thế tồi tệ nhất, nơi gần như chắc chắn có nguy cơ bị xâm phạm, nhưng việc xác định chính xác người dùng đã tạo ra nguy cơ này là gần như không thể.

Để hỗ trợ họ trong suốt thời gian thử thách này, giải pháp Bảo mật trình duyệt LayerX đã ra mắt dịch vụ cung cấp miễn phí nền tảng của mình, cho phép các nhóm bảo mật có được khả năng hiển thị trên tất cả các trình duyệt có cài đặt tiện ích mở rộng LastPass và giảm thiểu tác động tiềm tàng của vi phạm LastPass đối với môi trường của họ bằng cách thông báo cho những người dùng dễ bị tổn thương và yêu cầu họ triển khai MFA trên tài khoản của họ và nếu được yêu cầu, hãy triển khai quy trình đặt lại Mật khẩu chính chuyên dụng để loại bỏ khả năng của kẻ thù lợi dụng Mật khẩu chính bị xâm phạm để truy cập độc hại (Để yêu cầu quyền truy cập vào công cụ miễn phí, hãy điền vào biểu mẫu này )

Tóm tắt thông báo của LastPass: Đối thủ có dữ liệu gì và rủi ro là gì?

Theo trang web của LastPass, ‘Tác nhân đe dọa cũng có thể sao chép bản sao lưu dữ liệu vault của khách hàng từ bộ chứa lưu trữ được mã hóa được lưu trữ ở định dạng nhị phân độc quyền chứa cả dữ liệu không được mã hóa, chẳng hạn như URL của trang web, cũng như dữ liệu nhạy cảm được mã hóa hoàn toàn. các trường như tên người dùng và mật khẩu trang web, ghi chú an toàn và dữ liệu được điền vào biểu mẫu.'

Rủi ro phát sinh là ‘tác nhân đe dọa có thể cố gắng sử dụng vũ lực để đoán mật khẩu chính của bạn và giải mã các bản sao dữ liệu vault mà chúng đã lấy. Do các phương pháp băm và mã hóa mà chúng tôi sử dụng để bảo vệ khách hàng của mình, sẽ rất khó để cố gắng đoán mật khẩu chính đối với những khách hàng tuân theo các phương pháp hay nhất về mật khẩu của chúng tôi.'

Không triển khai Mật khẩu LastPass Các phương pháp hay nhất sẽ hiển thị Mật khẩu chính cho Vault

Phần cuối cùng về ‘các phương pháp hay nhất' là phần đáng báo động nhất. Thực tiễn tốt nhất về mật khẩu? Có bao nhiêu người duy trì các phương pháp hay nhất về mật khẩu? Câu trả lời thực tế – nhưng đáng tiếc – là: không nhiều. Điều đó đúng ngay cả trong bối cảnh các ứng dụng do công ty quản lý. Khi nói đến các ứng dụng cá nhân, sẽ không quá lời khi cho rằng việc sử dụng lại mật khẩu là tiêu chuẩn chứ không phải ngoại lệ. Nguy cơ vi phạm của LastPass áp dụng cho cả hai trường hợp sử dụng. Hãy hiểu tại sao.

Rủi ro thực tế: Truy cập ác ý vào tài nguyên của công ty

Hãy chia các tổ chức thành hai loại:

Loại MỘT: Các tổ chức sử dụng LastPass như một phần trong chính sách của công ty để lưu trữ mật khẩu nhằm truy cập các ứng dụng do công ty quản lý, cho tất cả người dùng hoặc trong các bộ phận cụ thể. Trong trường hợp đó, mối lo ngại rất đơn giản – một kẻ thù có thể bẻ khóa hoặc lấy được Mật khẩu chính LastPass của nhân viên có thể dễ dàng truy cập vào các tài nguyên nhạy cảm của công ty.

Loại B: Các tổ chức nơi LastPass được sử dụng độc lập bởi nhân viên (dù là sử dụng cho mục đích cá nhân hay công việc) hoặc bởi các nhóm cụ thể trong tổ chức, không có kiến thức về CNTT, cho các ứng dụng được lựa chọn. Trong trường hợp đó, mối lo ngại là kẻ thù tìm cách bẻ khóa hoặc lấy được Mật khẩu chính LastPass của nhân viên sẽ lợi dụng xu hướng sử dụng lại mật khẩu của người dùng và sau khi xâm phạm mật khẩu trong kho tiền, sẽ tìm thấy một mật khẩu cũng được sử dụng để truy cập các ứng dụng của công ty.

Đường cùng của CISO: Mối đe dọa nhất định nhưng khả năng giảm thiểu cực kỳ thấp

Bất kể một tổ chức rơi vào loại A hay B, rủi ro là rõ ràng. Điều làm tăng thêm thách thức đối với CISO trong tình huống này là mặc dù có khả năng cao – không thể nói là chắc chắn – rằng có những nhân viên trong môi trường của họ có tài khoản người dùng có khả năng bị xâm phạm, nhưng CISO có rất ít khả năng để biết ai những nhân viên này, chưa nói đến việc thực hiện các bước cần thiết để giảm thiểu rủi ro mà họ gây ra.

Ưu đãi miễn phí LayerX: Khả năng hiển thị 100% trên bề mặt tấn công LastPass cũng như các biện pháp bảo vệ chủ động

LayerX đã phát hành một công cụ miễn phí hỗ trợ các nhóm bảo mật hiểu được khả năng tổ chức của họ tiếp xúc với vi phạm LastPass, lập bản đồ tất cả người dùng và ứng dụng dễ bị tấn công cũng như áp dụng các biện pháp giảm thiểu bảo mật.

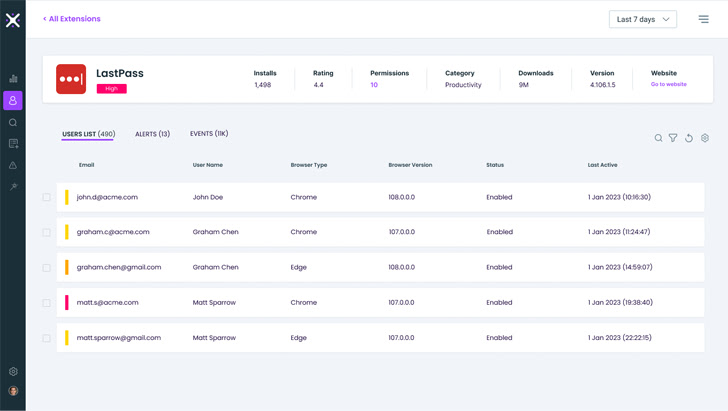

Công cụ của LayerX được phân phối dưới dạng tiện ích mở rộng dành cho doanh nghiệp cho trình duyệt mà nhân viên của bạn đang sử dụng và do đó cung cấp khả năng hiển thị ngay lập tức vào tất cả các tiện ích mở rộng trình duyệt và hoạt động duyệt web của mọi người dùng. Điều này cho phép CISO đạt được những điều sau:

Ánh xạ sử dụng LastPass: Khả năng hiển thị từ đầu đến cuối trong tất cả các trình duyệt đã cài đặt tiện ích mở rộng LastPass, bất kể đó là một phần của chính sách công ty (loại A) hay được sử dụng cá nhân (loại B). Công cụ này ánh xạ tất cả các ứng dụng và đích web có thông tin xác thực được lưu trữ trong LastPass. Cần lưu ý rằng các thách thức về khả năng hiển thị đối với các tổ chức loại B nghiêm trọng hơn nhiều so với loại A và không thể giải quyết bằng bất kỳ giải pháp nào ngoại trừ công cụ của LayerX.

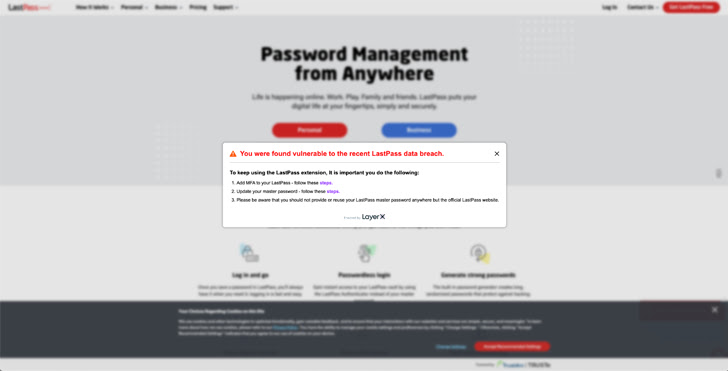

Xác định người dùng gặp rủi ro: Tận dụng kiến thức này, các nhóm bảo mật có thể thông báo cho những người dùng dễ bị tổn thương và yêu cầu họ triển khai MFA trên tài khoản của họ. Họ cũng có thể triển khai quy trình đặt lại Mật khẩu chính chuyên dụng để loại bỏ khả năng của đối thủ tận dụng Mật khẩu chính bị xâm phạm để truy cập độc hại.

Để có quyền truy cập vào công cụ miễn phí, hãy điền vào biểu mẫu này.