Danh tính của tác nhân đe dọa thứ hai đằng sau gà vàng Công ty an ninh mạng eSentire cho biết phần mềm độc hại đã được phát hiện nhờ một sai lầm bảo mật nghiêm trọng trong hoạt động.

Cá nhân được đề cập, sống ở Bucharest, Romania, đã được đặt mật danh là Jack. Anh ta là một trong hai tên tội phạm điều hành tài khoản trên diễn đàn Exploit.in bằng tiếng Nga với tên “badbullzvenom”, người còn lại là “Chuck from Montreal.”

eSentire mô tả Jack là kẻ chủ mưu thực sự đằng sau Golden Chickens. Bằng chứng được công ty Canada khai quật cho thấy ông cũng được liệt kê là chủ sở hữu của một doanh nghiệp xuất nhập khẩu rau quả.

“Giống như ‘Chuck from Montreal', ‘Jack' sử dụng nhiều bí danh cho các diễn đàn ngầm, mạng xã hội và tài khoản Jabber, đồng thời anh ta cũng đã cố gắng ngụy trang rất kỹ lưỡng”, các nhà nghiên cứu của eSentire Joe Stewart và Keegan Keplinger cho biết.

“‘Jack' đã rất nỗ lực để làm xáo trộn phần mềm độc hại Golden Chickens, cố gắng làm cho hầu hết mọi người không thể phát hiện ra nó. [antivirus] các công ty và nghiêm ngặt chỉ cho phép một số lượng nhỏ khách hàng mua quyền truy cập vào Golden Chickens MaaS.”

Golden Chickens (hay còn gọi là More_eggs) là một bộ phần mềm độc hại được sử dụng bởi các tác nhân tội phạm mạng có động cơ tài chính như Cobalt Group và FIN6. Các tác nhân đe dọa đằng sau phần mềm độc hại, còn được gọi là Nhện độc, hoạt động theo mô hình phần mềm độc hại dưới dạng dịch vụ (MaaS).

Phần mềm độc hại JavaScript được phân phối thông qua các chiến dịch lừa đảo và đi kèm với một số thành phần để thu thập thông tin tài chính, thực hiện chuyển động ngang và thậm chí thả một plugin ransomware cho PureLocker có tên là TerraCrypt.

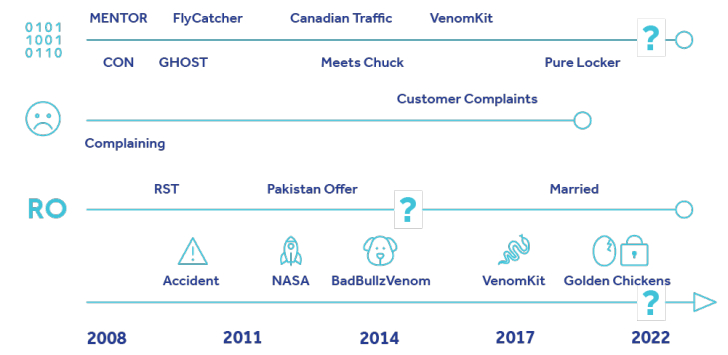

Các hoạt động trực tuyến của Jack, theo eSentire, bắt đầu từ năm 2008, khi anh ta mới 15 tuổi và đăng ký nhiều diễn đàn tội phạm mạng với tư cách là thành viên mới. Tất cả các bí danh của anh ấy đang được theo dõi chung là LUCKY.

Cuộc điều tra, bằng cách tập hợp dấu vết kỹ thuật số của anh ấy, theo dõi quá trình phát triển của Jack từ một thiếu niên quan tâm đến việc xây dựng các chương trình độc hại thành một hacker lâu năm tham gia phát triển các phần mềm đánh cắp mật khẩu, crypters và More_eggs.

Một số công cụ phần mềm độc hại sớm nhất do Jack phát triển vào năm 2008 bao gồm Voyer, có khả năng thu thập tin nhắn tức thời Yahoo của người dùng và một kẻ đánh cắp thông tin có tên là FlyCatcher có thể ghi lại các lần gõ phím.

Một năm sau, Jack đã phát hành một trình đánh cắp mật khẩu mới có tên là CON được thiết kế để hút thông tin xác thực từ các trình duyệt web, ứng dụng VPN và FTP khác nhau cũng như các ứng dụng nhắn tin hiện không còn tồn tại như MSN Messenger và Yahoo! Tin nhắn.

Jack, vào cuối năm đó, bắt đầu quảng cáo một loại tiền điện tử có tên là GHOST để giúp các tác nhân khác mã hóa và làm xáo trộn phần mềm độc hại với mục tiêu trốn tránh bị phát hiện. Người ta tin rằng cái chết bất ngờ của cha anh trong một tai nạn xe hơi đã khiến anh phải tạm dừng phát triển công cụ này vào năm 2010.

Nhanh chóng chuyển sang năm 2012, Jack bắt đầu nổi tiếng trong cộng đồng tội phạm mạng với tư cách là một kẻ lừa đảo vì đã không cung cấp hỗ trợ đầy đủ cho khách hàng mua sản phẩm từ anh ta.

Anh ấy cũng trích dẫn “những vấn đề lớn trong cuộc sống” trong một bài đăng trên diễn đàn vào ngày 27 tháng 4 năm 2012, nói rằng anh ấy đang dự tính chuyển đến Pakistan để làm việc cho chính phủ với tư cách là một chuyên gia bảo mật và một trong số những khách hàng sử dụng tiền điện tử của anh ấy “làm việc tại pakistan guv” [read government].

Không rõ liệu Jack có đến Pakistan ngay lập tức hay không, nhưng eSentire cho biết họ đã phát hiện ra sự trùng lặp về mặt chiến thuật giữa một chiến dịch năm 2019 do một tác nhân đe dọa người Pakistan có tên là sidecopy thực hiện và phần mềm độc hại VenomLNK của Jack, có chức năng như véc tơ truy cập ban đầu cho cửa hậu More_eggs.

Jack bị nghi ngờ đã qua lại với “Chuck from Montreal” vào khoảng thời gian từ cuối năm 2012 đến ngày 4 tháng 10 năm 2013, ngày mà một tin nhắn được đăng từ tài khoản badbullz của Chuck trên diễn đàn Lampeduza có chứa thông tin liên hệ – một địa chỉ Jabber – được liên kết với LUCKY .

Người ta suy đoán rằng Jack đã môi giới một thỏa thuận với Chuck cho phép anh ta đăng bài dưới bí danh của Chuck là “badbullz” và “badbullzvenom” trên các diễn đàn ngầm khác nhau như một cách để che giấu tai tiếng của mình với tư cách là một kẻ lừa đảo.

Giả thuyết này càng được tin tưởng bởi thực tế là một trong những công cụ mới của LUCKY, bộ công cụ để xây dựng macro có tên là MULTIPLIER, đã được phát hành vào năm 2015 thông qua tài khoản badbullzvenom, trong khi kẻ đe dọa đằng sau tài khoản LUCKY đã ngừng đăng thông qua tài khoản đó.

Nhà nghiên cứu giải thích: “Bằng cách sử dụng các tài khoản badbullzvenom và badbullz mà các thành viên diễn đàn không hề hay biết, về cơ bản, anh ta đang bắt đầu với một phương tiện rõ ràng và anh ta có thể tiếp tục xây dựng uy tín của mình dưới bí danh tài khoản: badbullz và badbullzvenom”.

Sau đó vào năm 2017, badbullzvenom (hay còn gọi là LUCKY) đã phát hành một công cụ riêng có tên là VenomKit, từ đó đã phát triển thành Golden Chickens MaaS. Khả năng tránh bị phát hiện của phần mềm độc hại cũng thu hút sự chú ý của Cobalt Group, một nhóm tội phạm mạng có trụ sở tại Nga đã tận dụng nó để triển khai Cobalt Strike trong các cuộc tấn công nhằm vào các tổ chức tài chính.

Hai năm sau, một tác nhân đe dọa có động cơ tài chính khác có nhãn FIN6 (còn gọi là ITG08 hoặc Skeleton Spider) đã được quan sát thấy khi sử dụng dịch vụ Golden Chickens để neo các cuộc xâm nhập của nó nhắm vào các máy bán hàng (POS) được sử dụng bởi các nhà bán lẻ ở Châu Âu và Hoa Kỳ

Công ty an ninh mạng cho biết họ cũng đã tìm thấy danh tính của vợ, mẹ và hai chị gái của anh ta. Anh ta và vợ được cho là sống ở một khu cao cấp của Bucharest, với các tài khoản mạng xã hội của vợ anh ta ghi lại các chuyến đi của họ đến các thành phố như London, Paris và Milan. Các bức ảnh còn cho thấy họ mặc quần áo và phụ kiện hàng hiệu.

Các nhà nghiên cứu cho biết: “Kẻ đe dọa có bí danh LUCKY và cũng là kẻ chia sẻ tài khoản badbullz và badbullzvenom với tội phạm mạng ‘Chuck' có trụ sở tại Montreal, đã mắc sai lầm chết người khi sử dụng tài khoản Jabber.

.png)