Ngày 16 tháng 2 năm 2023Ravie LakshmananTấn công mạng / Ransomware

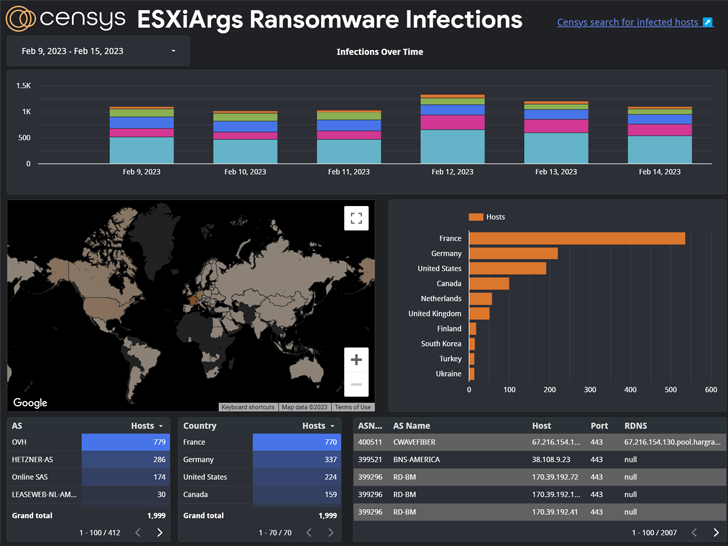

Hơn 500 máy chủ mới bị xâm nhập hàng loạt bởi chủng ransomware ESXiArgs, hầu hết trong số đó nằm ở Pháp, Đức, Hà Lan, Anh và Ukraine.

Phát hiện này đến từ công ty quản lý bề mặt tấn công Censys, công ty đã phát hiện ra “hai máy chủ có ghi chú đòi tiền chuộc giống nhau đến mức đáng kinh ngạc có từ giữa tháng 10 năm 2022, ngay sau khi các phiên bản ESXi 6.5 và 6.7 hết hạn sử dụng.”

Đợt lây nhiễm đầu tiên bắt đầu từ ngày 12 tháng 10 năm 2022, sớm hơn nhiều so với thời điểm chiến dịch bắt đầu thu hút sự chú ý vào đầu tháng 2 năm 2023. Sau đó, vào ngày 31 tháng 1 năm 2023, các ghi chú về tiền chuộc trên hai máy chủ được cho là đã được cập nhật với phiên bản sửa đổi phù hợp với phiên bản được sử dụng trong làn sóng hiện tại.

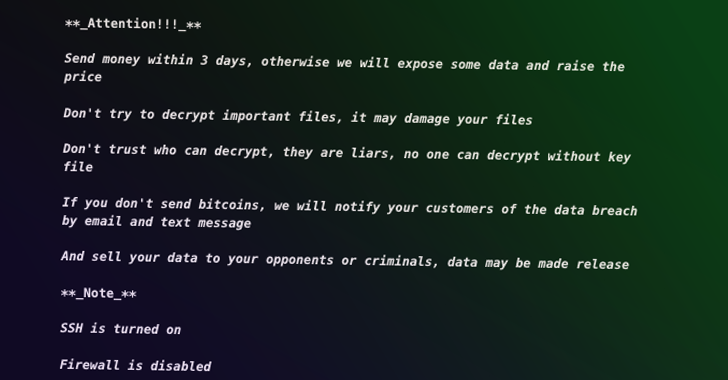

Một số khác biệt quan trọng giữa hai ghi chú tiền chuộc bao gồm việc sử dụng URL củ hành thay vì ID trò chuyện Tox, địa chỉ Proton Mail ở cuối ghi chú và yêu cầu tiền chuộc thấp hơn (1,05 Bitcoin so với 2,09 Bitcoin).

Các nhà nghiên cứu Mark Ellzey và Emily Austin cho biết: “Mỗi biến thể của ghi chú đòi tiền chuộc từ tháng 10 năm 2022 đến tháng 2 năm 2023 đều có cách diễn đạt rất giống với ghi chú của một biến thể ransomware trước đó, Cheerscrypt, đã nổi tiếng vào đầu năm 2022”.

Điều đáng chú ý là ESXiArgs bị nghi ngờ dựa trên mã ransomware Babuk bị rò rỉ, mã này cũng sinh ra các biến thể khác như Cheerscrypt và PrideLocker vào năm ngoái.

Sự phát triển diễn ra chưa đầy một tuần sau khi các tác nhân đe dọa quay trở lại với một biến thể mới điều chỉnh phương thức mã hóa và ghi chú đòi tiền chuộc sau khi phát hành bộ giải mã để giúp khôi phục các hệ thống bị nhiễm.

Kể từ đó, Cơ quan An ninh Cơ sở hạ tầng và An ninh mạng Hoa Kỳ (CISA) đã tuyên bố rằng những kẻ tấn công “có khả năng nhắm mục tiêu vào các máy chủ ESXi đã hết tuổi thọ hoặc các máy chủ ESXi không áp dụng các bản vá phần mềm ESXi có sẵn.”

Martin Zugec của Bitdefender cho biết: “Lỗ hổng trong VMware ESXi là một lời nhắc nhở rõ ràng về tầm quan trọng của việc cập nhật các hệ thống với các bản vá bảo mật mới nhất đồng thời sử dụng biện pháp phòng thủ chu vi mạnh mẽ”.

“Những kẻ tấn công không cần phải lùng sục các khai thác mới hoặc các kỹ thuật mới khi chúng biết rằng nhiều tổ chức dễ bị tấn công bởi các khai thác cũ hơn, một phần là do thiếu quản lý bản vá và quản lý rủi ro thích hợp.”

Mức tăng đột biến cũng trùng với mức tăng 87% so với cùng kỳ năm ngoái trong các cuộc tấn công ransomware nhắm vào các tổ chức công nghiệp vào năm 2022, với 437 trong số 605 cuộc tấn công tấn công vào lĩnh vực sản xuất, theo một báo cáo mới từ Dragos, một phần được thúc đẩy bởi sự phát triển liên tục của ransomware- mô hình như một dịch vụ (RaaS).

Dữ liệu do công ty bảo mật công nghiệp thu thập cho thấy 189 cuộc tấn công ransomware đã được báo cáo chỉ trong quý cuối cùng của năm 2022. Các ngành dọc được nhắm mục tiêu hàng đầu bao gồm sản xuất (143), thực phẩm và đồ uống (15), năng lượng (14), dược phẩm (9), dầu khí (4) và khai thác mỏ (1).