Một phân tích về các cuộc trò chuyện bị rò rỉ từ nhóm ransomware Conti khét tiếng vào đầu năm nay đã tiết lộ rằng nhóm này đã làm việc trên một tập hợp các kỹ thuật tấn công phần sụn có thể cung cấp một đường dẫn để truy cập mã đặc quyền trên các thiết bị bị xâm nhập.

Công ty bảo mật phần cứng và phần mềm Eclypsium cho biết trong một báo cáo được chia sẻ với The Hacker News: “Kiểm soát phần sụn mang lại cho những kẻ tấn công quyền lực gần như vô song cả trực tiếp gây ra thiệt hại và thực hiện các mục tiêu chiến lược lâu dài khác”, công ty bảo mật phần cứng và phần mềm Eclypsium cho biết trong một báo cáo được chia sẻ với The Hacker News.

“Mức độ truy cập như vậy sẽ cho phép kẻ thù gây ra thiệt hại không thể khắc phục được đối với hệ thống hoặc thiết lập tính bền bỉ liên tục hầu như không thể nhìn thấy đối với hệ điều hành.”

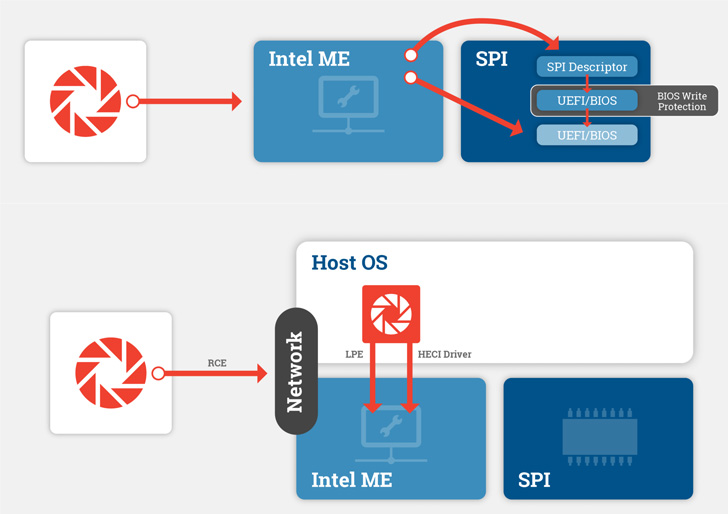

Cụ thể, điều này bao gồm các cuộc tấn công nhằm vào các bộ vi điều khiển nhúng như Intel Management Engine (ME), một thành phần đặc quyền nằm trong chipset bộ xử lý của công ty và có thể hoàn toàn vượt qua hệ điều hành.

Các cuộc trò chuyện giữa các thành viên Conti, bị rò rỉ sau khi nhóm cam kết hỗ trợ Nga trong cuộc xâm lược Ukraine sau này, đã làm sáng tỏ nỗ lực của tổ chức nhằm khai thác các lỗ hổng liên quan đến phần mềm ME và bảo vệ ghi BIOS.

Điều này dẫn đến việc tìm thấy các lệnh không có tài liệu và lỗ hổng trong giao diện ME, đạt được việc thực thi mã trong ME để truy cập và viết lại bộ nhớ flash SPI, đồng thời loại bỏ các bộ phận cấy ghép ở Chế độ quản lý hệ thống (SMM), có thể được tận dụng để thậm chí sửa đổi hạt nhân.

Cuối cùng, nghiên cứu đã thể hiện dưới dạng mã bằng chứng khái niệm (PoC) vào tháng 6 năm 2021 có thể đạt được thực thi mã SMM bằng cách giành quyền kiểm soát ME sau khi có được quyền truy cập ban đầu vào máy chủ bằng các vectơ truyền thống như lừa đảo, phần mềm độc hại, hoặc một thỏa hiệp chuỗi cung ứng, các cuộc trò chuyện bị rò rỉ cho thấy.

Các nhà nghiên cứu cho biết: “Bằng cách chuyển trọng tâm sang Intel ME cũng như nhắm mục tiêu các thiết bị mà BIOS được bảo vệ chống ghi, những kẻ tấn công có thể dễ dàng tìm thấy các thiết bị mục tiêu khả dụng hơn nhiều.

Đó không phải là tất cả. Quyền kiểm soát phần sụn cũng có thể bị lợi dụng để đạt được sự bền bỉ lâu dài, trốn tránh các giải pháp bảo mật và gây ra thiệt hại hệ thống không thể khắc phục, cho phép kẻ đe dọa thực hiện các cuộc tấn công hủy diệt như đã chứng kiến trong chiến tranh Nga-Ukraine.

Các nhà nghiên cứu cho biết: “Các vụ rò rỉ Conti cho thấy một sự thay đổi chiến lược khiến các cuộc tấn công phần sụn thậm chí còn tránh xa con mắt tò mò của các công cụ bảo mật truyền thống”.

“Việc chuyển sang phần mềm ME mang lại cho những kẻ tấn công một nhóm lớn hơn nhiều nạn nhân tiềm năng để tấn công và một con đường mới để tiếp cận mã đặc quyền nhất và các chế độ thực thi có sẵn trên các hệ thống hiện đại.”

.