Ngày 06 tháng 7 năm 2023Ravie Lakshmanan Bảo mật đám mây / Hack máy chủ

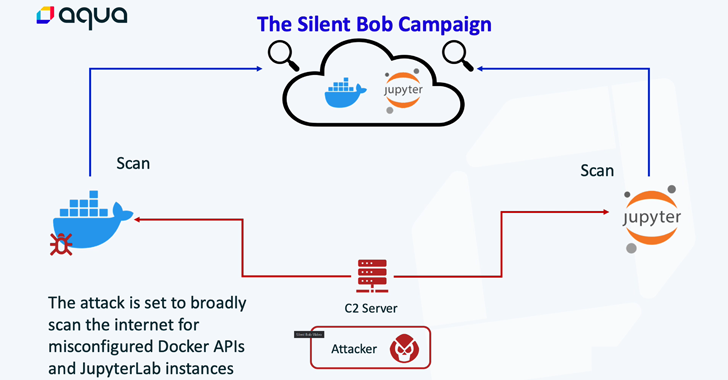

Các nhà nghiên cứu an ninh mạng đã phát hiện ra một cơ sở hạ tầng tấn công đang được sử dụng như một phần của “chiến dịch tiềm năng lớn” chống lại các môi trường dựa trên đám mây.

“Cơ sở hạ tầng này đang trong giai đoạn thử nghiệm và triển khai ban đầu, và chủ yếu phù hợp với sâu đám mây hung hăng, được thiết kế để triển khai trên các API JupyterLab và docker bị lộ nhằm triển khai phần mềm độc hại Tsunami, chiếm đoạt thông tin đăng nhập đám mây, chiếm đoạt tài nguyên và lây nhiễm thêm vào sâu,” công ty bảo mật đám mây Aqua cho biết.

Các hoạt động, mệnh danh im lặng liên quan đến miền AnonDNS do kẻ tấn công thiết lập, được cho là có liên kết với nhóm khai thác tiền điện tử khét tiếng được theo dõi là TeamTNT, trích dẫn sự trùng lặp về chiến thuật, kỹ thuật và quy trình (TTP). Tuy nhiên, không loại trừ khả năng có sự tham gia của một “người bắt chước nâng cao”.

Cuộc điều tra của Aqua đã được thúc đẩy sau một cuộc tấn công nhắm vào honeypot của họ vào đầu tháng 6 năm 2023, dẫn đến việc phát hiện ra bốn hình ảnh vùng chứa độc hại được thiết kế để phát hiện các phiên bản Docker và Jupyter Lab bị lộ, đồng thời triển khai một công cụ khai thác tiền điện tử cũng như cửa hậu Tsunami.

Kỳ tích này đạt được nhờ một tập lệnh shell được lập trình để khởi chạy khi vùng chứa khởi động và được sử dụng để triển khai trình quét ZGrab dựa trên Go nhằm định vị các máy chủ bị định cấu hình sai. Docker kể từ đó đã gỡ bỏ các hình ảnh từ cơ quan đăng ký công khai. Danh sách các hình ảnh dưới đây –

shanidmk/jltest2 (44 lần kéo) shanidmk/jltest (8 lần kéo) shanidmk/sysapp (11 lần kéo) shanidmk/blob (29 lần kéo)

shanidmk/sysapp, bên cạnh việc thực thi một công cụ khai thác tiền điện tử trên máy chủ bị nhiễm, được định cấu hình để tải xuống và chạy các tệp nhị phân bổ sung, mà Aqua cho biết có thể là công cụ khai thác tiền điện tử dự phòng hoặc phần mềm độc hại Tsunami.

HỘI THẢO TRỰC TUYẾN SẮP TỚI

🔐 Quản lý quyền truy cập đặc quyền: Tìm hiểu cách chinh phục những thách thức chính

Khám phá các cách tiếp cận khác nhau để chinh phục các thử thách Quản lý tài khoản đặc quyền (PAM) và tăng cấp cho chiến lược bảo mật truy cập đặc quyền của bạn.

Đặt chỗ của bạn

Ngoài ra, vùng chứa còn tải xuống một tệp có tên “aws.sh.txt”, một tập lệnh có khả năng được thiết kế để quét môi trường một cách có hệ thống để tìm các khóa AWS nhằm phục vụ cho quá trình trích xuất sau này.

Aqua cho biết họ đã tìm thấy 51 máy chủ có các phiên bản JupyterLab bị lộ trong tự nhiên, tất cả đều đã bị các tác nhân đe dọa khai thác tích cực hoặc có dấu hiệu khai thác. Điều này bao gồm một “cuộc tấn công thủ công trực tiếp vào một trong những máy chủ sử dụng masscan để quét các API Docker bị lộ.”

“Ban đầu, kẻ tấn công xác định một máy chủ bị định cấu hình sai (Docker API hoặc JupyterLab) và triển khai một thùng chứa hoặc tương tác với Giao diện dòng lệnh (CLI) để quét và xác định các nạn nhân khác”, các nhà nghiên cứu bảo mật Ofek Itach và Assaf Morag cho biết.

“Quá trình này được thiết kế để phát tán phần mềm độc hại đến số lượng máy chủ ngày càng tăng. Tải trọng thứ cấp của cuộc tấn công này bao gồm một công cụ khai thác tiền điện tử và một cửa hậu, phần sau sử dụng phần mềm độc hại Tsunami làm vũ khí được lựa chọn.”