Ngày 14 tháng 7 năm 2023THNCMối đe dọa không gian mạng / Bảo mật đám mây

Một kẻ độc hại đã được liên kết với một chiến dịch đánh cắp thông tin xác thực trên đám mây vào tháng 6 năm 2023, chiến dịch này tập trung vào các dịch vụ Azure và google Cloud Platform (GCP), đánh dấu sự mở rộng của kẻ thù trong việc nhắm mục tiêu ra ngoài Amazon Web Services (AWS).

Những phát hiện đến từ SentinelOne và Permiso, cho biết “các chiến dịch chia sẻ sự tương đồng với các công cụ được quy cho nhóm khai thác tiền điện tử TeamTNT khét tiếng”, mặc dù họ nhấn mạnh rằng “việc quy kết vẫn còn nhiều thách thức với các công cụ dựa trên tập lệnh.”

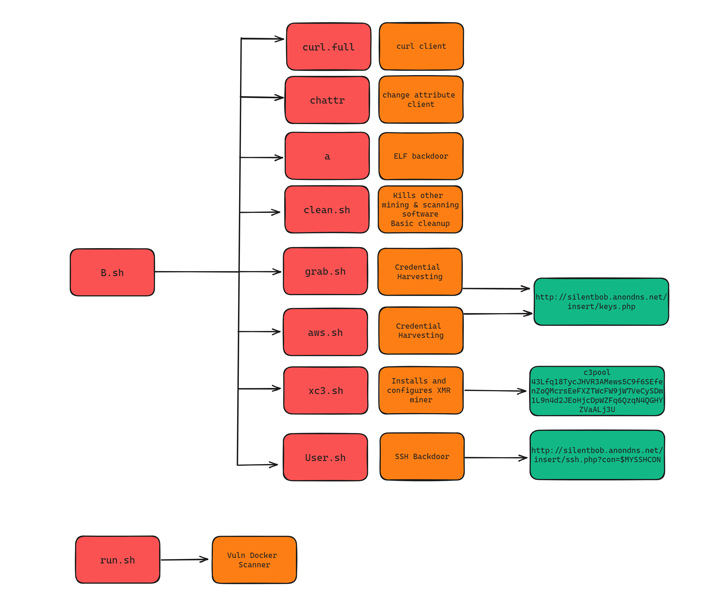

Chúng cũng trùng lặp với một chiến dịch TeamTNT đang diễn ra được Aqua tiết lộ có tên là Silentbob. Chiến dịch này tận dụng các dịch vụ đám mây bị định cấu hình sai để loại bỏ phần mềm độc hại như một phần của nỗ lực thử nghiệm, đồng thời liên kết các cuộc tấn công SCARLETEEL với tác nhân đe dọa, viện dẫn những điểm chung về cơ sở hạ tầng.

“TeamTNT đang quét thông tin đăng nhập trên nhiều môi trường đám mây, bao gồm AWS, Azure và GCP,” Aqua lưu ý.

Các cuộc tấn công, trong đó chọn ra các phiên bản Docker giao diện công khai để triển khai mô-đun lan truyền giống như sâu máy tính, là sự tiếp nối của một nhóm xâm nhập đã nhắm mục tiêu trước đó là Máy tính xách tay Jupyter vào tháng 12 năm 2022.

Có tới tám phiên bản gia tăng của tập lệnh thu thập thông tin xác thực đã được phát hiện trong khoảng thời gian từ ngày 15 tháng 6 năm 2023 đến ngày 11 tháng 7 năm 2023, cho thấy một chiến dịch đang phát triển tích cực.

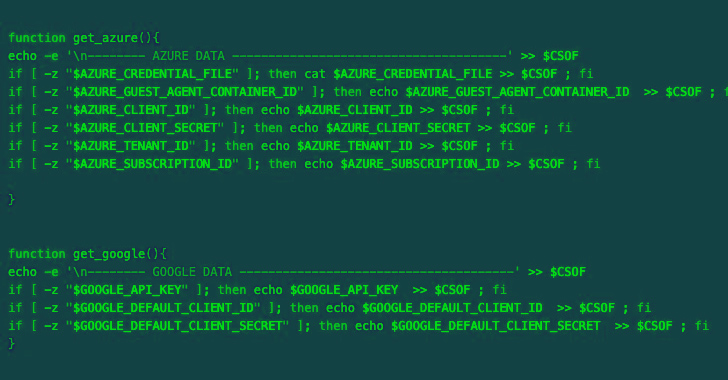

Các phiên bản mới hơn của phần mềm độc hại được thiết kế để thu thập thông tin xác thực từ AWS, Azure, Google Cloud Platform, Censys, Docker, Filezilla, Git, Grafana, Kubernetes, Linux, Ngrok, PostgreSQL, Redis, S3QL và SMB. Thông tin đăng nhập đã thu thập sau đó được chuyển đến một máy chủ từ xa dưới sự kiểm soát của tác nhân đe dọa.

HỘI THẢO TRỰC TUYẾN SẮP TỚI

Lá chắn chống lại các mối đe dọa nội bộ: Quản lý tư thế bảo mật SaaS Master

Lo lắng về các mối đe dọa nội bộ? Chúng tôi đã có bạn bảo hiểm! Tham gia hội thảo trực tuyến này để khám phá các chiến lược thực tế và bí mật của bảo mật chủ động với Quản lý tư thế bảo mật SaaS.

tham gia ngay hôm nay

SentinelOne cho biết logic thu thập thông tin đăng nhập và các tệp được nhắm mục tiêu có những điểm tương đồng với chiến dịch nhắm mục tiêu Kubelet do TeamTNT thực hiện vào tháng 9 năm 2022.

Bên cạnh phần mềm độc hại tập lệnh shell, tác nhân đe dọa cũng đã được quan sát thấy đang phân phối tệp nhị phân ELF dựa trên Golang hoạt động như một máy quét để truyền phần mềm độc hại đến các mục tiêu dễ bị tấn công. Hệ nhị phân tiếp tục loại bỏ tiện ích quét mạng Golang có tên là Zgrab.

Các nhà nghiên cứu bảo mật Alex Delamotte, Ian Ahl và Daniel Bohannon cho biết: “Chiến dịch này thể hiện sự phát triển của một diễn viên đám mây dày dạn kinh nghiệm với sự quen thuộc trên nhiều công nghệ. “Sự chú ý tỉ mỉ đến từng chi tiết cho thấy rõ ràng diễn viên đã trải qua rất nhiều lần thử và sai.”

“Tác nhân này đang tích cực điều chỉnh và cải thiện các công cụ của họ. Dựa trên các điều chỉnh quan sát được trong vài tuần qua, tác nhân này có thể đang chuẩn bị cho các chiến dịch quy mô lớn hơn.”