Ngày 16 tháng 6 năm 2023Ravie Lakshmanan Bảo mật điểm cuối / An ninh mạng

Diễn viên đe dọa được gọi là ChamelGang đã được quan sát bằng cách sử dụng một bộ cấy ghép không có giấy tờ trước đây vào các hệ thống Linux mở cửa sau, đánh dấu sự mở rộng mới về khả năng của tác nhân đe dọa.

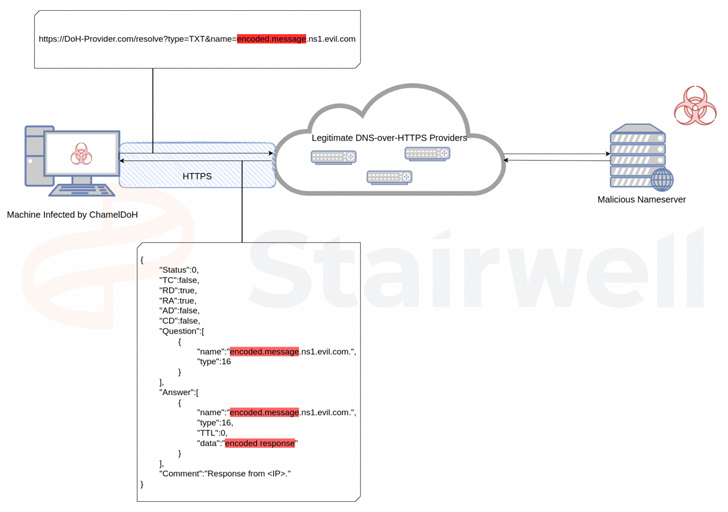

Phần mềm độc hại, được đặt tên là ChamelDoH bởi Stairwell, là một công cụ dựa trên C++ để giao tiếp thông qua đường hầm dns-over-HTTPS (DoH).

ChamelGang lần đầu tiên bị công ty an ninh mạng của Nga công bố vào tháng 9 năm 2021, mô tả chi tiết các cuộc tấn công của nó vào các ngành sản xuất nhiên liệu, năng lượng và hàng không ở Nga, Mỹ, Ấn Độ, Nepal, Đài Loan và Nhật Bản.

Các chuỗi tấn công do tác nhân thực hiện đã tận dụng các lỗ hổng trong máy chủ Microsoft Exchange và Ứng dụng Red Hat JBoss Enterprise để giành quyền truy cập ban đầu và thực hiện các cuộc tấn công đánh cắp dữ liệu bằng cách sử dụng một cửa hậu thụ động có tên là DoorMe.

“Đây là một mô-đun IIS gốc được đăng ký dưới dạng bộ lọc mà qua đó các yêu cầu và phản hồi HTTP được xử lý,” Positive Technologies cho biết vào thời điểm đó. “Nguyên tắc hoạt động của nó rất bất thường: cửa sau chỉ xử lý những yêu cầu trong đó thông số cookie chính xác được đặt.”

Về phần mình, cửa hậu Linux do Stairwell phát hiện được thiết kế để nắm bắt thông tin hệ thống và có khả năng thực hiện các hoạt động truy cập từ xa như tải tệp lên, tải xuống, xóa và thực thi lệnh trình bao.

Điều làm cho ChamelDoH trở nên độc đáo là phương thức giao tiếp mới của nó sử dụng DoH, được sử dụng để thực hiện phân giải Hệ thống tên miền (DNS) thông qua giao thức HTTPS, để gửi các yêu cầu DNS TXT đến một máy chủ định danh lừa đảo.

“Do các nhà cung cấp DoH này thường sử dụng máy chủ DNS [i.e., Cloudflare and Google] đối với lưu lượng truy cập hợp pháp, chúng không thể dễ dàng bị chặn trên toàn doanh nghiệp,” Daniel Mayer, nhà nghiên cứu của Stairwell cho biết.

Việc sử dụng DoH cho lệnh và kiểm soát (C2) cũng mang lại lợi ích bổ sung cho tác nhân đe dọa ở chỗ các yêu cầu không thể bị chặn bằng phương pháp tấn công đối thủ ở giữa (AitM) do sử dụng HTTPS giao thức.

HỘI THẢO TRỰC TUYẾN SẮP TỚI

🔐 Làm chủ bảo mật API: Hiểu bề mặt tấn công thực sự của bạn

Khám phá các lỗ hổng chưa được khai thác trong hệ sinh thái API của bạn và chủ động thực hiện các bước hướng tới bảo mật bọc thép. Tham gia hội thảo trên web sâu sắc của chúng tôi!

tham gia phiên

Điều này cũng có nghĩa là các giải pháp bảo mật không thể xác định và cấm các yêu cầu DoH độc hại cũng như cắt đứt liên lạc, do đó chuyển nó thành một kênh được mã hóa giữa máy chủ bị xâm nhập và máy chủ C2.

“Kết quả của chiến thuật này giống với C2 thông qua giao diện miền, trong đó lưu lượng truy cập được gửi đến một dịch vụ hợp pháp được lưu trữ trên CDN, nhưng được chuyển hướng đến máy chủ C2 thông qua tiêu đề Máy chủ của yêu cầu – cả việc phát hiện và ngăn chặn đều khó khăn,” Mayer giải thích.

Công ty an ninh mạng có trụ sở tại California cho biết họ đã phát hiện tổng cộng 10 mẫu ChamelDoH trên VirusTotal, một trong số đó đã được tải lên trở lại vào ngày 14 tháng 12 năm 2022.

Những phát hiện mới nhất cho thấy “nhóm cũng đã dành thời gian và nỗ lực đáng kể để nghiên cứu và phát triển một bộ công cụ mạnh mẽ không kém cho các cuộc xâm nhập Linux,” Mayer nói.