Ngày 15 tháng 7 năm 2023THNCyber Attack / Enterprise Security

Microsoft hôm thứ Sáu cho biết một lỗi xác thực trong mã nguồn đã cho phép mã thông báo Azure Active Directory (Azure AD) bị giả mạo bởi một tác nhân độc hại có tên là Storm-0558 bằng cách sử dụng khóa ký của người tiêu dùng tài khoản Microsoft (MSA) để vi phạm hơn hai chục tổ chức.

“Storm-0558 đã có được khóa ký của người tiêu dùng MSA không hoạt động và sử dụng nó để giả mạo mã thông báo xác thực cho doanh nghiệp Azure AD và người tiêu dùng MSA để truy cập OWA và Outlook.com,” gã khổng lồ công nghệ cho biết trong một phân tích sâu hơn về chiến dịch. “Phương pháp mà diễn viên có được chìa khóa là một vấn đề đang được điều tra.”

“Mặc dù khóa này chỉ dành cho tài khoản MSA, nhưng sự cố xác thực đã cho phép khóa này được tin cậy để ký mã thông báo Azure AD. Sự cố này đã được khắc phục.”

Hiện vẫn chưa rõ liệu vấn đề xác thực mã thông báo có bị khai thác dưới dạng “lỗ hổng zero-day” hay Microsoft đã biết về vấn đề này trước khi nó bị lạm dụng trong tự nhiên hay không.

Các cuộc tấn công đã chọn ra khoảng 25 tổ chức, bao gồm các tổ chức chính phủ và tài khoản người tiêu dùng có liên quan, để giành quyền truy cập email trái phép và lấy cắp dữ liệu hộp thư. Không có môi trường khác được cho là đã bị ảnh hưởng.

Công ty đã được thông báo về vụ việc sau khi Bộ Ngoại giao Hoa Kỳ phát hiện hoạt động email bất thường liên quan đến truy cập dữ liệu Exchange Online. Storm-0558 bị nghi ngờ là một tác nhân đe dọa có trụ sở tại Trung Quốc tiến hành các hoạt động mạng độc hại phù hợp với hoạt động gián điệp, mặc dù Trung Quốc đã bác bỏ các cáo buộc.

Các mục tiêu chính của nhóm tin tặc bao gồm các cơ quan quản lý ngoại giao, kinh tế và lập pháp của Hoa Kỳ và Châu Âu cũng như các cá nhân có liên quan đến các lợi ích địa chính trị của Đài Loan và Uyghur, cũng như các công ty truyền thông, tổ chức tư vấn và các nhà cung cấp dịch vụ và thiết bị viễn thông.

Nó được cho là đã hoạt động ít nhất từ tháng 8 năm 2021, dàn dựng các chiến dịch thu thập thông tin xác thực, lừa đảo và tấn công mã thông báo OAuth nhằm vào các tài khoản Microsoft để theo đuổi mục tiêu của nó.

“Storm-0558 hoạt động với trình độ kỹ thuật cao và bảo mật hoạt động”, Microsoft cho biết, mô tả nó là kỹ thuật lão luyện, có nguồn lực tốt và có hiểu biết sâu sắc về các ứng dụng và kỹ thuật xác thực khác nhau.

“Các tác nhân nhận thức sâu sắc về môi trường của mục tiêu, chính sách ghi nhật ký, yêu cầu xác thực, chính sách và thủ tục.”

Quyền truy cập ban đầu vào các mạng mục tiêu được thực hiện thông qua lừa đảo và khai thác các lỗ hổng bảo mật trong các ứng dụng công khai, dẫn đến việc triển khai vỏ web China Chopper để truy cập cửa sau và một công cụ có tên Cigril để tạo điều kiện đánh cắp thông tin xác thực.

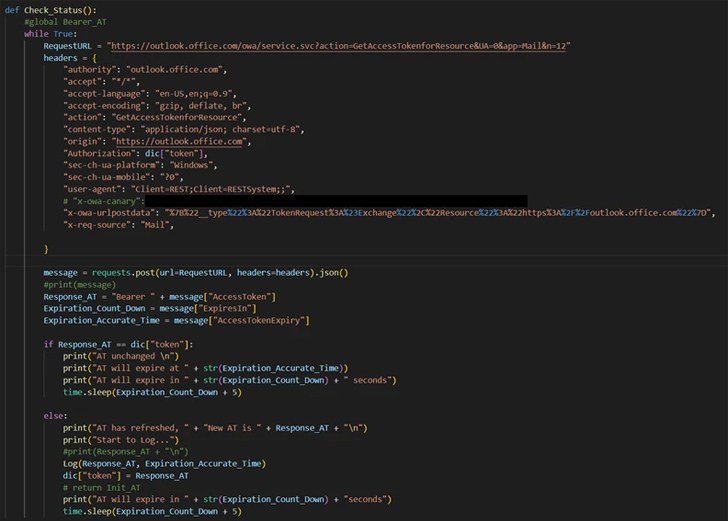

Storm-0558 cũng sử dụng các tập lệnh PowerShell và Python để trích xuất dữ liệu email như tệp đính kèm, thông tin thư mục và toàn bộ cuộc hội thoại bằng lệnh gọi API Outlook Web Access (OWA).

HỘI THẢO TRỰC TUYẾN SẮP TỚI

Lá chắn chống lại các mối đe dọa nội bộ: Quản lý tư thế bảo mật SaaS Master

Lo lắng về các mối đe dọa nội bộ? Chúng tôi đã có bạn bảo hiểm! Tham gia hội thảo trực tuyến này để khám phá các chiến lược thực tế và bí mật của bảo mật chủ động với Quản lý tư thế bảo mật SaaS.

tham gia ngay hôm nay

Microsoft cho biết kể từ khi phát hiện ra chiến dịch vào ngày 16 tháng 6 năm 2023, họ đã “xác định nguyên nhân gốc rễ, thiết lập theo dõi lâu dài chiến dịch, phá vỡ các hoạt động độc hại, củng cố môi trường, thông báo cho mọi khách hàng bị ảnh hưởng và phối hợp với nhiều tổ chức chính phủ.” Nó cũng lưu ý rằng nó đã giảm thiểu vấn đề “thay mặt khách hàng” có hiệu lực từ ngày 26 tháng 6 năm 2023.

Phạm vi chính xác của vi phạm vẫn chưa rõ ràng, nhưng đây là ví dụ mới nhất về một kẻ đe dọa có trụ sở tại Trung Quốc tiến hành các cuộc tấn công mạng nhằm tìm kiếm thông tin nhạy cảm và thực hiện một cuộc đảo chính tình báo lén lút mà không thu hút bất kỳ sự chú ý nào trong ít nhất một tháng trước khi bị phát hiện vào tháng 6 năm 2023.

Tiết lộ được đưa ra khi Microsoft đã phải đối mặt với những lời chỉ trích về việc xử lý vụ hack và kiểm soát các khả năng pháp y đằng sau các rào cản cấp phép bổ sung, do đó ngăn khách hàng truy cập nhật ký kiểm tra chi tiết có thể giúp phân tích vụ việc.

Thượng nghị sĩ Hoa Kỳ Ron Wyden được dẫn lời nói: “Tính phí người dùng cho các tính năng cao cấp cần thiết để không bị hack cũng giống như bán một chiếc ô tô và sau đó tính thêm tiền cho dây an toàn và túi khí”.

Diễn biến này cũng diễn ra khi Ủy ban Tình báo và An ninh của Quốc hội (ISC) của Vương quốc Anh công bố một Báo cáo chi tiết về Trung Quốc, chỉ ra “năng lực gián điệp mạng hiệu quả cao” và khả năng thâm nhập vào nhiều loại hệ thống CNTT của chính phủ nước ngoài và khu vực tư nhân.