Các nhà nghiên cứu an ninh mạng đã phát hiện ra các mẫu phần mềm độc hại mới có tên RapperBot đang được sử dụng để xây dựng mạng botnet có khả năng khởi chạy các cuộc tấn công Từ chối dịch vụ phân tán (DDoS) nhằm vào các máy chủ trò chơi.

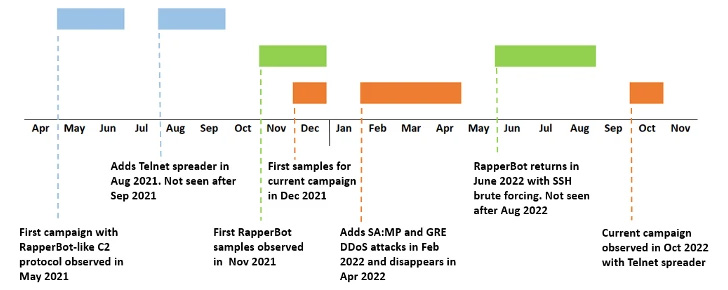

“Trên thực tế, hóa ra chiến dịch này ít giống RapperBot hơn là một chiến dịch cũ hơn xuất hiện vào tháng 2 và sau đó biến mất một cách bí ẩn vào giữa tháng 4”, các nhà nghiên cứu của Fortinet FortiGuard Labs, Joie Salvio và Roy Tay cho biết trong một báo cáo hôm thứ Ba.

RapperBot, lần đầu tiên được công ty bảo mật mạng ghi lại vào tháng 8 năm 2022, được biết đến là máy chủ SSH độc quyền được định cấu hình để chấp nhận xác thực mật khẩu.

Phần mềm độc hại mới ra đời được lấy cảm hứng rất nhiều từ botnet Mirai, có mã nguồn bị rò rỉ vào tháng 10 năm 2016, dẫn đến sự gia tăng của một số biến thể.

Điều đáng chú ý về phiên bản cập nhật của RapperBot là khả năng thực hiện Telnet brute-force, ngoài việc hỗ trợ các cuộc tấn công DoS bằng cách sử dụng giao thức đường hầm Generic Routing Encapsulation (GRE).

Các nhà nghiên cứu cho biết: “Mã brute-forcing Telnet được thiết kế chủ yếu để tự lan truyền và giống với botnet Mirai Satori cũ”.

Danh sách thông tin xác thực văn bản gốc được mã hóa cứng này, là thông tin xác thực mặc định được liên kết với thiết bị iot, được nhúng vào tệp nhị phân thay vì truy xuất nó từ máy chủ chỉ huy và kiểm soát (C2), một hành vi được quan sát thấy trong các tạo phẩm được phát hiện sau tháng 7 2022.

Sau khi đột nhập thành công, báo cáo thông tin đăng nhập được sử dụng trở lại máy chủ C2 và cài đặt tải trọng RapperBot trên thiết bị bị tấn công.

Fortinet cho biết phần mềm độc hại này được thiết kế để chỉ nhắm mục tiêu vào các thiết bị chạy trên kiến trúc ARM, MIPS, PowerPC, SH4 và SPARC, đồng thời tạm dừng cơ chế tự lan truyền của nó nếu chúng chạy trên chipset Intel.

Hơn nữa, chiến dịch tháng 10 năm 2022 đã được phát hiện có sự trùng lặp với các hoạt động khác liên quan đến phần mềm độc hại từ tháng 5 năm 2021, với mô-đun bộ phân phối Telnet xuất hiện lần đầu vào tháng 8 năm 2021, chỉ bị xóa trong các mẫu sau và được giới thiệu lại vào tháng trước .

“Dựa trên những điểm tương đồng không thể phủ nhận giữa chiến dịch mới này và chiến dịch RapperBot được báo cáo trước đó, rất có khả năng chúng đang được vận hành bởi một tác nhân đe dọa duy nhất hoặc bởi các tác nhân đe dọa khác có quyền truy cập vào mã nguồn cơ sở được chia sẻ riêng tư”, các nhà nghiên cứu kết luận.