Ngày 31 tháng 1 năm 2023Ravie LakshmananPhát hiện mối đe dọa / Phần mềm độc hại

Trình đóng gói dựa trên shellcode được đặt tên là LừaGate đã hoạt động thành công mà không thu hút thông báo trong hơn sáu năm, đồng thời cho phép các tác nhân đe dọa triển khai nhiều loại phần mềm độc hại như TrickBot, Emotet, AZORult, Agent Tesla, FormBook, Cerber, Maze và REvil trong những năm qua.

Arie Olshtein của Check Point Research cho biết: “TrickGate đã cố gắng ở dưới tầm ngắm trong nhiều năm vì nó có khả năng biến đổi – nó trải qua những thay đổi định kỳ”.

Được cung cấp dưới dạng dịch vụ cho các tác nhân đe dọa khác ít nhất là từ cuối năm 2016, TrickGate giúp che giấu các tải trọng đằng sau một lớp mã bao bọc nhằm cố gắng vượt qua các giải pháp bảo mật được cài đặt trên máy chủ. Các trình đóng gói cũng có thể hoạt động như những người giải mã bằng cách mã hóa phần mềm độc hại dưới dạng cơ chế che giấu.

“Các trình đóng gói có các tính năng khác nhau cho phép chúng phá vỡ các cơ chế phát hiện bằng cách xuất hiện dưới dạng các tệp lành tính, khó đảo ngược kỹ thuật hoặc kết hợp các kỹ thuật trốn hộp cát”, Proofpoint lưu ý vào tháng 12 năm 2020.

Nhưng các bản cập nhật thường xuyên cho dịch vụ đóng gói thương mại có nghĩa là TrickGate đã được theo dõi dưới nhiều tên khác nhau, chẳng hạn như trình tải mới, Loncom và crypter dựa trên NSIS kể từ năm 2019.

Dữ liệu đo từ xa do Check Point thu thập chỉ ra rằng các tác nhân đe dọa tận dụng TrickGate chủ yếu chọn ra lĩnh vực sản xuất và ở mức độ thấp hơn là giáo dục, y tế, chính phủ và tài chính.

Các họ phần mềm độc hại phổ biến nhất được sử dụng trong các cuộc tấn công trong hai tháng qua bao gồm FormBook, LokiBot, Agent Tesla, Remcos và Nanocore, với nồng độ đáng kể được báo cáo ở Đài Loan, Thổ Nhĩ Kỳ, Đức, Nga và Trung Quốc.

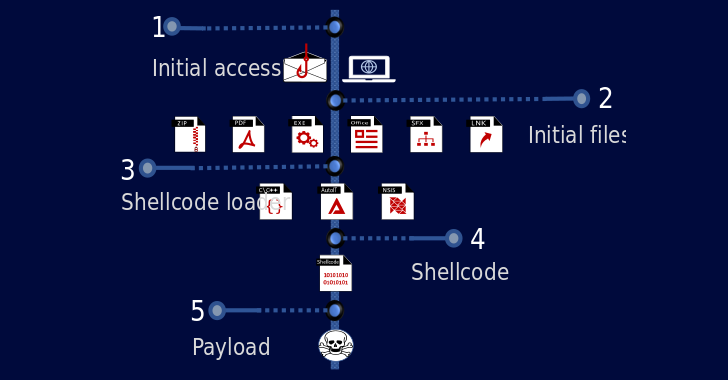

Chuỗi lây nhiễm liên quan đến việc gửi email lừa đảo có tệp đính kèm độc hại hoặc liên kết bẫy bẫy dẫn đến việc tải xuống trình tải shellcode chịu trách nhiệm giải mã và khởi chạy tải trọng thực tế vào bộ nhớ.

Phân tích shellcode của công ty an ninh mạng Israel cho thấy rằng nó “đã được cập nhật liên tục, nhưng các chức năng chính tồn tại trên tất cả các mẫu kể từ năm 2016.” Olshtein lưu ý “mô-đun injection là phần nhất quán nhất trong những năm qua và đã được quan sát thấy trong tất cả các shellcode của TrickGate.”