Ngày 09 tháng 5 năm 2023Ravie Lakshmanan Mối đe dọa dai dẳng nâng cao

Tác nhân đe dọa liên tục nâng cao (APT) được gọi là SideWinder đã bị cáo buộc triển khai một cửa hậu trong các cuộc tấn công nhằm vào các tổ chức chính phủ Pakistan như một phần của chiến dịch bắt đầu vào cuối tháng 11 năm 2022.

“Trong chiến dịch này, nhóm mối đe dọa liên tục (APT) nâng cao SideWinder đã sử dụng kỹ thuật đa hình dựa trên máy chủ để cung cấp tải trọng giai đoạn tiếp theo”, Nhóm nghiên cứu và tình báo của BlackBerry cho biết trong một báo cáo kỹ thuật được công bố hôm thứ Hai.

Một chiến dịch khác do công ty an ninh mạng Canada phát hiện vào đầu tháng 3 năm 2023 cho thấy Thổ Nhĩ Kỳ cũng đã lọt vào tầm ngắm ưu tiên thu thập của kẻ đe dọa.

SideWinder đã có mặt trên radar ít nhất là từ năm 2012 và nó chủ yếu nhắm mục tiêu vào các thực thể Đông Nam Á khác nhau ở Pakistan, Afghanistan, Bhutan, Trung Quốc, Myanmar, Nepal và Sri Lanka.

Bị nghi ngờ là một nhóm do nhà nước Ấn Độ tài trợ, SideWinder cũng được theo dõi dưới các biệt danh APT-C-17, APT-Q-39, Hardcore Nationalist (HN2), Rattlesnake, Razor Tiger và T-APT4.

Các chuỗi tấn công điển hình do kẻ tấn công thực hiện đòi hỏi phải sử dụng các chiêu dụ email được tạo cẩn thận và kỹ thuật tải bên DLL để vượt qua tầm ngắm và triển khai phần mềm độc hại có khả năng cấp cho kẻ tấn công quyền truy cập từ xa vào các hệ thống được nhắm mục tiêu.

Trong năm qua, SideWinder có liên quan đến một cuộc tấn công mạng nhằm vào Đại học Chiến tranh Hải quân Pakistan (PNWC) cũng như một chiến dịch phần mềm độc hại trên Android sử dụng trình dọn dẹp điện thoại giả mạo và các ứng dụng VPN được tải lên Cửa hàng Google Play để thu thập thông tin nhạy cảm.

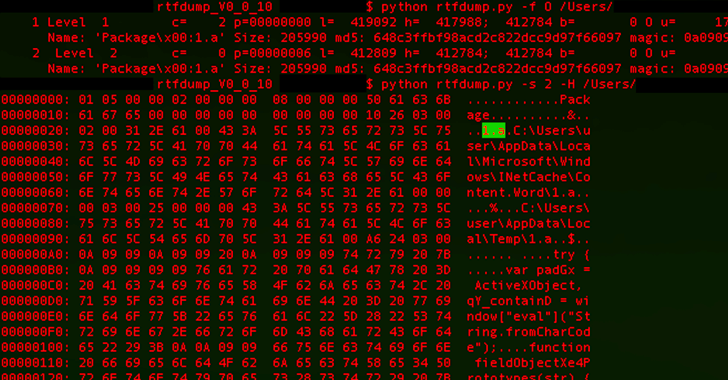

Chuỗi lây nhiễm mới nhất do BlackBerry ghi lại phản ánh các phát hiện từ công ty an ninh mạng Trung Quốc QiAnXin vào tháng 12 năm 2022 nêu chi tiết việc sử dụng các tài liệu thu hút PNWC để loại bỏ một cửa hậu nhẹ dựa trên .NET (App.dll) có khả năng truy xuất và thực thi phần mềm độc hại giai đoạn tiếp theo từ một máy chủ. máy chủ từ xa.

Điều làm cho chiến dịch trở nên nổi bật là việc kẻ đe dọa sử dụng tính đa hình dựa trên máy chủ như một cách có khả năng vượt qua khả năng phát hiện phần mềm chống vi-rút dựa trên chữ ký (AV) truyền thống và phân phối các tải trọng bổ sung bằng cách phản hồi bằng hai phiên bản khác nhau của tệp RTF trung gian.

Cụ thể, tài liệu PNWC sử dụng một phương pháp được gọi là tiêm mẫu từ xa để tìm nạp tệp RTF sao cho nó chỉ chứa mã độc nếu yêu cầu bắt nguồn từ người dùng trong dải địa chỉ ip của Pakistan.

BlackBerry giải thích: “Điều quan trọng cần lưu ý là trong cả hai trường hợp, chỉ có tên của tệp ‘file.rtf' và loại tệp là giống nhau; tuy nhiên, nội dung, kích thước tệp và hàm băm của tệp là khác nhau”.

“Nếu người dùng không ở trong dải IP của Pakistan, máy chủ sẽ trả về tệp RTF 8 byte (file.rtf) có chứa một chuỗi: {\rtf1 }. Tuy nhiên, nếu người dùng nằm trong dải IP của Pakistan, sau đó máy chủ trả về tải trọng RTF, có kích thước thay đổi trong khoảng 406 KB – 414 KB.”

Tiết lộ được đưa ra ngay sau khi Fortinet và Team Cymru tiết lộ chi tiết về các cuộc tấn công do một kẻ đe dọa có trụ sở tại Pakistan có tên là SideCopy thực hiện nhằm vào các mục tiêu quốc phòng và quân sự của Ấn Độ.

BlackBerry cho biết: “Chiến dịch SideWinder mới nhất nhắm vào Thổ Nhĩ Kỳ trùng lặp với những diễn biến gần đây nhất về địa chính trị; cụ thể là sự ủng hộ của Thổ Nhĩ Kỳ đối với Pakistan và phản ứng tiếp theo từ Ấn Độ”.