Một nhóm hack được phát hiện gần đây được biết đến với việc nhắm mục tiêu vào các nhân viên xử lý các giao dịch của công ty đã được liên kết với một cửa sau mới có tên Danfuan.

Các nhà nghiên cứu từ Symantec, của Broadcom Software, cho biết phần mềm độc hại không có giấy tờ này cho đến nay được phân phối qua một ống nhỏ giọt khác có tên Geppei, các nhà nghiên cứu từ Symantec, của Broadcom Software, cho biết trong một báo cáo được chia sẻ với The Hacker News.

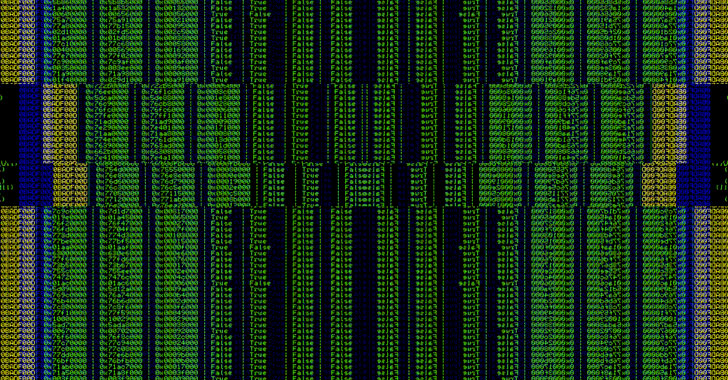

Các nhà nghiên cứu cho biết “ống nhỏ giọt” đang được sử dụng để cài đặt một cửa sau mới và các công cụ khác bằng cách sử dụng kỹ thuật mới để đọc lệnh từ các nhật ký Dịch vụ Thông tin Internet (IIS) dường như vô hại “.

bộ công cụ đã được công ty an ninh mạng gán cho một kẻ tình nghi là gián điệp có tên UNC3524, hay còn gọi là Cranefly, lần đầu tiên được đưa ra ánh sáng vào tháng 5 năm 2022 vì tập trung vào việc thu thập hàng loạt email từ những nạn nhân đối phó với các vụ mua bán sáp nhập và các giao dịch tài chính khác.

Một trong những chủng phần mềm độc hại chính của nhóm là QUIETEXIT, một cửa hậu được triển khai trên các thiết bị mạng không hỗ trợ chống vi-rút hoặc phát hiện điểm cuối, chẳng hạn như bộ cân bằng tải và bộ điều khiển điểm truy cập không dây, cho phép kẻ tấn công thoát khỏi sự phát hiện trong thời gian dài.

Geppei và Danfuan bổ sung vào vũ khí mạng tùy chỉnh của Cranefly, với vũ khí trước đây hoạt động như một ống nhỏ giọt bằng cách đọc các lệnh từ nhật ký IIS giả dạng các yêu cầu truy cập web vô hại được gửi đến một máy chủ bị xâm phạm.

Các nhà nghiên cứu lưu ý: “Các lệnh được Geppei đọc có chứa các tệp .ashx được mã hóa độc hại. “Các tệp này được lưu vào một thư mục tùy ý được xác định bởi tham số lệnh và chúng chạy dưới dạng cửa hậu”.

Điều này bao gồm một web shell có tên reGeorg, đã được các tác nhân khác như APT28, DeftTorero và Worok đưa vào sử dụng và một phần mềm độc hại chưa từng thấy có tên Danfuan, được thiết kế để thực thi mã C # đã nhận.

Symantec cho biết họ đã không quan sát thấy tác nhân đe dọa lấy cắp dữ liệu từ các máy nạn nhân mặc dù thời gian tồn tại dài 18 tháng trên các mạng bị xâm nhập.

Các nhà nghiên cứu kết luận: “Việc sử dụng một kỹ thuật mới và các công cụ tùy chỉnh, cũng như các bước được thực hiện để che giấu dấu vết của hoạt động này trên máy nạn nhân, cho thấy Cranefly là một kẻ đe dọa khá lành nghề,” các nhà nghiên cứu kết luận.

“Các công cụ được triển khai và những nỗ lực được thực hiện để che giấu hoạt động này […] chỉ ra rằng động cơ khả dĩ nhất cho nhóm này là thu thập thông tin tình báo. “